Trickbot malver krade kredencijale za VNC, PuTTy i RDP

Najnovija verzija opasnog trojanca ima 3 dodatne funkcije!

Nova varijanta zloglasnog malvera ima mogućnost krađe kredencijala na nekoliko klijenata za povezivanje sa udaljene lokacije.

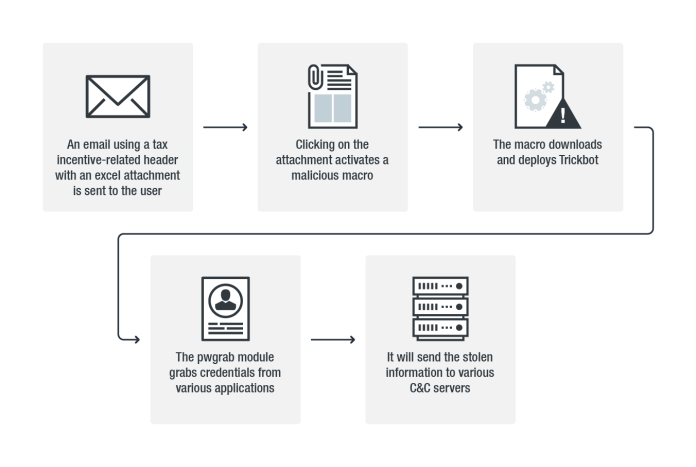

Trickbot se distribuira putem phishing emaila koji sadrži Excel fajl za koji je omogućen macro. Poruka je navodno od finansijske institucije i sadrži obaveštenje o poreskim podsticajima. Ova varijanta Trickbota za enkripciju koristi XOR ili SUB.

Slika 1. Lanac Trickbot infekcije. Izvor slike: GB Hackers.

Kada korisnik otvori maliciozni dokument, pokreće se macro koji preuzima trickbot malver i aktivira ga na zaraženom računaru. Najnovija varijanta malvera (Trickbot 2019) ima 3 nove funkcije, odnosno sposobnost za krađu kredencijala na sledećim klijentima:

- Virtual Network Computing (VNC)

- PuTTY

- Remote Desktop Protocol (RDP) platforma

Trickbot je bankarski trojanac koji krade kredencijale iz aplikacija, a maliciozni hakeri mu konstantno dodaju nove karakteristike. Naslednik je svojevremeno najpoznatijeg bankarskog trojanca, Dyre. Odgovoran je za veliki broj napada na bankarske mreže u prethodne 2 godine.

Virtual Network Computing (VNC)

Za krađu VNC kredencijala, pwgrab modul traži fajlove koristeći “*.vnc.lnk” dodatke koji se nalaze na sledećim lokacijama:

• %APPDATA%\Microsoft\Windows\Recent

• %USERPROFILE%\Documents, %USERPROFILE%\Downloads

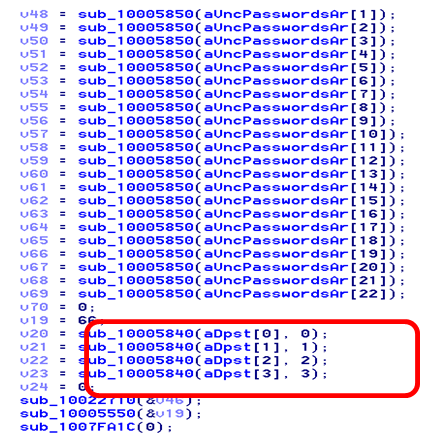

Ukradene informacije (ime hosta datog uređaja, port i proxy podešavanja) šalje na C&C server.

Slika 2. Slanje ukradenih informacija na C&C server. Izvor slike: GB Hackers.

PUTTY

Za dobijanje PuTTY kredencijala, pretražuje Software\SimonTatham\Putty\Sessions kako bi identifikovao sačuvana podešavanja konekcije. Na taj način, modul može da dobije sledeće informacije: ime hosta, korisničko ime i privatne ključeve za autentifikaciju.

RDP

Malver koristi CredEnumerateA API kako bi identifikovao i ukrao sačuvane kredencijale, a zatim izvlači sledeće informacije: ime hosta, korisničko ime i lozinku.

Nedavno smo pisali da su otkrivene brojne ranjivosti u popularnim RDP klijentima. Više detalja možete pronaći na ovom linku.

Indikatori kompromitacije (IOC'S)

Trickbot (detektovan kao TrojanSpy.Win32.TRICKBOT.AZ)

- 374ef83de2b254c4970b830bb93a1dd79955945d24b824a0b35636e14355fe05

Trickbot (detektovan kao Trojan.Win32.MERETAM.AD)

- Fcfb911e57e71174a31eae79433f12c73f72b7e6d088f2f35125cfdf10d2e1af

Izvor: GB Hackers