Novi phishing trik koristi Googlovu infrastrukturu

Prolazi sve mejl provere – uključujući DKIM i SPF

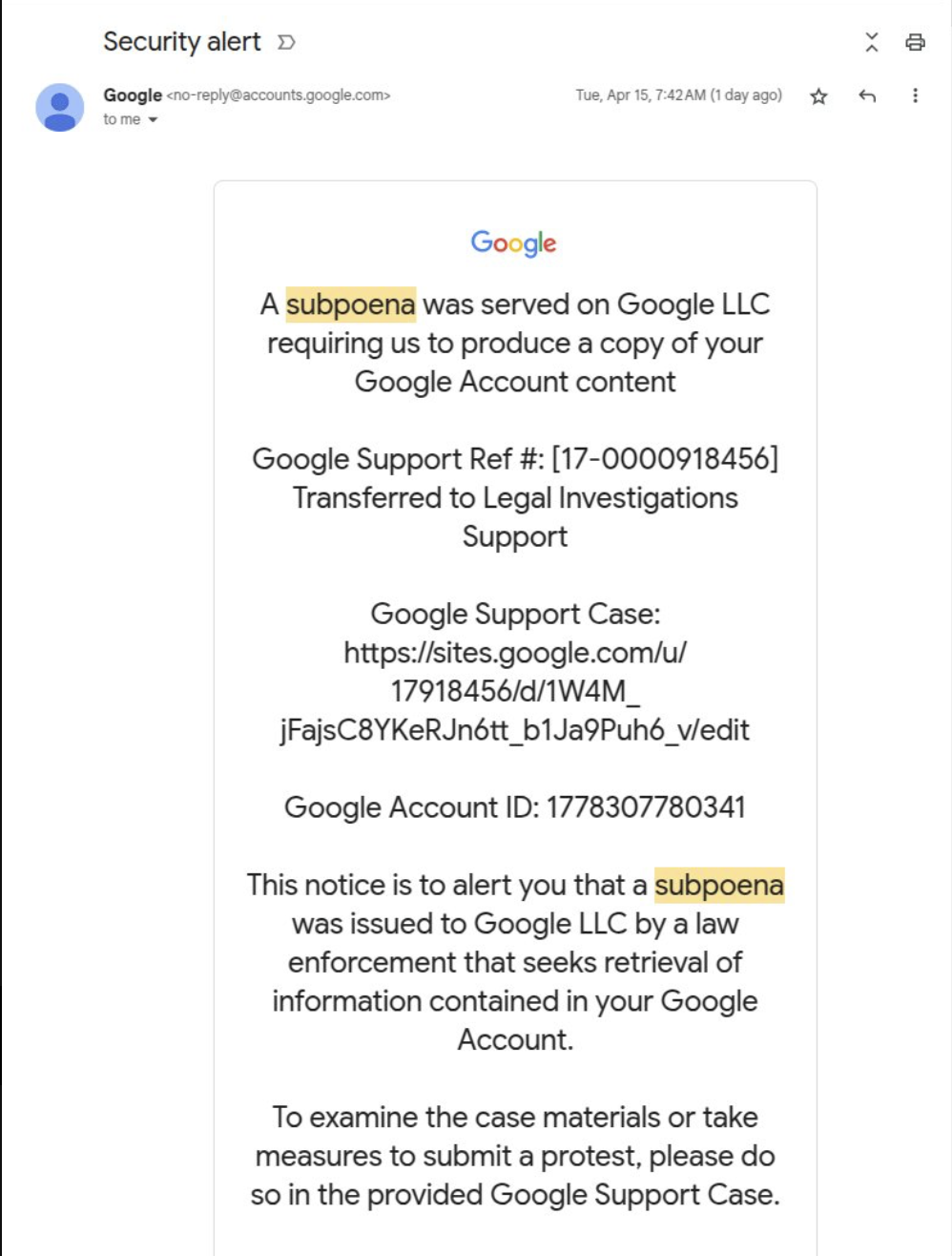

Nedavno je zabeležen sofisticirani phishing napad koji kombinuje nekoliko naprednih tehnika za zaobilaženje uobičajenih bezbednosnih mehanizama. Scenario napada je sledeći: dobijate mejl od no-reply@google.com, bez upozorenja, sa validnim DKIM potpisom, i Gmail ga stavlja u isti niz sa prethodnim bezbednosnim notifikacijama od Googla. Sve deluje legitimno... osim što vas vodi pravo na phishing Google stranicu koja krade vaše pristupne podatke.

Ovo je jedan od najsuptilnijih i najopasnijih phishing napada u poslednje vreme, koji koristi kombinaciju:

- DKIM replay napada

- zloupotrebe Google Sites

- i pametnog socijalnog inženjeringa.

Kako funkcioniše napad?

-

Napadač kreira Gmail nalog sa imenom „me@nazivdomena.com“ i zatim pravi Google OAuth aplikaciju čije ime zapravo sadrži ceo phishing tekst.

-

Kada se dodeli pristup toj aplikaciji, Google šalje Security Alert mejl – koji je:

- poslat direktno sa Google infrastrukture,

- validno potpisan (DKIM),

- i izgleda kao legitimno obaveštenje korisniku.

-

Taj mejl se onda forwarduje dalje (npr. preko Outlook naloga), ali DKIM potpis ostaje netaknut.

-

Kada žrtva otvori mejl, sve bezbednosne provere (SPF, DKIM, DMARC) prolaze, i mejl izgleda kao autentična komunikacija od Googla.

-

Klik vodi ka Google Sites stranici koja imitira Google Support, a zatim na lažni login formular – sve hostovano na sites.google.com, što dodatno daje utisak poverenja.

Zašto je ovo genijalno (i opasno)?

- DKIM replay omogućava da mejl zadrži validan potpis čak i kada ga šalje neko drugi.

- Google Sites dozvoljava unošenje proizvoljnih skripti i embedova – idealno za krađu podataka.

- Gmail prikazuje da je mejl poslat „meni“, jer je ime naloga „me@...“, pa dodatno smanjuje sumnju.

Šta Google i stručnjaci savetuju?

Google je u međuvremenu zatvorio ovu specifičnu rupu, ali savetuju:

- dvostruke autentifikacije (2FA),

- passkey tehnologije,

- i edukaciju zaposlenih.

IT Klinika savet:

DKIM potpis nije svetinja. Ako email „izgleda legitimno“, ali vas tera da kliknete nešto hitno, zastanite!

Ako niste sigurni – nemojte kliknuti. Bolje da budete paranoični, nego upecani.

🎣 Ne dajte se upecati – testirajte svoj tim

Naš servis Upecaj me simulira upravo ovakve sofisticirane napade – ali bez posledica – kako bi vaši zaposleni naučili da prepoznaju ovakve prevare pre nego što kliknu.

✅ Prilagođene phishing kampanje

✅ Edukacija kroz primere iz prakse

✅ Detaljan izveštaj za IT i HR

Više informacija na upecajme.com