U toku je najveći ransomware napad na svetu

WannaCry ransomware napravio haos u svetu, više od 45.000 napada do sad!

Novi ransomware napravio je pometnju širom sveta. Pogođen je NHS (nacionalni zdravstveni sistem Velike Britanije), bolnice i organizacije povezane sa njima su u haosu. Zabeleženo je za sad više od 45.000 napada u 74 zemlje, a najveći broj u Rusiji. Pored Rusije i Velike Britanije, teško su pogođene Turska, Kazahstan, Indonezija, Vijetnam, Japan, Španija, Nemačka, Ukrajina i Filipini.

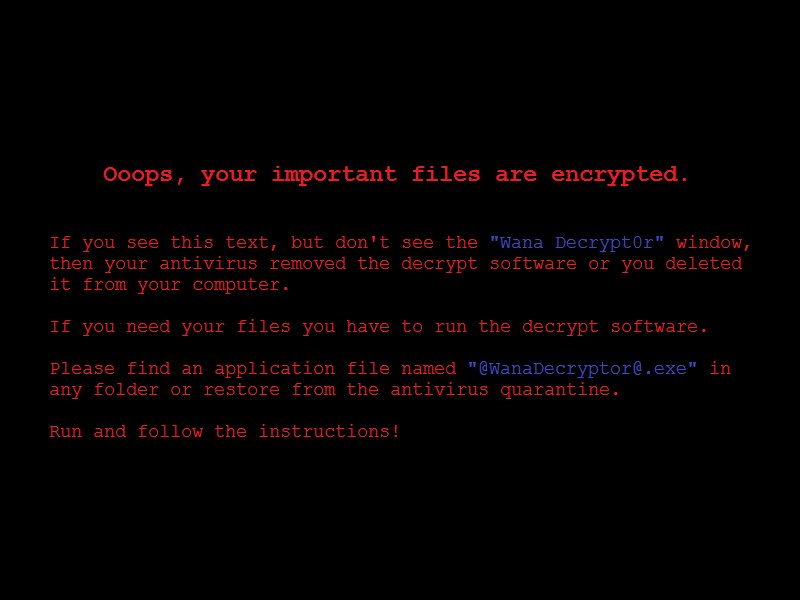

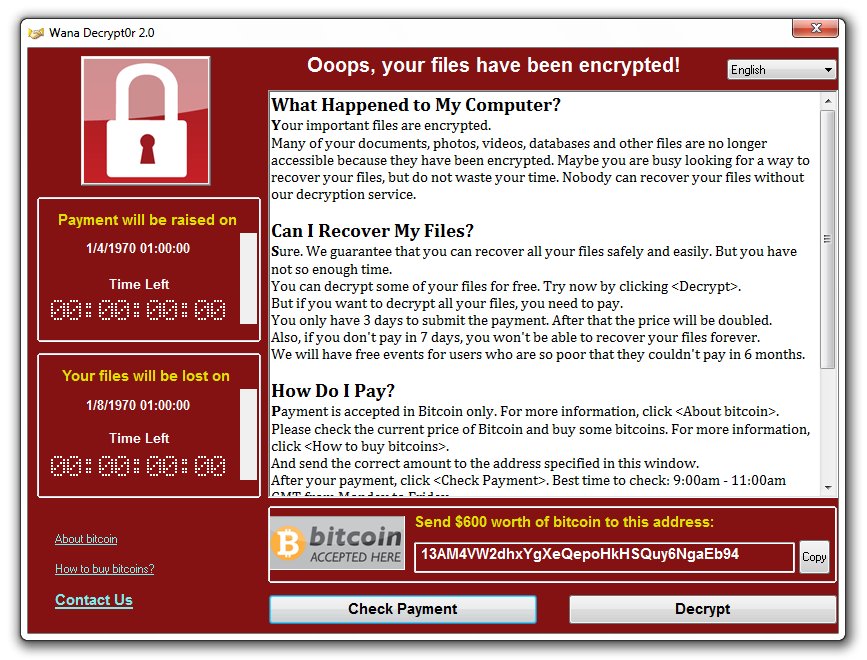

Krivac za ove napade je v2.0 Wcry ransomware koji je još poznat pod nazivima WannaCry i WanaCrypt0r ransomware.

Izvor slike MalwareHunter

Ransomware koristi NSA exploit koji je procureo u javnost zahvaljujući The Shadow Brokers hakerskoj grupi. Ima na desetine hiljada žrtava širom sveta, uključujući i rusko ministarstvo unutrašnjih poslova, kineske univerzitete, mađarsku telekomunikacionu kompaniju, delove FedEx korporacije itd.

Izvor slike MalwareHunter

U prvih pet napada otkupnina je iznosila 300$ u bitkoinima, ali su napadači povećali zahteve, tako da je otkupnina sad 600$!

Praćenjem transfera bitcoina na račune hakera, utvrđeno je da su već zaradili preko 160.000$, dakle za svega nekoliko sati!

Posledice

Napadnute bolnice u Velikoj Britaniji morale su da vrate pacijente kućama i da otkažu sve zakazane preglede, jer je ransomware onesposobio čitav kompjuterski sistem državnog zdravstvenog sistema.

Španska Telefonica je doživela jak udar, ljudi iz IT sektora upozoravaju zaposlene da isključe računare i VPN konekcije kako bi ograničili domet ransomware napada. Za sada je na stotine njihovih računara postalo žrtva ovog ransomwarea. Čini se da je ransomware inficirao interni server, a odatle se širi na računare zaposlenih. Pored Telefonice, pogođene su još 2 španske kompanije – Gas Natural (gasna kompanija) i Iberdrola (distributer električne energije). Još 2 kompanije sumnjaju da su napadnute i u procesu su utvrđivanja činjenica (Vodafone Španija i Capgemini).

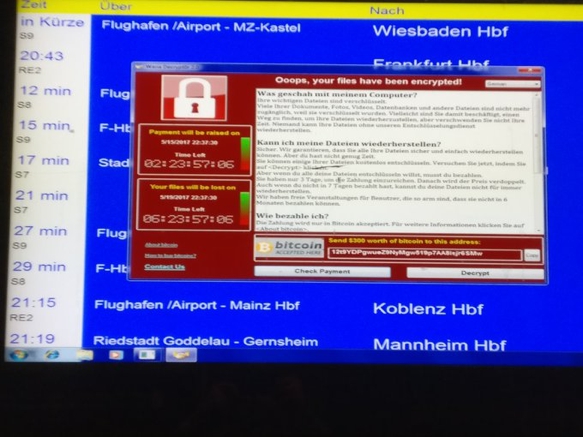

Ransom poruka - slika iz podzemne železnice u Frankfurtu

Više o WannaCry ransomwareu

Verzija 1.0 je otkrivena 25. marta, a radilo se o kampanji malih razmera. Međutim, trenutna 2.0 verzija WannaCry ransomwarea je otkrivena pre par sati, a stručnjaci još uvek ne znaju odakle dolaze napadi. Moguće je da je u pitanju malvertising, alati za eksploataciju, imejl spam ili „ručni“ RDP napadi.

Ransomware koristi sajber-oružje američke NSA koje se zove EternalBlue koji napada SMB servise za deljenje fajlova. Nije poznato, kao što smo napomenuli, koji je vektor infekcije, ali se sumnja da su u pitanju infekcije koje eksploatišu Samba ranjivosti - MS17-010 i CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0147, CVE-2017-0148. MS17-010 je SMB ranjivost koju eksploatiše EternalBlue.

Indikatori kompromitacije (IOCs):

SHA256 hash: ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

Ekstenzija fajla: .wncry

Naziv poruke o otkupnini: @Please_Read_Me@.txt

UPDATE 13.05.2017.

Symantec je izdao obaveštenje u kom kaže da Symantec štiti još od juče od ovog ransomware-a i da njihovi korisnici ne moraju da se brinu, osim ako imaju servere i/ili računare bez instalirane Symantec zaštite.

Microsoft je takođe izdao obaveštenje u vezi ovog ransomwarea. Ključno je da se instalira MS17-010 patch. Ako niste u mogućnosti da instalirate MS17-010 patch onda možete da iskljućite SMBv1 (Server Message Block) koji se koristi kao vektor napada, prema Microsoftovom uputvstvu.

I Palo Alto Networks prepoznaje ovaj ransomware, odnosno korisnici su zaštićeni, zahvaljujući metodama prevencije koja automatski zaustavlja pretnju.

Važna napomena

Pretnja stiže u vidu dropper trojanca koji ima 2 sledeće komponente:

- Komponentu koja pokušava da eksploatiše SMB EternalBlue ranjivost u drugim računarima.

- Ransomware WannaCrypt

Dropper pokušava da uspostavi konekciju sa sledećim domenom preko API InternetOpenUrlA(): hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

Ukoliko uspešno uspostavi konekciju, pretnja ne nastavlja dalje da inficira sistem ransomwareom ili da se širi u druge sisteme – jednostavno pretnja prestaje da se izvršava, a ako ne uspe, nastaviće sa kriptovanjem i širenjem.

Drugim rečima, blokiranje ovog domena na firewall-u je VRLO LOŠA ideja, jer će samo izazvati dalje širenje ransomwarea i kriptovanje fajlova! Takođe, ransomware proverava da li se koristi proxy ili ne, te ako vidi da se nalazi iza proxy-ja, nastavlja sa radom, ne proveravajući postojanje navedenog domana!

NOVA VERZIJA - UPDATE 13.05.2017 23:00

Izgleda da se pojavila nova verzija koja nema ugrađen "killswitch", tj. proveru gore navedenog domena, što znači da će se širenje ovog ransomwarea nastaviti!!!

UPDATE 14. 05. 2017

Preuzmite uputstvo "WannaCry Ransomware - šta činiti i kako sprečiti" sa, po našem mišljenju, ključnim koracima za zaštitu od ove pretnje: WannaCryRansomware–_sta_ciniti_i_kako_spreciti.pdf