Napadači sve više napadaju infrastrukturu kompanija koju koriste zaposleni koji su prešli na rad od kuće usled COVID-19 pandemije. Remote Desktop Protocol (RDP) omogućava zaposlenima da se od kuće povežu sa Windows radnim stanicama i serverima. Međutim, veliki broj ovih RDP servera je direktno otvoren ka internetu, a kad se neadekvatno konfigurišu, izlažu mrežu kompanije napadima.

Značajan porast broja brute-force napada

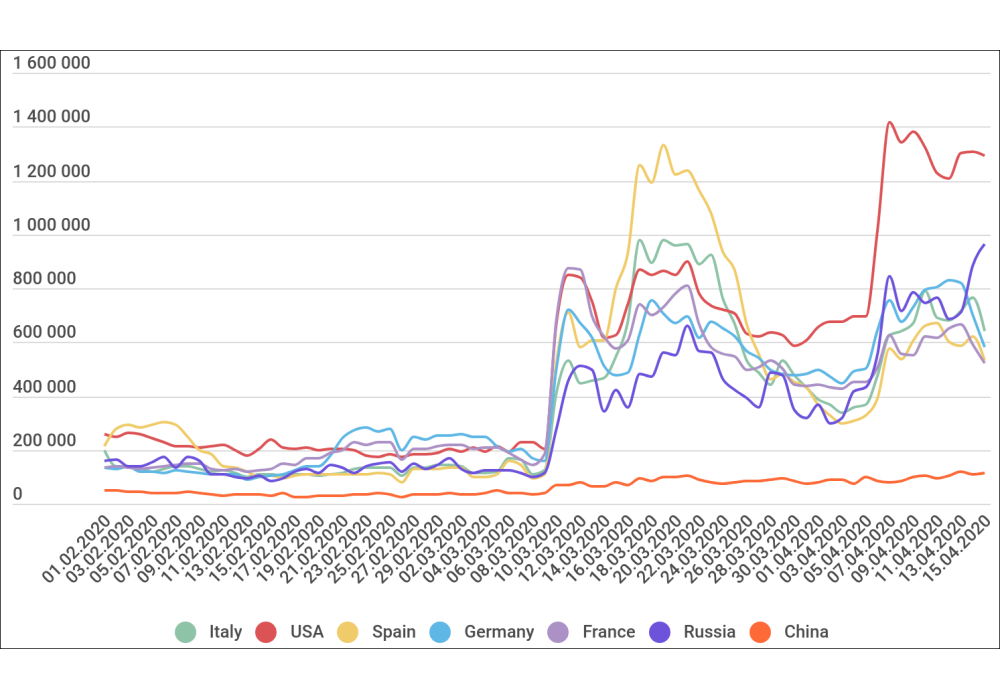

Skoro sve zemlje se suočavaju sa velikim porastom ovih napada na otvorene RDP servise od početka marta, navodi se u najnovijem Kaspersky istraživanju. Brute-force napadi se vrše tako što automatizovani alati ubacuju kombinacije korisničkih imena i lozinki sa listi prethodno kompromitovanih kredencijala, nasumično generisanih na licu mesta ili iz rečnika kredencijala. Kada napadač pogodi pravu kombinaciju, dobija pun pristup, što znači da može da ukrade osetljive informacije, ubaci malver ili da izvrši lateralnu kretnju kroz mrežu i proceni šta je najisplativije uraditi u narednim koracima.

Slika 1. Povećanje broja brute-force napada na RDP u svetu. Izvor slike: Kaspersky.

Brute-force napadači ne gađaju uvek precizno, ali biraju područja delovanja. Prateći trend prelaska na rad od kuće koji su nametnule COVID-19 okolnosti, logično su pretpostavili da će broj neadekvatno konfigurisanih RDP servera porasti, pa otuda i rast u broju napada. Primera radi, broj ovakvih napada na otvorene RDP servere se u SAD-u povećao sa oko 200.000 početkom marta na čak 1.200.000 početkom aprila.

Trenutno na svetu, prema Shodan pretraživaču, ima preko 4.600.000 uređaja sa otvorenim RDP-om ka internetu.

Slika 2. Broj servera i računara na svetu sa otvorenim RDP-om prema internetu. Izvor slike: Shodan.

Broj servera i računara sa otvorenim RDP-om u Srbiji je prema istom pretraživaču preko 2.800.

Slika 3. Broj servera i računara u Srbiji sa otvorenim RDP-om prema internetu. Izvor slike: Shodan.

Kako zaštititi RDP servere?

RDP se regularno koristi za povezivanje sa radnim stanicama i serverima, ali je potrebno preduzeti korake kako bi proces bio bezbedan. To podrazumeva sledeće:

-

Koristite jake lozinke.

-

RDP treba da bude dostupan samo preko korporativnog VPN-a.

-

Koristite autentifikaciju na nivou mreže (NLA).

-

Koristite dvofaktorsku autentifikaciju, ako je moguće.

-

Ukoliko ne koristite RDP, onemogućite port 3389.

Poželjno je i da omogućite polise zaključavanja naloga kako bi blokirali brute-force napade, s obzirom da one privremeno blokiraju pokušaje prijave na naloge nakon određenog broja neuspešnih pokušaja. Takođe, omogućavanje polisa provera naloga može pomoći u sprečavanju ovih napada, jer administratori mogu da vide na kojim nalozima se ponavljaju greške neuspešnih prijava, odnosno gde su potencijalno pokušani brute-force napadi.

I VNC ima ranjivosti

Ukoliko koristite VNC protokol za rad od kuće, takođe ste izloženi napadima, jer je u novembru prošle godine otkriveno na desetine ranjivosti u Linux i Windows VNC klijentima.

Kao mera zaštite, preporučuje se da se klijenti ne povezuju na nepoznate VNC servere i da administratori konfigurišu autentifikaciju na serveru koristeći jedinstvenu, jaku lozinku.