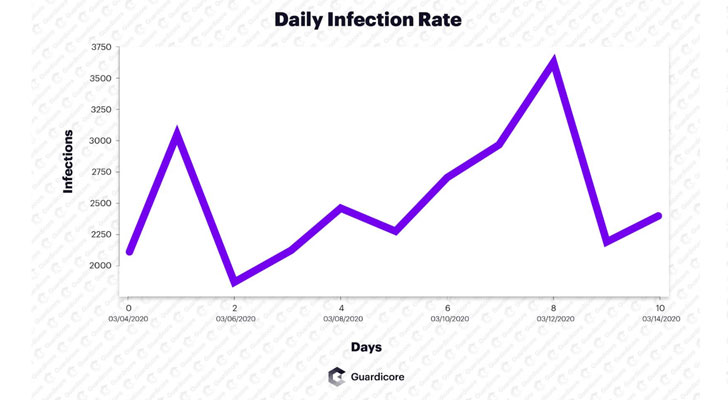

Nedavno je otkrivena maliciozna kampanja koja cilja Microsoft SQL servere. Kampanja je započela pre skoro 2 godine, u maju 2018. Dnevni broj infekcija je između 2 i 3 hiljade, a napadači instaliraju 10-ak backdoor malvera za različite svrhe, uključujući RAT i kripto minere. Napad počinje brute-force metodom preko koje napadači kompromituju otvorene servere sa slabim kredencijalima. U ovoj operaciji korišćeno je više od 120 IP adresa, od kojih je većina iz Kine.

U 60% slučajeva, serveri ostaju kompromitovani kratkoročno (do 2 dana), dok kod 20% servera infekcija traje više od nedelju dana. U 10% slučajeva malver se i nakon uklanjanja ponovo vraća i inficira servere zbog toga što administratori ne uspevaju da uklone sve malver module na ispravan način.

Slika 1. Dnevna stopa infekcije. Izvor slike: The Hacker News.

Ukoliko sumnjate da je vaš MS-SQL server pogođen ovom pretnjom, to možete proveriti pomoću ove skripte.

Vollgar lanac napada

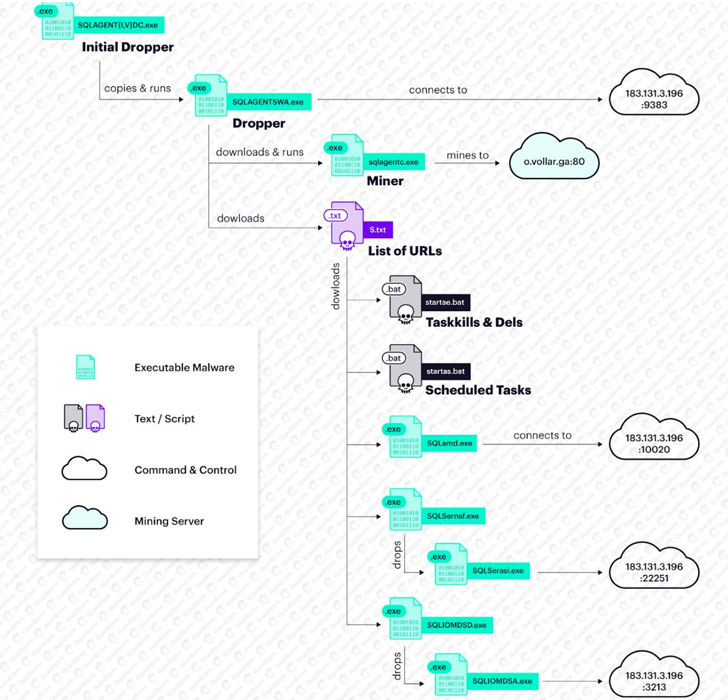

Napad počinje brute-force pokušajima logovanja na server, a u slučaju uspeha, napadači prave nekoliko promena u konfiguraciji i pokreću maliciozne MS-SQL komande i preuzimaju malver. U procesu proveravaju da li su dostupni WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0 i Windows Script Host Object Model (wshom), koji podržavaju i WMI i izvršenje komandi preko MS-SQL, što koriste za preuzimanje inicijalnog malvera.

Slika 2. Vollar lanac infekcije. Izvor slike: The Hacker News.

Pored provere da li cmd.exe i ftp.exe imaju potrebne dozvole za izvršenje, hakeri kreiraju i nove backdoor korisnike u MS-SQL bazi podataka, kao i u OS-u sa podignutim nivoom privilegija. Zatim kreiraju downloader skripte (dve VB i jednu FTP) koje izvršavaju nekoliko puta, svaki put na različitoj lokaciji u lokalnom fajl sistemu, kako bi se osigurali od neuspeha. Jedan od inicijalnih payload malvera, SQLAGENTIDC.exe ili SQLAGENTVDC.exe najpre gasi veliki broj procesa kako bi obezbedio što više sistemskih resursa i eliminisao aktivnosti drugih napadača, odnosno uklonio njihovo prisustvo iz zaraženog sistema. Takođe, malver se ponaša i kao dropper koji ostavlja različite RAT i XMRig kripto minere koji rudare Monero i VDS (Vollar) kripto valute.

Napadačka infrastruktura hostovana na kompromitovanim sistemima

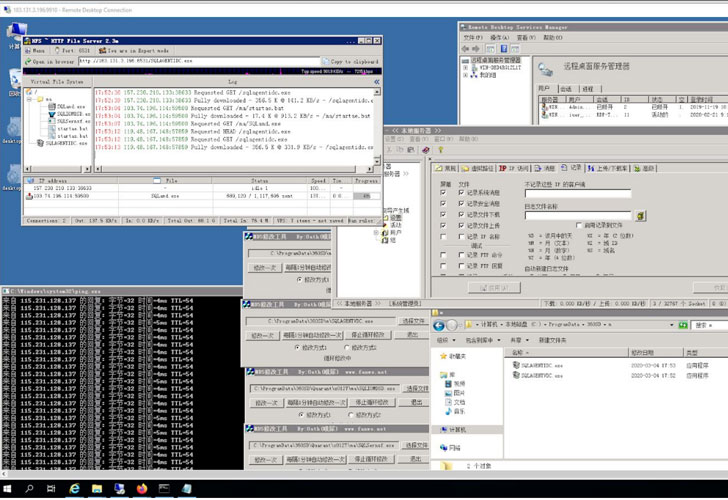

Celokupnu infrastrukturu potrebnu za napada hakeri su smestili na kompromitovane mašine, uključujući i primarni C&C server lociran u Kini. Na njemu se nalazi MS-SQL alat za napad koji skenira IP opsege, izvršava brute-force napade na ciljane servere i izvršava komande sa remote lokacije. Takođe, pronađeni su i C&C programi sa GUI na kineskom, alat za modifikovanje hash vrednosti fajlova, portable HTTP fajl server (HFS), Serv-U FTP server i kopija mstsc.exe (Microsoft Terminal Services Client) koja je služila za povezivanje preko RDP-a.

Slika 3. MS-SQL hakerski alat. Izvor slike: The Hacker News.

Kada zaraženi Windows klijent pinguje C2 server, na njega se šalju informacije o mašini - javna IP adresa, lokacija, verzija OS-a, ime i model itd.

Kako biste se zaštitili od ovakvih napada, treba koristiti jake kredencijale za sve MS-SQL servere koji izlaze na internet. Ovi serveri, pored toga što imaju veliku CPU snagu, čuvaju i veliku količinu podataka (npr. lozinke, brojeve kreditnih kartica i sl.) tako da su interesantni za napadače iz više razloga. A kada su zaštićeni slabim lozinkama, najobičniji brute-force napad može napraviti dosta štete.