Rakun napada - malver zarazio više od 100.000 računara

Iako ne predstavlja revoluciju na polju malvera koji kradu informacije, Raccoon je zbog određenih karakteristika veoma popularan u sajber kriminalnim krugovima.

Nedavno je otkriven malver koji krade podatke sa računara korisnika. Aktivan je od aprila i najverovatnije je delo ruskih hakera. Na računare žrtava se isporučuje na nekoliko načina: pomoću Fallout i RIG Exploit Kit alata, phishingom i preko legitimnog softvera u koji je ubačen maliciozni kod. Malver ne koristi skrivene tehnike infekcije, a krade različite podatke - informacije sa kreditnih kartica, podatke o kripto valutama, podatke iz browsera i email kredencijale.

Autori prodaju Raccoon malver drugim sajber kriminalcima u formi M-a-a-S modela (malver kao usluga). Raccoon spada u 10 najpopularnijih malvera na dark webu u 2019. Napisan je u C++ programskom jeziku, napada i 32-bit i 64-bit operativne sisteme, a primarno se distribuira preko EK alata.

Najviše zaraženih računara je u Severnoj Americi, Evropi i Aziji.

Proces infekcije Raccoon malvera

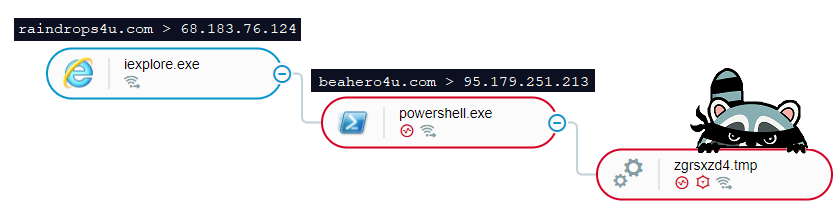

Kao što je navedeno u uvodu, napadači koriste EK alate, phishing i kompromitovani legitimni softver za isporučivanje Raccoon malvera. EK alati služe za pronalaženje ranjivosti u sistemima koji su meta napada dok su žrtve online na malicioznim sajtovima sa kojih se exploit kod isporučuje na njihove računare. Napad počinje sa Fallout EK alatom koji preuzima PowerShell skriptu sa Internet Explorera i povezuje se sa udaljenim serverom kako bi preuzeo glavni payload.

Slika 1. Raccoon malver isporučen preko Fallout EK-a. Izvor slike: Cyber Reason.

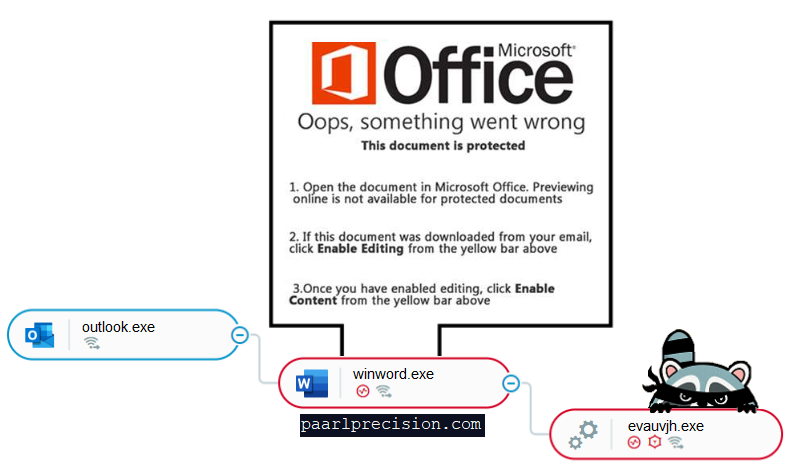

U drugom scenariju napadači koriste phishing, popularnu tehniku socijalnog inženjeringa, kako bi prevarili žrtvu da preuzme maliciozni word ili pdf dokument iz priloga imejla. Kada korisnik omogući macro u Wordu, uspostavlja se konekcija sa malicioznim domenom sa koga se preuzima glavni payload - Raccoon.

Slika 2. Raccoon malver isporučen preko phishing imejl poruke. Izvor slike: Cyber Reason.

Kada se loader uspešno izvrši, Raccoon malver se raspakuje i povezuje sa C&C serverom odakle preuzima zip fajl sa različitim DLL fajlovima. Kasnije proverava da li se podešeni jezik uređaja poklapa sa određenim jezicima sa liste (ruski, ukrajinski, beloruski, jermenski itd.). Ukoliko nema poklapanja, malver prekida sa radom.

Operacija se završava krađom podataka - malver snima ekran računara, prikuplja sistemske informacije (korisničko ime, IP adresa, podešavanje jezika, OS verzija, informacija o instaliranim aplikacijama, informacija o CPU i memoriji), krade informacije iz browsera, Outlooka i novčanika za kripto valute.

Detaljnu analizu Raccoon malver operacije možete pronaći na ovom linku.

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)