Većina ransomware napada se događa van radnog vremena

FireEye istraživanje otkriva da 3 od 4 ransomware napada počinje noću ili preko vikenda.

Moderne sajber kriminalne organizacije su po mnogo čemu slične regularnim kompanijama. Između ostalog, imaju radno vreme koje se neretko poklapa sa radnim vremenom meta napada, imaju slobodne vikende, praznike itd. Međutim, sudeći prema FireEye istraživanju koje je obuhvatilo period 2017-2019, to ne važi za većinu ransomware napada, jer se oni odvijaju van radnog vremena.

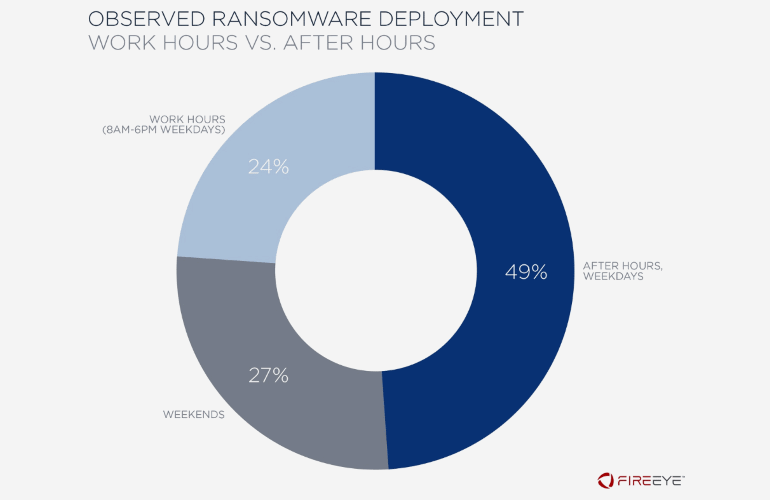

Čak 3/4 ransomware napada na kompanije dešava se noću ili preko vikenda, pokazalo je FireEye istraživanje u kome je analizirano više desetina ransomware napada od 2017. do 2019.

Slika 1. Vreme dešavanja ransomware napada. Izvor slike: FireEye.

Razlog za ovakve brojke je (najverovatnije) to što većina kompanija nema zaposlene iz IT sektora koji rade u ovim smenama ili nema dovoljno takvih zaposlenih, pa napadačima odgovara da upravo tada započnu proces enkripcije podataka. Ukoliko se u kompaniji upali neki alarm zbog napada, neće biti nikoga da brzo reaguje i zatvori mrežu, ili neće biti dovoljno ljudi da na vreme (pre nego što se proces enkripcije završi) shvate šta se dešava.

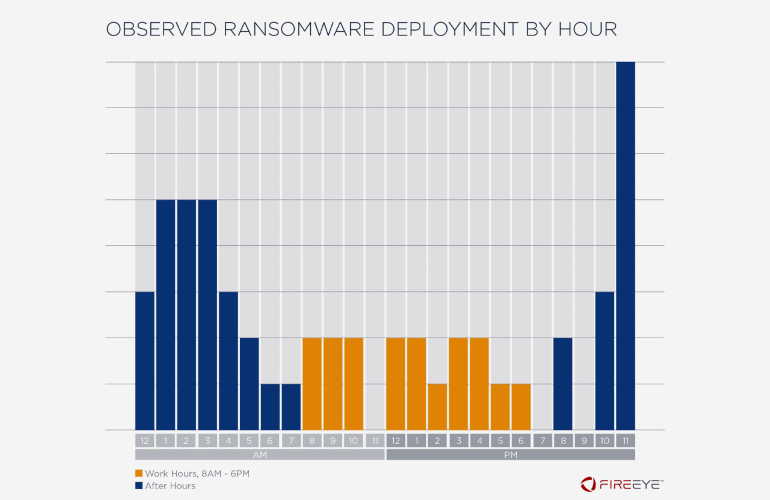

Slika 2. Ransomware deployment po satima. Izvor slike: FireEye.

Nedavni ransomware napad na JKP Informatiku iz Novog Sada započeo je u nedelju.

Napadači su pre ovih noćnih/vikend ransomware napada u većini slučajeva već neko vreme bili prisutni u mreži, odnosno upad i kompromitacija su se desili ranije, i samo su, nakon istraživanja mreže, tempirali početak procesa enkripcije. Ransomware grupe obično uđu u mrežu, provedu neko vreme u lateralnoj kretnji na što veći broj radnih stanica, a zatim manuelno instaliraju ransomware na svim sistemima i pokrenu infekciju.

Vreme između inicijalne kompromitacije i započetog ransomware napada, poznato i kao “vreme zadržavanja”, prosečno iznosi 3 dana.

Uspon “human-operated” (neautomatizovanih) ransomware napada

U svim pomenutim slučajevima, ransomware je pokrenut manuelno, a ne automatski nakon infekcije mreže kao što je bio slučaj sa ransomware napadima u prošlosti. Danas većina ransomware grupa želi da ima punu kontrolu nad svojim malverom i da pažljivo osmisli kad je najbolje vreme da se zaključa mreža. Microsoft je ove napade nazvao human-operated ransomware napadima. Ovakve grupe podsećaju na APT grupe i njihov način rada. Krađom kredencijala ulaze u mrežu, lateralno se kreću, imaju veliko znanje o administraciji sistema i uobičajenim miskonfiguracijama mrežne bezbednosti, vrše aktivnosti izviđanja i prilagođavaju se zatečenom stanju.

Prema FireEye izveštaju, od 2017. beleži se globalni rast neautomatizovanih ransomware napada od 860%. Najčešći vektori infekcije u ovim napadima su:

-

Brute-force napadi na radne stanice preko otvorenih RDP portova.

-

Spear-phishing napadi na zaposlene i širenje infekcije na druge preko jednog zaraženog hosta.

-

Drive-by downloads - obično kada zaposleni posete zaraženi sajt i preuzmu fajlove koji sadrže malver.

Detaljne preporuke za zaštitu i reagovanje u slučaju ransomware napada možete pročitati ovde. Između ostalog, zaštita od ovakvih napada podrazumeva investiranje u bezbednosna rešenja koja u sebi imaju IPS/IDS, odnosno prevenciju i detekciju upada kako bi se napadači otkrili pre infekcije.

![Kako da otkrijete probleme na mreži pomoću Wiresharka? [how-to] Kako da otkrijete probleme na mreži pomoću Wiresharka? [how-to]](/images/4/1/9/4/8/41948da5089b0726fb429f233a8f092b8aaee820-1-kako-da-otkrijete-probleme-na-mrezi-pomocu-wiresharka.png)