Symantec ISTR 2019 - Srbija peta u svetu po broju malicioznih email poruka!

Najnoviji Symantec ISTR izveštaj donosi pregled globalnih pretnji u protekloj godini!

Kada analiziramo sajber bezbednosne trendove, možemo reći da je godina za nama bila izuzetno turbulentna. Symantec se u svom tradicionalnom ISTR izveštaju o pretnjama na internetu bavi najznačajnijim pojavama koje su obeležile globalni sajber bezbednosni prostor u prethodnom periodu.

U najnovijem izveštaju, i Srbija je deo nepovoljne sajber statistike. Kompletan izveštaj možete preuzeti ovde.

Od najzanimljivijih zaključaka, izdvajamo sledeće:

-

Srbija 5. u svetu po broju malicioznih email poruka, 13. po procentu spama.

-

Svaki deseti URL je maliciozan.

-

Web napadi u porastu 56%.

-

4800 sajtova se mesečno kompromituje formjacking kodom.

-

4 puta više blokiranih cryptojacking napada u 2018 u odnosu na 2017.

-

Globalno smanjen broj ransomware napada za 20%, ali što se tiče napada na kompanije, beleži se rast od 12%. Ransomware za mobilne uređaje povećan za 33%.

-

Napadi na logističku mrežu (Supply chain attacks) povećani za 78%.

-

Čak 48% svih malicioznih atačmenta su office fajlovi, a broj malicioznih powershell skripti je povećan za 1000%.

-

Poznate napadačke grupe povećale korišćenje destruktivnog malvera za 25%.

-

Svaka od poznatih napadačkih grupa u proseku targetira 55 kompanija.

-

Spear-phishing je i dalje najpopularniji vektor napada koji čak 65% svih poznatih napadačkih grupa koristi.

-

Manje kompanije više na udaru spama, phishinga i email malvera od velikih.

Formjacking

Formjacking je vrsta napada u kojoj se kradu infomacije sa kreditnih kartica iz online formi za plaćanje na checkout stranicama sajtova za online kupovinu. Krađa se obavlja pomoću malicioznog JavaScript koda. Trend ovih napada je bio u porastu u 2018, a mesečno je u proseku kompromitovano više od 4800 sajtova.

Symantec je u prethodnoj godini blokirao oko 3.7 miliona pokušaja formjacking napada. Najveći broj ovih napada izvela je Magecart grupa, koja stoji i iza napada na poznate kompanije - British Airways, Ticketmaster, VisionDirect. Veruje se da pod ovim imenom „operiše“ nekoliko hakerskih grupa.

Povećanje formjacking napada je deo trenda povećanja broja napada na logističku mrežu (napad na „najslabiju kariku“ u lancu kako bi se došlo do prave mete napada).

Cryptojacking

Broj blokiranih cryptojacking napada je 4 puta veći u 2018. u odnosu na 2017, oko 69 miliona. Međutim, značajan pad od 52% se desio u januaru ove u odnosu na decembar prošle godine. Pad broja cryptojacking napada je sasvim izvesno povezan sa padom vrednosti nekih kripto valuta, ali je i dalje atraktivan način zarade za sajber kriminalce. Cryptojacking aktivnost je uglavnom vezana za coinminere u browseru.

Ransomware

Ransomware aktivnost je po prvi put u padu od 2013. godine. Broj napada na globalnom nivou je smanjen za čak 20%. Ako se posmatraju samo napadi na kompanije, tu možemo videti rast ove pretnje od 12%.

Postoji nekoliko uzroka ovakvih trendova, a jedan od njih je svakako i to što Symantec efikasno blokira ransomware u ranim fazama procesa infekcije, ili preko email zaštite, ili preko tehnika bihejvioralne analize i mašinskog učenja.

Korišćenje legitimnih alata za napad i napadi na logističku mrežu

Jedna od omiljenih taktika napadača u 2018. je bila zloupotreba sistemskih i drugih legitimnih alata za izvođenje napada, bez upotrebe malicioznog koda. Recimo, hakerska grupa Gallmaker koristi isključivo javno dostupne alate, čime sa velikim uspehom izbegava detekciju.

PowerShell je prethodne godine bio posebno atraktivan sajber kriminalcima, a Symantec je na endpointima blokirao čak 1000% više malicioznih PowerShell skripti nego ranije. Uobičajeni scenario napada preko Office macro koji „poziva“ PowerShell skriptu koja zatim downloaduje maliciozni payload.

Ciljani napadi

Grupe koje izvode ciljane napade stalno unapređuju alate i taktike. Symantec godinama prati njihovu aktivnost. U proseku je svaka od 20 najaktivnijih grupa ciljala 55 organizacija u prethodne 3 godine. Ciljane organizacije su iz različitih sektora, a primetan je trend povećanja broja napada na infrastrukturna postrojenja, sa motivima sabotaže i špijunaže. Neke od grupa koje se bave ovakvim napadima su Dragonfly, Thrip i Chafer.

Primarni pokretač ciljanih napada je špijunaža, odnosno prikupljanje informacija (motiv za čak 96% grupa).

Broj Zero-day napada je u blagom padu u odnosu na 2017.

Cloud bezbednost

Jedan od uzroka bezbednosnih propusta u cloudu je neadekvatna konfiguracija servera. Javno je dostupno više alata koje napadači koriste za otkrivanje loše konfigurisanih servera. Takođe, otkrivene su i ozbiljne ranjivosti u hardverskim čipovima, u čuvenim slučajevima Meltdown i Spectre, na koje ni cloud nije imun.

IoT

U 2018, IoT uređaji su bili ozbiljno oružje napadača u ciljanim napadama, odnosno čest vektor infekcije. Čak 90% svih zaraženih IoT uređaja čine ruteri i kamere (75+15). Zloglasni Mirai je na trećem mestu najčešćih IoT pretnji, autori ga konstantno unapređuju i dodaju nove funkcionalnosti. Proširio je svoje delovanje i na neaužurirane Linux servere. Primetan je i trend napada na industrijske kontrolne sisteme (ICS) - Thrip grupa je napadala satelite, a Triton industrijske bezbednosne sisteme.

Pojava VPN filtera predstavlja evoluciju na polju IoT pretnji, jer malver ostaje u sistemu i nakon reboota. Može da izvodi man-in-the-middle napade, izvlači podatke, krade kredencijale i presreće SCADA komunikacije, što predstavlja zaokret u odnosu na uobičajene DDoS i coin mining IoT pretnje. Takođe, može i da brickuje (učini neupotrebljivim) računare i da briše tragove.

Najviše IoT napada zabeleženo je u Kini (24%), a zatim u SAD-u (10,1%).

Najčešće korišćena korisnička imena i lozinke u IoT napadima možete videti u sledećim tabelama.

Slika 1. Najčešće korišćena korisnička imena u IoT napadima. Izvor slike: Symantec ISTR.

Slika 2. Najčešće korišćene lozinke u IoT napadima. Izvor slike: Symantec ISTR.

Na meti IoT pretnji, koje možete videti na slici ispod, najviše su bili Telnet (90,9%), Http (6,6%) i Https (1%) protokoli, a od portova prednjače napadi na Telnet 23 (85%), WWW Http 80 (6,5%) i Telnet (alternate) 2323 (5,8%).

Slika 3. Najveće IoT pretnje. Izvor slike: Symantec ISTR.

Statistički parametri

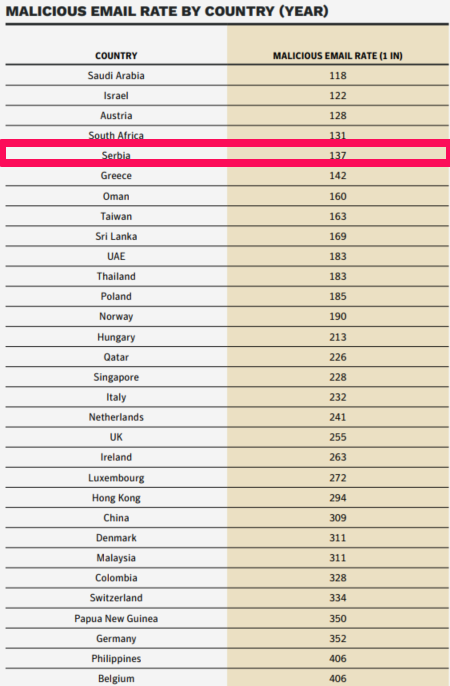

Donja slika ilustruje stopu malicioznih email poruka po zemljama, a Srbija zauzima visoko 5. mesto. Saudijska Arabija je na čelu, kao i u još nekoliko kategorija. Najpovoljniju statistiku ima Japad - 1 u 905.

Slika 4. Stopa malicioznih email poruka godišnje po zemljama. Izvor slike: Symantec ISTR.

Na listi koja meri stopu malicioznih URL-ova u email porukama, Srbija stoji dosta bolje nego na prethodnoj (4,4%), dok su na čelu Brazil (35,7%) i Meksiko (29,7%).

Slika 5. Stopa malicioznih URL-ova u email porukama po zemljama. Izvor slike: Symantec ISTR.

Što se tiče godišnje stope phishinga u email porukama, najlošije stoji Saudijska Arabija u kojoj na 675 email poruka dolazi jedan phishing, a na drugom mestu je Norveška (1 phishing poruka na 860 email poruka). Srbija se nalazi u značajno boljem položaju, kod nas je Symantec detektovao jedan phishing email na 6376 poruka.

Slika 6. Stopa phishinga po zemljama. Izvor slike: Symantec ISTR.

Statistika spam email poruka kaže da najviše spama ima u sektoru veleprodaje (135 spam poruka po korisniku godišnje). Najveći procenat spama (55,9%) dobijaju organizacije sa 1-250 zaposlenih. Gotovo isti procenat spama, kada posmatramo zemlje, ima Srbija (55,8%) i po tom parametru nalazi se na 13. mestu u svetu.

Slika 7. Procenat spam email poruka po zemljama. Izvor slike: Symantec ISTR.

Malver

Jedna od najozbiljnijih malver pretnji u 2018. bio je Emotet trojanac sa 16% učešća među finansijskim trojancima. Korišćen je i za širenje Qakbot trojanca.

Od svih malvera, čak 97,2% napadaju Windows, a 2,8 Mac OS.

Mobilni uređaji

Ukupan broj malvera za mobilni je bio u padu u 2018, ali je zato ransomware za mobilni u porastu za 33% u odnosu na 2017. Jedan od 36 mobilnih uređaja ima instalirane aplikacije visokog rizika. Symantec je tokom 2018. blokirao preko 10.500 malicioznih mobilnih aplikacija dnevno. Najveći procenat blokiranih aplikacija su alati (39%), Lifestyle aplikacije i zabava (22% zbirno). Ubedljivo najviše ransomwarea za mobilni videli smo u SAD-u 63.2%.

Statistika koja može da zabrine je broj Android uređaja koji nisu uredno ažurirani. Naime. čak 76,3% Android uređaja nema instaliranu najnoviju verziju, dok je taj broj znatno manji kod iOS korisnika: 21,7%.

Slika 8. Ažurirani vs neaužurirani Android i iOS uređaji. Izvor slike: Symantec ISTR.

Web napadi

Jedan od 10 analiziranih URL-ova su bili maliciozni u 2018. Iako je EK aktivnost bila u padu, ukupan broj web napada na endpointima se povećao za čak 56%. Symantec je u proseku svakog dana blokirao više od 950.000 jedinstvenih web napada na endpoint uređajima.

Izvor: Symantec ISTR