Kineska Thrip grupa nastavlja ciljane napade

Na udaru su različite organizacije iz jugoistočne Azije.

Prošle godine, Symantec je otkrio Thrip APT grupu koja nastavlja napade na vredne mete u jugoistočnoj Aziji, kao što su vojna postrojenja, operateri satelitskih komunikacija, ali i brojne druge organizacije različitih profila. U najnovijim napadima videli smo do sada nepoznate Hannotog i Sagerunex backdoor trojance. Analizom Sagerunexa, stručnjaci iz Symanteca su ovaj backdoor povezali sa poznatom špijunskom grupom Billbug (Lotus Blossom). Po svemu sudeći, Thrip i Billbug su jedan te ista grupa.

Na meti Thrip grupe su organizacije iz Hong Konga, Makaa, Indonezije, Malezije, Filipina i Vijetnama. Od prošle godine do danas, izvršili su napade na najmanje 12 organizacija. Pored vojske i telekomunikacija, napadnute su organizacije iz oblasti pomorskih komunikacija, medija i obrazovnog sektora.

I u prvobitnim napadima 2018, na meti Thrip grupe našao se operater satelitskih komunikacija, a čini su da je grupa bila primarno zainteresovana da upozna operativne aktivnosti kompanije. U te svrhe, pretraživali su i inficirali računare koji su imali softver za praćenje i kontrolu satelita.

Novi malver pruža više informacija

Symantec je otkrio Hannotog malver koristeći Targeted Attack Analytics (TAA) tehnologiju, koja je dostupna u Symantec Endpoint Detection and Response (EDR).

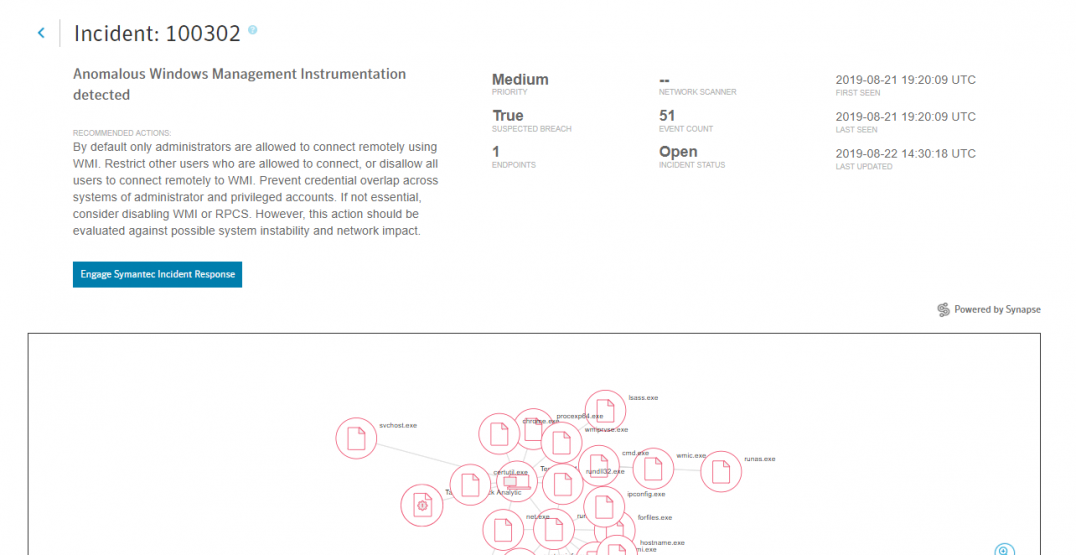

Slika 1. Otkriće Hannotag malvera preko TAA i sumnjivih WMI aktivnosti. Izvor slike: Symantec.

TAA pomoću veštačke inteligencije “češlja” po velikoj Symantec bazi podataka i uočava šablone povezane sa ciljanim napadima. Ima sposobnost da automatski označava incidente za koje bi inače trebalo hiljade sati analize. TAA je omogućio da se otkrije Hannotog, a na osnovu toga napravljen je profil napadača i prikazani su njegovi alati, taktike i procedure. Zatim, identifikovane su kompromitovane organizacije i sklopljena je kompletna slika najnovijih aktivnosti.

Hannotog je prilagođeni backdoor koji napadačima omogućava trajno prisustvo u mreži. Kombinuju ga sa još nekim prilagođenim malverima, poput Sagerunex koji omogućava remote pristup i Catchamas koji isporučuju na odabrane računare radi krađe informacija. Pored malvera, napadači koriste i dualne alate, kao i living-off-the-land taktike (legitimne admin alate). U pitanju su:

-

Alati za izvlačenje kredencijala.

-

Alati za arhiviranje.

-

PowerShell.

-

Proxy alati.

Veza sa Billbug grupom

Pronađene su čvrste veze između Billbug i Thrip grupe. Zajednički imenitelj je Sagerunex backdoor koji je nova verzija nekadašnjeg Billbug alata Evora. Detaljnom analizom otkriveno je da:

-

Imaju isti kod za logovanje.

-

Imaju sličan string format.

-

Ime loga kod oba počinje sa “\00EV”.

-

Imaju sličan C&C kod za komunikaciju.

Billbug grupa postoji još od 2009. i specijalizovala se za ciljane napade u južnoj Aziji. Inicijalno kompromituje mete ili spear-phishing ili watering hole napadima. U spear-phishing napadima često koriste exploite za MS Office i PDF dokumenta kako bi isporučili malver na računar žrtve. Mnoge od meta napada su ili vladine ili vojne organizacije.

Izvor: Symantec Blog