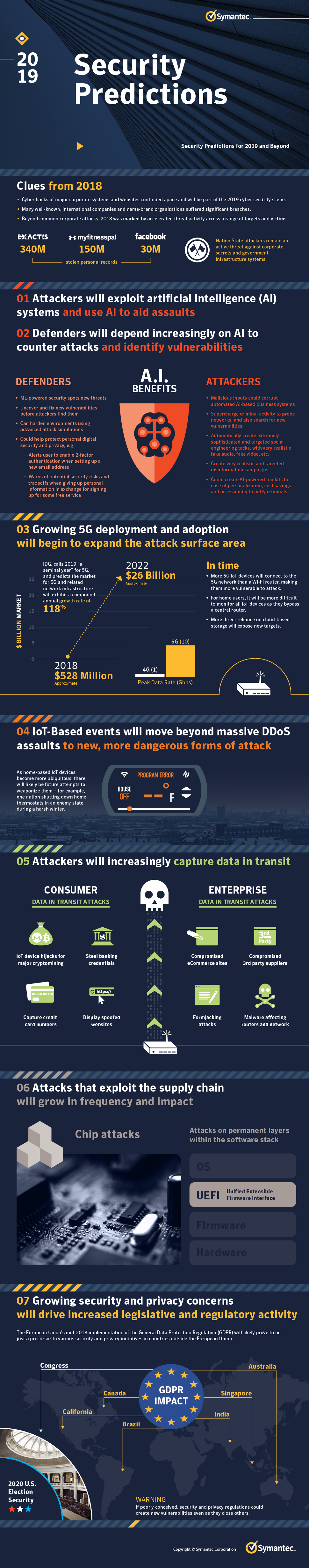

Symantec Cyber Security predviđanja za 2019. godinu

Šta možemo očekivati na polju sajber bezbednosti u godini pred nama? Pročitajte u nastavku.

Za nama je još jedna turbulentna godina na polju sajber bezbednosti. Zabeležen je veliki broj najrazličitijih napada. Među popularnijim su Data Breach napadi sa stotinama miliona kompromitovanih naloga, zatim napadi na društvene mreže i preko društvenih mreža, od kojih je Facebook bio posebno interesantan napadačima, kao i sofisticirani sajber špijunski napadi opasnih, iskusnih i novih, APT grupa. Ne treba zaboraviti bankarske trojance i veliki broj formiranih botneta. Kao osnova većine napada korišćene su različite tehnike socijalnog inženjeringa, pre svega phishing.

Data Breach napad na marketinšku firmu Exactis, u kome je kompromitovano oko 340 miliona fajlova sa ličnim podacima, bi bio najveći napad ove vrste u tekućoj godini da nedavno nije otkriveno veliko curenje podataka u Starwood hotelima, koji su deo najvećeg globalnog lanca hotela Marriott.

Videli smo i veći broj napada na društvene mreže, od kojih se izdvaja napad na Facebook u kojem je kompromitovano blizu 30 miliona korisničkih naloga.

Godinu za nama obeležio je nastavak aktivnosti različitih APT grupa, koje pod državnim patronatom vrše aktivnosti sajber špijunaže i napada na korporacije, državne organizacije i infrastrukturu. Pored dobro poznatih igrača, primećena je i jedna nova APT grupa, Leafminer, čiji je fokus na metama sa Bliskog istoka.

Jedna od veoma prisutnih pretnji u 2018. su bankarski trojanci. Trickbot, Emotet, Panda, IcedID su samo neki od malvera koji su oštetili finansijske institucije za više desetina (i stotina) miliona dolara. Banke su, takođe, konstatno bile na meti SWIFT hakera.

Od ostalih pretnji, trebalo bi pomenuti nastanak novih botneta, rastući trend rudarenja kripto valuta koje je u nekoliko navrata bilo potpomognuto eksploatisanjem ranjivih MikroTik rutera. Phishing napadi su i dalje najpopularnija tehnika socijalnog inženjeringa i kamen temeljac različitih sajber kriminalnih aktivnosti.

ŠTA NAS ČEKA U 2019?

Napadači će eksploatisati sisteme sa veštačkom inteligencijom (AI)

Poslednjih godina započela je komercijalna primena veštačke inteligencije. Mnoge poslovne operacije su zasnovane upravo na AI sistemima. Ovi sistemi pomažu da se automatizuju manuelni poslovi i unapredi proces donošenja odluka i druge ljudske aktivnosti, ali takođe predstavljaju atraktivne mete za napadače. Stručnjaci su posebno zabrinuti zbog podložnosti AI sistema malicioznim inputima koji mogu da im poremete logičke procese i operacije. Mnoge AI tehnologije nastaviće da zadaju glavobolje i u 2019, upravo zbog visokog nivoa osetljivosti. Može se na neki način napraviti paralela između pojave AI sistema i pojave Interneta, u smislu da su obe pojave od samog početka privlačile pažnju sajber kriminalaca i hakera.

Napadači neće samo targetirati AI sisteme, nego će i implementirati AI tehnike u svoj napadački arsenal. Izvesno je da će automatizovani sistemi na AI bazi tražiti neotkrivene (zero-day) ranjivosti u mrežama i sistemima. AI se može iskoristiti i da se poveća efikasnost phishinga i ostalih napada pomoću socijalnog inženjeringa. Recimo, pomoću AI mogu da se naprave veoma uverljivi video i audio zapisi ili da se osmisle email poruke koje će prevariti ciljane žrtve. AI može da se zloupotrebi i za pravljenje realističnih kampanja za širenje dezinformacija.

Sasvim izvesno će i napadački alati koji se prodaju na dark webu u budućnosti sadržati AI komponentu, koja će i široj publici (sajber kriminalcima u pokušaju) dati priliku za izvođenje sofisticiranih ciljanih napada.

Odbrana će se u velikoj meri oslanjati na AI, posebno za odbijanje napada i otkrivanje ranjivosti

Postoje i pozitivne strane kada je u pitanju odnos između AI i bezbednosti. Sistemi za identifikaciju pretnji uveliko primenjuju tehnike mašinskog učenja za identifikovanje potpuno novih pretnji. AI može pomoći odbrani da napravi okruženje koje je otpornije na napade, kao i u testiranju sistema na ranjivosti.

Što se tiče pojedinačnih korisnika, AI takođe može biti od pomoći u odbrani od napada. Recimo, AI može upozoriti korisnika ukoliko preduzima rizične akcije ili predložiti da obavi određenu akciju kako bi povećao bezbednost.

Nova 5G tehnologija će povećati površinu za napad

Ove godine krenula je ekspanzija 5G mrežne infrastrukture, a naredne se očekuje ubrzavanje 5G aktivnosti. Proći će neko vreme pre nego što se proces zaokruži (do masovne pojave 5G telefona i drugih uređaja), ali neke procene kažu da će vrednost 5G infrastrukture sa ovogodišnjih 528 miliona skočiti na 26 milijardi 2022. godine.

S obzirom na veće mogućnosti, brzinu i funkcionalnosti, nova mreža će biti katalizator za nove operativne modele, arhitekture i posledično, nove ranjivosti.

Vremenom će se sve više 5G IoT uređaja povezivati direktno na 5G mrežu umesto preko Wi-Fi rutera, što će ih učiniti podložnijim direktnim napadima. I kućnim korisnicima će biti otežano da prate sve IoT uređaje jer se zaobilazi centralni ruter. Šire posmatrano, mogućnost da se jednostavno izvrši backup ili prenos ogromnih količina podataka na cloud stvoriće novu, atraktivnu metu za napadače.

Umesto DDoS napada, pojaviće se nove, opasnije vrste napada kroz pametne (IoT) uređaje

U prethodnom periodu desio se veliki broj razornih DDoS napada na sajtove u kojima je korišćeno na desetine i stotine hiljada inficiranih IoT uređaja. Sasvim izvesno trend će se nastaviti i u narednim godinama. Takođe, možemo očekivati i druge vrste napada na IoT uređaje sa slabim nivoom zaštite. Najopasniji će biti napadi na IoT uređaje koji povezuju digitalni i fizički svet. Neki od njih su kinetički, poput automobila i drugih vozila, dok drugi kontrolišu kritične sisteme (infrastrukturu). Očekuje se povećanje broja napada na IoT uređaje koji kontrolišu važna infrastrukturna postrojenja poput elektrana i telekomunikacionih mreža. Sa porastom broja kućnih pametnih uređaja, verovatno će biti pokušaja da se zloupotrebe. Recimo, hakerska grupa koja radi za jednu državu može da isključi pametne termostate građanima druge, neprijateljske države tokom oštre zime.

Napadači će sve češće hvatati podatke u tranzitu

Slabo zaštićeni IoT uređaji za kućnu upotrebu (kućni Wi-Fi ruteri itd.) će biti meta za nove vrste zloupotreba. Jedna od takvih se već dešava – organizovanje pametnih uređaja za velike operacije rudarenja kriptovaluta.

Od naredne godine možemo očekivati veći broj pokušaja da se pristupi kućnim ruterima i drugim IoT habovima ne bi li se uhvatili podaci koji kroz njih putuju. Malver koji se ubaci u takve uređaje mogao bi, na primer, da krade kredencijale za e-banking, brojeve platnih kartica, a mogao bi i da korisniku prikaže zamaskirane, maliciozne stranice kako bi došao do poverljivih informacija. Napadači će nesumnjivo stalno unapređivati tehnike “hvatanja” saobraćaja u tranzitu zbog toga što će na taj način lakše doći do osetljivih informacija. Recimo, danas je standard da e-prodavnice ne čuvaju CVV brojeve platnih kartica, što napadačima otežava da ukradu kartice iz njihovih baza podataka.

Kada su u pitanju kompanije, 2018. imali smo brojne primere kompromitovanja podataka u tranzitu. Pisali smo o formjacking napadima Magecart grupe u kojima su napadači ukrali brojeve kreditnih kartica i druge osetljive informacije sa sajtova online prodavnica tako što su ubacili maliciozne skripte direktno na sajtove ili preko third-party vendora čije usluge sajtovi koriste. Žrtve su, između ostalih, bile i poznate kompanije Ticketmaster, British Airways, Feedify i Newegg.

Pisali smo i o drugom napadu ove vrste, VPNFilter malveru koji je zarazio stotine hiljada rutera i NAS uređaja s ciljem da ukrade kredencijale, izmeni mrežni saobraćaj, dekriptuje podatke i bude početna tačka za druge maliciozne aktivnosti u organizacijama metama napada.

Porašće broj napada na logističku mrežu, i biće razorniji

Sve su češći napadi na logističku mrežu, u kojima napadači ubacuju malver u legitimne softverske pakete na njihovim uobičajenim lokacijama distribucije. Napadi mogu da se dogode tokom proizvodnje softvera (kod vendora) ili third-party dobavljača. Tipičan scenario kod ovih napada je da se legitimno ažuriranje softvera zameni malicioznim kako bi distribucija išla brzo i u tajnosti. Svako ko izvrši ažuriranje automatski dobija zaraženi računar i daje pristup napadaču.

Učestalost i sofisticiranost ovih napada se neprestano povećava, a u budućnosti se mogu očekivati pokušaji da se inficira logistička mreža i kad je hardver u pitanju. Na primer, neko može da kompromituje ili izmeni čip ili doda izvorni kod firmwareu u UEFI/BIOS pre nego što komponente budu otpremljene ka milionima računara. Postojao bi veliki problem da se to ukloni, a najverovatnije ne bi pomoglo ni reformatiranje hard diska.

U svakom slučaju, napadači će nastaviti da unapređuju tehnike i taktike kako bi se uspešno infiltrirali u ciljanu logističku mrežu.

Povećana zabrinutost za pitanja bezbednosti i privatnosti usloviće veću aktivnost na strani zakonodavstva i regulative

Početak primene EU GDPR regulative je verovatno samo prvi korak posle kog će uslediti različite inicijative vezane za bezbednost i privatnost u zemljama van EU. Kanada i Brazil su već usvojili nešto slično GDPR-u (primena u Brazilu počinje 2020.). Singapur, Indija i Australija takođe razmatraju niz zakonskih mera. Još puno zemalja širom sveta je usvojilo slične propise ili rade na tome da ih usvoje. Kalifornija je nedavno usvojila najstrožiji zakon o privatnosti u SAD-u. Verovatno ćemo već u narednoj godini videti pune razmere uticaja GDPR-a na globalne tokove.

Na federalnom nivou u SAD-u, Kongres je zagazio dublje u vode privatnosti i bezbednosti. U 2019. se mogu očekivati konkretniji potezi. Povećani fokus biće na bezbednosti izbornog sistema u iščekivanju predsedničkih kampanja za 2020.

Postoji i druga strana medalje. Povećanje napora da se privatnost i bezbednost obuhvatnije regulišu može biti kontraproduktivno po globalnu sajber bezbednost. Recimo, preširoka regulacija može da zabrani razmenu čak i najopštijih informacija između bezbednosnih firmi što bi svakako otežalo napore da se identifikuju i preduprede sajber napadi. Loša primena regulative može da stvori nove ranjivosti, čak i ako sve postojeće zatvori.

Slika 1. Infografik Cyber Security predviđanja. Izvor slike: Symantec.

Izvor teksta: Symantec Blog