Sharpshooter – nova hakerska grupa?

Grupa koristi taktike, tehnike i procedure Lazarus grupe. Ali, možda je u pitanju pokušaj da se zametnu tragovi.

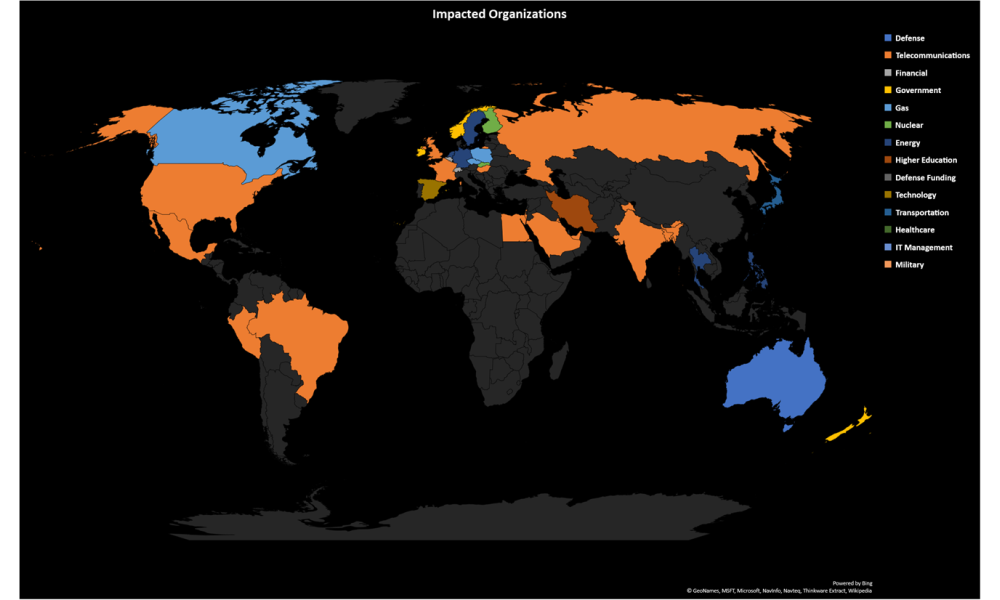

Primećena je nova, napredna hakerska grupa koja cilja sektore sa kritičnom infrastrukturom, odnosno organizacije iz oblasti bezbednosti, telekomunikacija, energetske sektore itd. U napadima koristi fileless malver i alate koji imaju delove koda trojanca koji koristi čuvena Lazarus grupa. Na meti je do sada bilo najmanje 87 organizacija širom sveta u vremenskom periodu od dva meseca.

Slika 1. Geografska lokacija pogođenih organizacija. Izvor slike: Bleeping Computer.

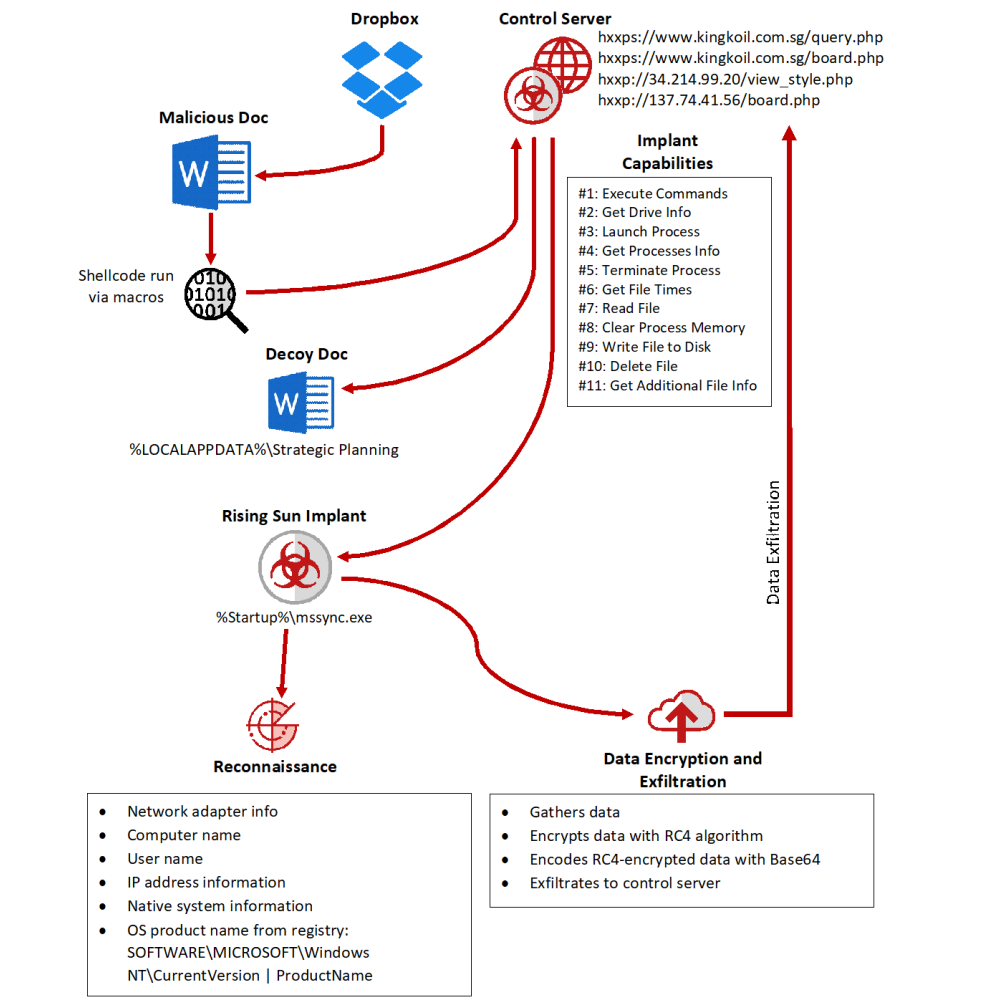

Tok napada Sharpshooter grupe

Zamaskiran u kampanju zapošljavanja, napad počinje oglasom koji je povezan sa malicioznim Word dokumentom na Dropbox nalogu. Fajl sadrži vrste i opise navodnih poslova u nepoznatim kompanijama. Word dokument sadrži macro koji preuzima Rising Sun, backdoor trojanac koji deli izvorni kod sa alatom Duuzer koji je severno-korejska Lazarus grupa koristila 2015.

Slika 2. Tok napada Sharpshooter grupe. Izvor slike: Bleeping Computer.

Maliciozna skripta u dokumentu preuzima još jedan dokument sa imenom 'Strategic Planning Manager.doc' koji je verovatno mamac koji služi da se sakrije maliciozni sadržaj i koji se otvara automatski. Iako ima puno sličnosti sa Lazarusom, previše je očigledno i ishitreno zaključiti u ovom momentu da oni stoje iza napada.

Rising Sun obavlja 14 malicioznih radnji

Primarni zadatak ovog malvera je da obavi izviđačku aktivnost na kompromitovanom uređaju. Napadačima na C2 server može da pošalje informacije koje se tiču sistemskih mrežnih adaptera, detalja o sistemu, korisničkih imena, IP adresa i OS imena proizvoda. Dodatne sposobnosti koje malver poseduje mogu pomoći napadačima da saznaju sve bitne detalje o inficiranom uređaju.

Rising Sun može da zada ukupno 14 komandi preko Windows Command Prompta, pomoću kojih prikuplja detalje o drajvovima, fajlovima, pokrenutim procesima, a može i da zapisuje i briše fajlove. Takođe, u stanju je da menja atribute fajla, očisti procesnu memoriju, čita fajlove, gasi procese i pokreće procese iz Windows library.

Velika sličnost sa Lazarus grupom

Jedna od prvih primećenih sličnosti sa Lazarus grupom je Word dokument napravljen u korejskoj verziji softvera. Druga je tehnika povezana sa aktivnostima severno-korejskih hakera. Dalje, operacija ima puno sličnosti sa Lazarus operacijom iz 2017. koja je ciljala američke sektore odbrane i energetike. U pitanju su iste tehnike, taktike i procedure. Na sve ovo treba dodati činjenicu da je izvorni kod iz trojanca korišćenog pre 3 godine pronađen u Rising Sun malveru.

Ipak, treba biti oprezan sa optužbama, jer je moguće da su napadači namerno podmetnuli dokaze da zametnu svoj trag.

Pored toga ko stvarno stoji iza napada, postoji još jedna nepoznanica: da li je ovo samo prva faza napada (izviđanje) čiji nastavak sledi ili je u pitanju završena operacija? Vreme će pokazati.

Izvor: Bleeping Computer

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)