Symantec (Threat Hunter tim, zajedno sa Carbon Black) u svom izveštaju Ransomware 2026 pokazuje da je 2025. bila rekordna po broju napada, ali i da se ransomware kao pojam polako širi u nešto veće: iznuda bez enkripcije, agresivniji ekosistem partnerstava, i sve više napada koji izgledaju kao “običan admin rad”, dok je u pozadini priprema za ucenu.

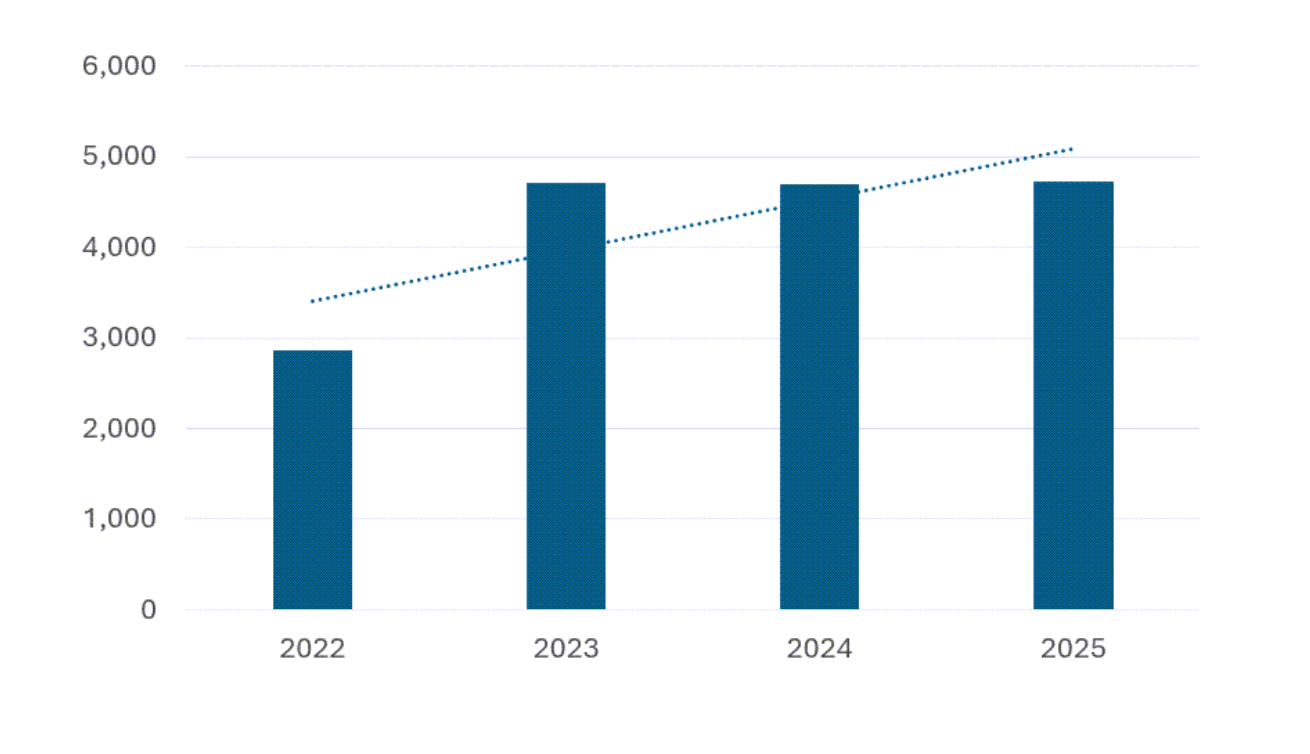

2025 u brojkama: rekord i “skriveni” rast

Prema podacima sa leak sajtova, ransomware akteri su tokom 2025. tvrdili da su izveli 4.737 napada, što je blagi rast u odnosu na 2024. (4.701). Ali kada se ubroje napadi bez enkripcije (samo krađa podataka i ucena objavom), Symantec dolazi do 6.182 “extortion” napada u 2025, što je 23% više nego 2024.

Drugim rečima: čak i kad “klasični” ransomware broj stagnira, iznuda kao biznis raste.

Slika 1: Ransomware napadi 2022-2025, izvor Symantec Ransomware 2026.

“Encryptionless extortion”: ucena bez ransomwara

Model je efikasan i jednostavan: napadači uđu, ukradu podatke, i traže novac uz pretnju objavom. Symantec naglašava da su ovakvi napadi “ozbiljno porasli” i da je to razlog skoka ukupnih extortion incidenata.

Ovi napadi su brži i teže ih je otkriti jer nema masovnog procesa enkripcije koji bi alarmirao sigurnosne sisteme.

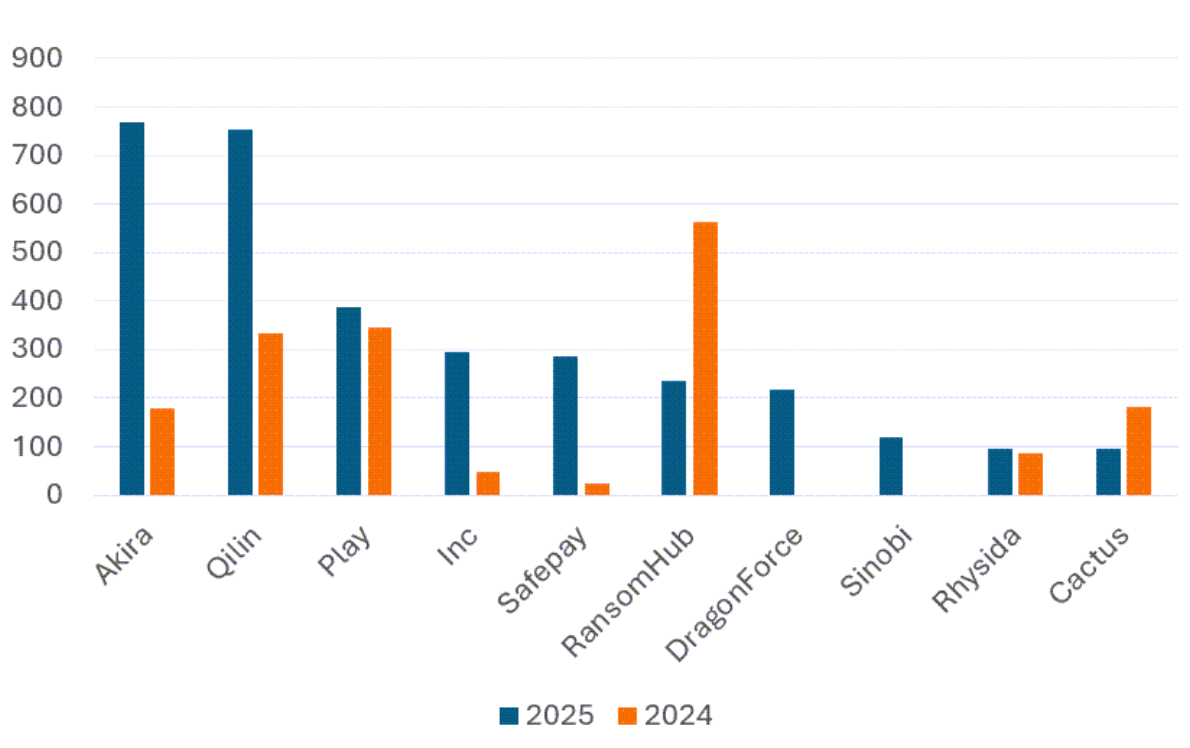

Ekosistem se presipa: veliki nestanu, drugi se “napune”

Tokom 2025. sa scene su praktično ispali neki veliki ransomware igrači, uključujući RansomHub (Greenbottle) i LockBit (Syrphid).

RansomHub je u aprilu 2025. iznenada utihnuo, a “pad” je napravio samo kratku rupu u statistici, jer su se “partneri” brzo prebacili na druge porodice, poput Qilin, Akira i DragonForce.

Ovo je važna pouka: gašenje jedne grupe ne znači manje napada, jer “franšiza” živi kroz partnerske mreže.

Slika 2: Top 10 ransomware organizacija 2025, izvor Symantec Ransomware 2026.

Taktike, tehnike i procedure.

Napad često izgleda kao legitiman posao .

Ključna stvar u vezi sa ransomware napadima je da je većina alata koje današnji napadači koriste legitiman softver. Malver se koristi štedljivo i može se pojaviti samo na kraju.

Za svaku fazu u lancu napada postoji više alata i taktika koje se mogu primeniti da bi se postigao cilj. Ako jedna taktika ne uspe, napadači će preći na drugu i nastaviti da isprobavaju druge dok ne pronađu uspešnu.

Zato fokus treba da bude na ponašanju, ne samo na malveru.

“Living off the land”

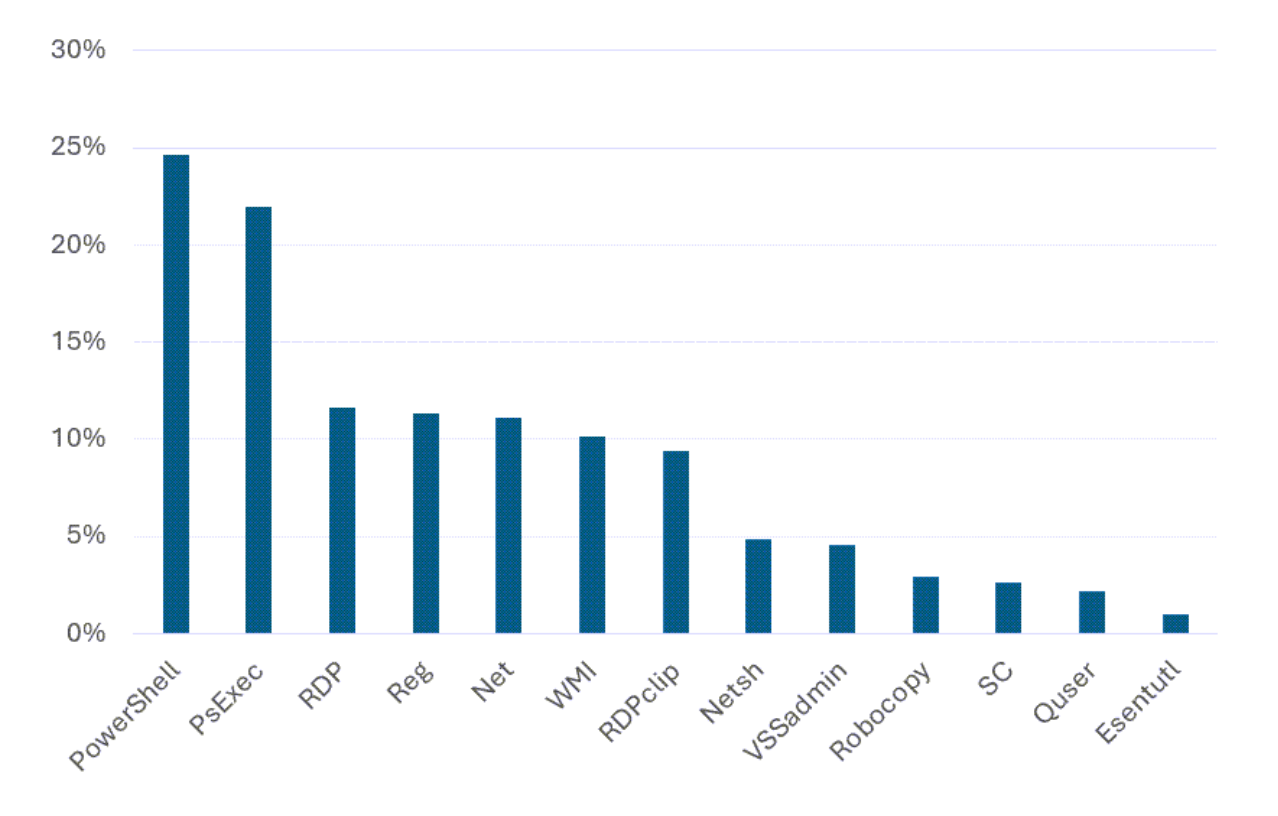

Living off the Land pristup sada koriste skoro svi ransomware akteri. Termin opisuje taktiku korišćenja legitimnih alata koji su prisutni u okruženju mete za sprovođenje napada.

Slika 3: Naječešće korišćeni Living-off-the-Land alati prema procentu napada 2024–2025, izvor Symantec Ransomware 2026.

Šta možete da uradite već danas

Iz “Mitigation” dela izveštaja izdvajamo preporuke:

Kontrola administracije i kretanja po mreži

- Uvedite strožu kontrolu admin naloga (idealno jednokratni kredencijali za admin posao).

- Napravite “baseline” za admin alate (kada, ko i kako koristi PowerShell, PsExec, RDP, rclone, remote admin).

- Razmislite o allow listingu gde ima smisla.

PowerShell i kredencijali

- Ažurirajte PowerShell i uključite logging.

- Zaključajte PowerShell koliko možete(npr. constrained language mode).

- Otežaj credential dumping, npr. uključivanjem Credential Guard-a.

- MFA svuda gde je realno, posebno za admin i remote access.

RDP i daljinski pristup

- Ograniči RDP (dozvoli samo sa poznatih IP adresa, uz MFA).

Incident response spremnost (kad je već kasno)

- Napravi response plan i jasno definiši eskalaciju i obaveštavanje eksternih strana (npr. nadležni organi).

- Napravi “jump bag” sa ključnim admin informacijama i alatima, offline, da ne ostanete “slepi” tokom incidenta.

Backup koji preživi ransomware

- Off-site kopije, minimum 4 nedelje dnevnih i nedeljnih inkrementalnih backupa.

- Offline backup na lokaciji (fizički odvojen od mreže).

- Test restore, redovno.

Zaključak

2026 nije “godina još jače enkripcije”, već godina još jače iznude.

Ako treba da izvučemo jednu rečenicu iz Symantec pogleda na trend: ransomware je i dalje tu, ali najveći rast ide u pravcu ucene kroz podatke i kroz “tihe” pripreme koje izgledaju kao administracija.