Novi fileless malver napada Windows računare!

Pojavila se nova, retka vrsta malvera koju tradicionalna AV rešenja teško detektuju.

Microsoft je nedavno otkrio novu malver pretnju koja je inficirala hiljade Windows računara širom sveta i koju standardna AV rešenja teško detektuju. Radi se o naprednom fileless malveru koji se širi preko legitimnih alata, pre svega sistemskih, ali i third-party alata.

Tehnika korišćenja legitimnih alata u maliciozne svrhe je efektna jer se maliciozne aktivnosti mogu sakriti u okviru regularnih mrežnih ili sistemskih aktivnosti, a nakon napada najčešće ostaje malo ili nimalo tragova. Novi malver je nazvan Nodersok, odnosno Divergent. U nezavisnim istraživanjima, paralelno su ga otkrili istraživači iz Microsofta i Cisco Talosa. Primarno se distribuira preko malicioznih reklama, a korisnici se inficiraju drive-by download napadima.

Prema mišljenju stručnjaka iz Microsofta, malver koji je prvi put primećen sredinom jula pretvara zaraženi Windows računar u proxy. Zatim se takav računar koristi kao relej za sakrivanje malicioznog sadržaja. S druge strane, stručnjaci iz Cisco Talosa veruju da se proxy računari koriste za click prevare kako bi generisali novac napadačima.

Proces infekcije u više faza uz pomoć legitimnih alata

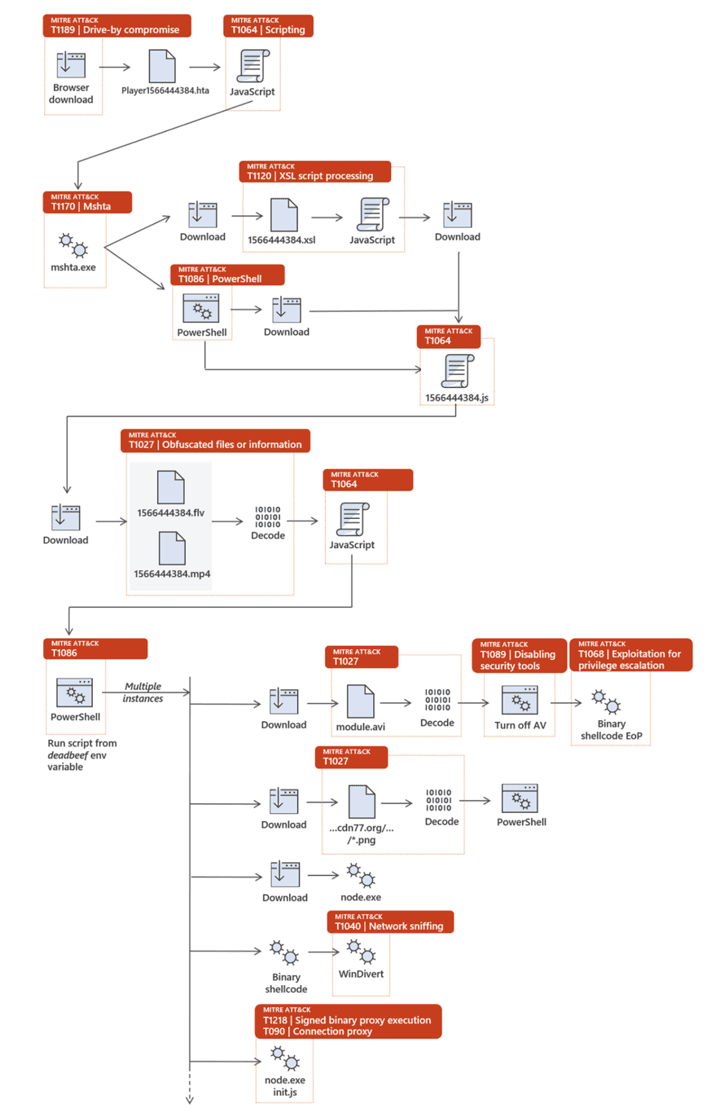

Slika 1. Tok napada fileless malvera. Izvor slike: The Hacker News.

Infekcija počinje kada maliciozni oglas ostavi HTML aplikacioni fajl (HTA) na računaru korisnika. Kada se klikne na fajl, izvršava se serija JavaScript payloada i PowerShell skripti koje preuzimaju i instaliraju Nodersok malver. Sve se nalazi u skriptama i shell kodovima u kriptovanoj formi, a kada se dekriptuje, pokreće se samo u memoriji. Nema zapisivanja malicioznih izvršnih fajlova na disk.

JavaScript kod se povezuje sa legitimnim cloud servisima i projektnim domenima kako bi preuzeo i pokrenuo skripte druge faze i dodatne kriptovane komponente, uključujuči i:

- PowerShell skripte - pokušavaju da onemoguće Windows Defender AV i Windows update.

- Binary Shellcode - pokušava da dobije veće privilegije preko auto-elevated COM interfejsa.

- Node.exe - Windows implementacija popularnog Node.js frameworka, koja je označena kao bezbedna i ima validan digitalni potpis, izvršava maliciozni JavaScript kako bi funkcionisala u okviru legitimnog procesa.

- WinDivert (Windows Packet Divert) - legitimni, moćni alat za hvatanje mrežnih paketa koji u ovom slučaju služi za filtriranje i modifikaciju određenih odlaznih paketa.

Na kraju, malver ostavlja finalni JS payload napisan u Node.js koji konvertuje kompromitovani sistem u proxy. Kada se računar pretvori u proxy, napadači ga mogu koristiti kao relej za pristup drugim mrežnim entitetima (sajtovima, C&C serverima, kompromitovanim uređajima itd.), što im omogućava izvođenje raznoraznih malicioznih aktivnosti.

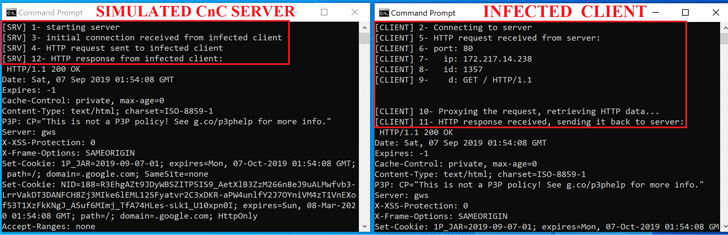

Slika 2. Malver proxy server. Izvor slike: The Hacker News.

Stručnjaci iz Microsofta navode da Node.js proxy engine ima 2 uloge - povezuje inficirani sistem sa C&C serverom napadača i prima HTTP zahteve koje kao proxy šalje nazad.

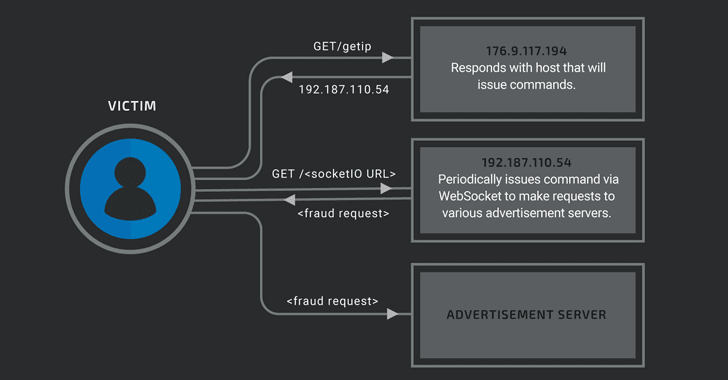

Slika 3. Malver klik prevara. Izvor slike: The Hacker News.

Istraživači iz Cisco Talosa su, s druge strane, zaključili da napadači koriste proxy komponentu kako bi zadali komandu inficiranim sistemima da posete određene web stranice koje napadačima donose novac kroz click prevaru.

Inficirano više hiljada Windows računara

Najviše zaraženih računara je u SAD-u i Evropi. Iako su primarna meta kućni korisnici, oko 3% napadnutih uređaja pripadaju kompanijama iz različitih oblasti. Pošto malver koristi naprednu fileless tehniku i postojeće, legitimne alate, napadačke kampanje nisu odmah detektovane. Ako izuzmemo čiste i legitimne fajlove, ostaje samo inicijalni HTA fajl, finalni Node.js payload i gomila kriptovanih fajlova tako da tradicionalna zaštita pomoću potpisanih fajlova ovde nije adekvatna.

Microsoft navodi da ponašanje malvera ostavlja vidljiv trag, ali samo ako znate gde da gledate.

Pre nekoliko meseci, Microsoft je otkrio i Astaroth fileless malver kampanju u kojoj su napadači krali osetljive informacije korisnika, bez instaliranja softvera ili pokretanja izvršnih fajlova na disku.

Izvor: The Hacker News