Otkrivena Astaroth malver kampanja

Ponavlja se kampanja koju smo imali prilike da vidimo u februaru.

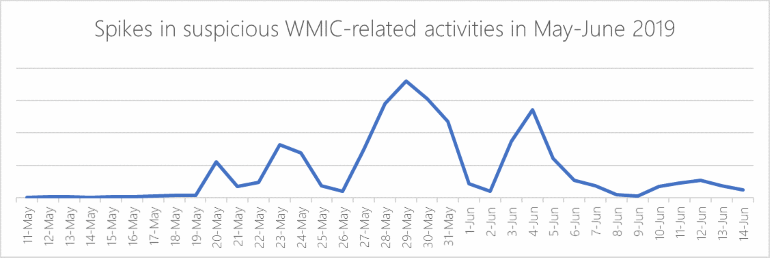

U toku je nova Astaroth kampanja u kojoj se koriste fileless malver i legitimni alati u maliciozne svrhe, zbog čega je detekcija otežana. Kampanja je otkrivena kada je Microsoft tim primetio iznenadni, veliki skok u korišćenju Windows Management Instrumentation Command-line (WMIC) alata.

Slika 1. Skok u sumnjivim WMIC aktivnostima. Izvor slike: Microsoft.

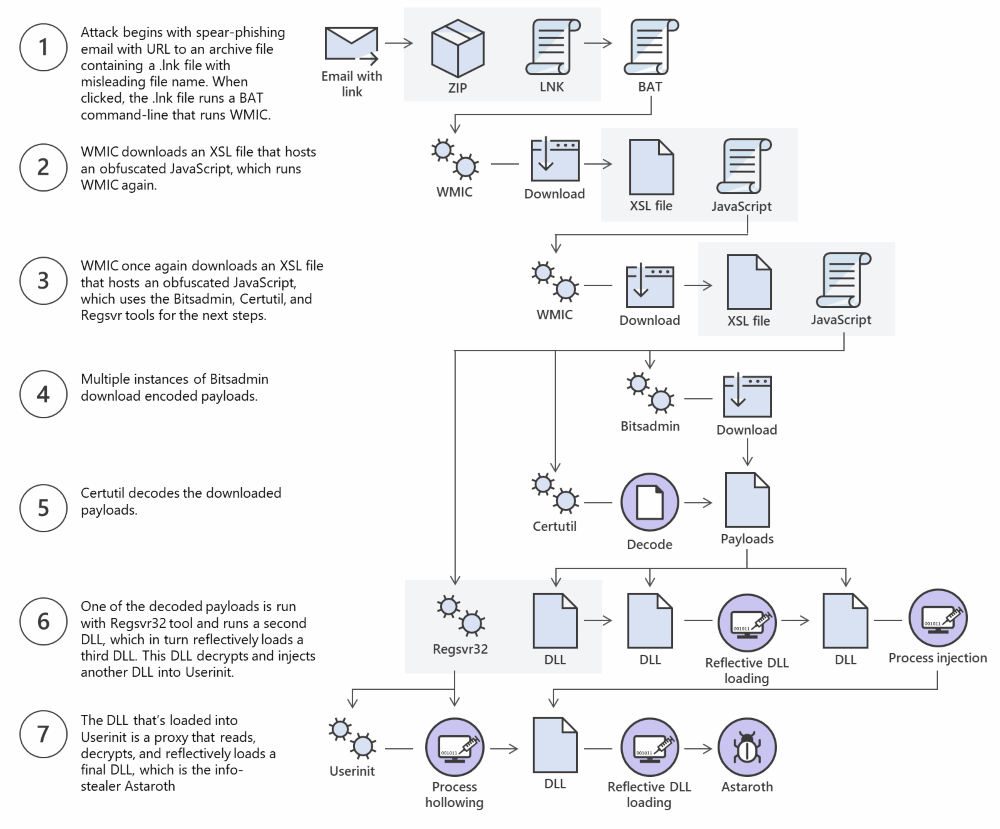

Ovo je legitimni alat koji postoji u svim modernim Windows verzijama, ali je iznenadni skok u korišćenju bio indikator da se radi o malicioznim aktivnostima. U pitanju je velika spam operacija u kojoj se šalju email poruke sa linkom koji vodi na sajt na kome se nalazi prečica za .LNK fajl. Ukoliko korisnik preuzme i pokrene fajl, pokreće se WMIC alat, a zatim još nekoliko drugih, takođe legitimnih, Windows alata (jedan po jedan). Zatim pokrenuti alati preuzimaju dodatni kod i šalju output jedni drugima, a sve se izvršava isključivo u memoriji (fileless), bez čuvanja fajlova na disku, zbog čega tradicionalna AV rešenja imaju problem da ih detektuju (ne postoje fajlovi za skeniranje).

Slika 2. Astaroth “living-off-the-land” lanac napada. Izvor slike: Microsoft.

Na kraju se preuzima i pokreće Astaroth trojanac, poznati kradljivac informacija koji prikuplja kredencijale iz velikog broja aplikacija i zatim ih šalje na udaljeni server. Astaroth je prvi put primećen prošle godine, a nakon toga i u kampanjama koje su u februaru 2019. ciljale korisnike u Evropi i Brazilu. Kampanja iz februara i kampanje iz maja i juna su gotovo identične.

Najveći broj žrtava Astaroth operacije je iz Brazila (95%).

Treba napomenuti da se od početka do kraja napada koriste isključivo legitimni sistemski alati. To je tzv. living off the land tehnika, koja je iz očiglednih razloga poslednjih godina postala jako popularna u sajber kriminalnim krugovima.

Sledeći korak u evoluciji modernih AV proizvoda je prelazak sa klasične detekcije na osnovu potpisa fajla ka pristupu koji prati ponašanje, koji može da detektuje i “nevidljive” akcije kao što je fileless izvršenje (u memoriji) i zloupotrebu legitimnih alata u maliciozne svrhe.

Izvor: ZD net