Na hakerskim forumima dostupno 15 milijardi kredencijala

Cene se kreću od nekoliko pa do više hiljada dolara!

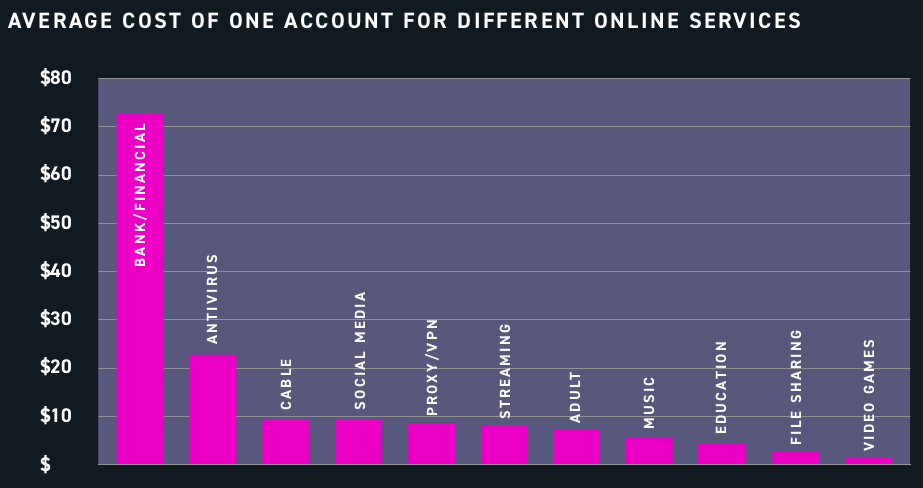

Trenutno se na različitim hakerskim forumima može kupiti najmanje 15 milijardi kredencijala (korisnička imena i lozinke), od čega je oko 5 milijardi jedinstvenih. Kredencijali za različite naloge i servise prikupljeni su iz više od 100.000 Data Breach napada. Najjeftiniji su kredencijali za naloge na nefinansijskim servisima (društvene mreže, striming servisi, VPN, video igre, sajtovi za odrasle, servisi za deljenje fajlova itd.) čija je prosečna cena $15,43. Zatim slede kredencijali za bankarske i druge finansijske servise koji u proseku koštaju $70,91.

Slika 1. Prosečna cena naloga za onlajn servise. Izvor slike: Bleeping Computer.

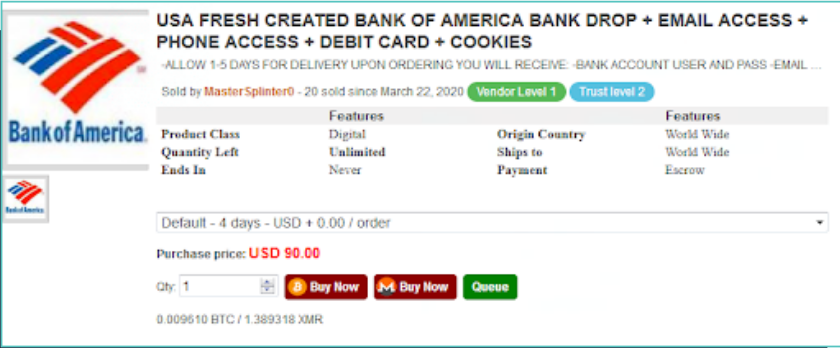

Cena “svežeg” bankovnog onlajn naloga sa dokazom o raspoloživim sredstvima na računu i dostupnim ličnim informacijama se kreće i do $500. Takve naloge sajber kriminalci koriste i za pranje novca kako bi sakrili svoje tragove, kao i za šeme izvlačenja gotovog novca.

Slika 2. Oglas za prodaju platnih kartica i drugih informacija. Izvor slike: Bleeping Computer.

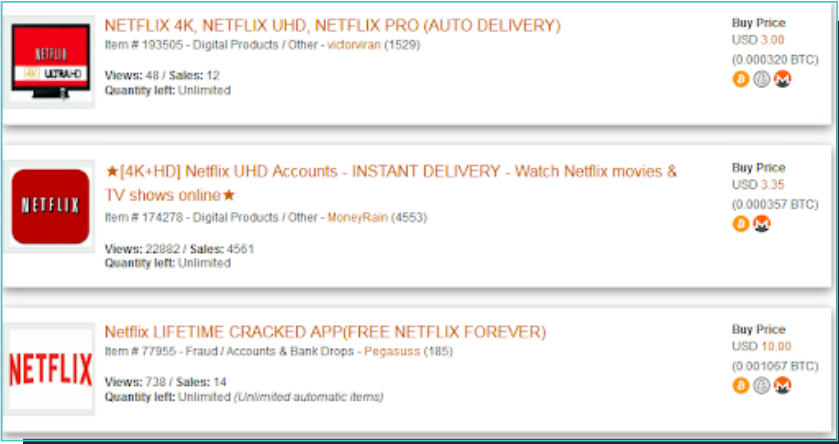

Slika 3. Prodaja Netflix naloga. Izvor slike: Bleeping Computer.

Prema očekivanjima, najskuplji su nalozi domen administratora. Oni obezbeđuju najveći nivo pristupa i kontrole u mreži, a prodaju se na aukcijama kako bi se postigla najviša cena. U proseku, radi se o iznosu od $3.139, mada cena može ići i do $120.000! Postoje na desetine ovakvih ponuda, a u oglasima se pominju kompanije iz oblasti petrohemije, sajber bezbednosti, nafte, ali i veliki univerziteti i državne organizacije.

Alati za preuzimanje naloga

Kada uspešno izvrše preuzimanje naloga (ATO), napadači mogu profitirati na razne načine, a sve se vrti oko krađe identiteta. U velikom broju slučajeva, dobijaju pristup ličnim informacijama i mogu da zarade na više načina:

-

Direktna prodaja podataka.

-

Dobijanje pristupa za druge naloge pomoću tzv. credential stuffing napada.

-

Iznajmljivanje pristupa nalozima na određeno vreme.

-

Kreiranje sintetičkih identiteta (kombinovanjem pravih i lažnih podataka).

-

Druge prevare.

Jedina prepreka je što su kredencijali retko dostupni u tekstualnom obliku, a mnogi servisi proveravaju fingerprint podatke kako bi identifikovali neautorizovane pokušaje prijavljivanja.

Credential stuffing je sajber napad u kome napadač koristi kredencijale iz data breach napada na jedan servis kako bi pokušao da se uloguje na drugi, nepovezani servis.

Postoje kriminalni servisi koji drugim sajber kriminalcima “iznajmljuju” neprimetan pristup nalozima. Neki imaju botnet mreže malvera koji kradu podatke, odnosno skupljaju fingerprint podatke (cookies, IP adrese, vremenske zone), i kada ih ubace, deluje da je prijavljivanje izvršio legitimni vlasnik naloga.

Cena ove usluge varira u zavisnosti od vrste pristupa koji je sajber kriminalcima potreban, a može biti i manje od $10. Prema Digital Shadows izveštaju, najpopularniji ovakav servis je Genesis, a slede ga UnderWorld Market i Tenebris.

Za kompromitovanje naloga koriste se i alati i servisi za krekovanje lozinki i pronalaženje drugih naloga na koje se korisnik može prijaviti pomoću istih kredencijala. Digital Shadows je otkrio da oko 46% kredencijala u koje su imali uvid koriste MD5 hashing algoritam koji predstavlja slabu zaštitu i pomoću današnjih alata se lako “probija”.

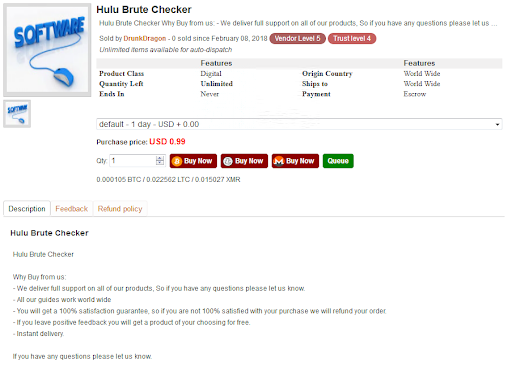

Brute-force je takođe popularan metod za otkrivanje kredencijala. Jedan od popularnijih alata je Hydra login cracker. Neki alati su napravljeni za konkretne servise, kao što možete videti na slici ispod.

Slika 4. Hulu Brute Checker. Izvor slike: Bleeping Computer.

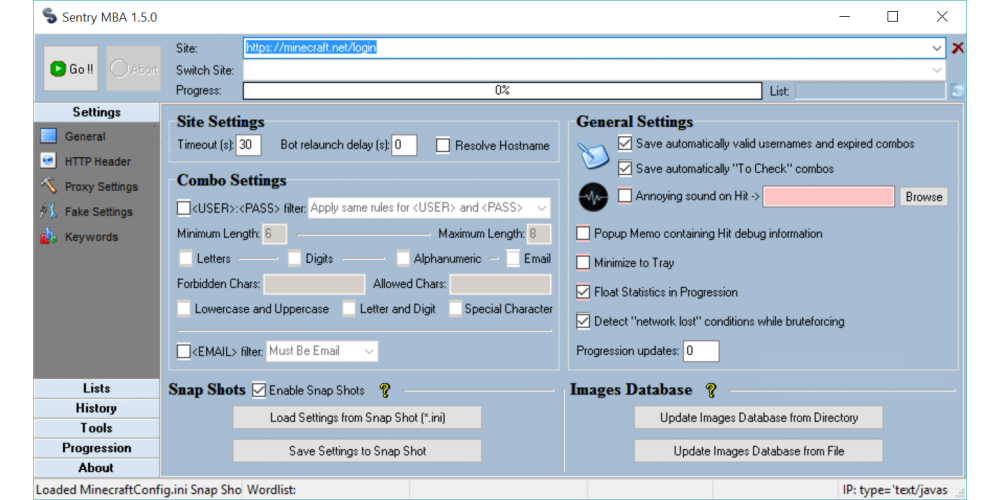

Pomoću lista kredencijala iz Data Breach napada napadači mogu sprovesti credential stuffing napade kako bi dobili pristup drugim nalozima istog korisnika i prikupili još više ličnih informacija. Sentry MBA spada u omiljene alata ovog tipa, a može da zaobiđe određene odbrambene protokole kao što je IP lokacija ili ograničenje broja upita. To znači da napadač može da isproba milione kombinacija korisničnih imena i lozinki kako bi pronašao pravu.

Slika 5. Sentry MBA. Izvor slike: Bleeping Computer.

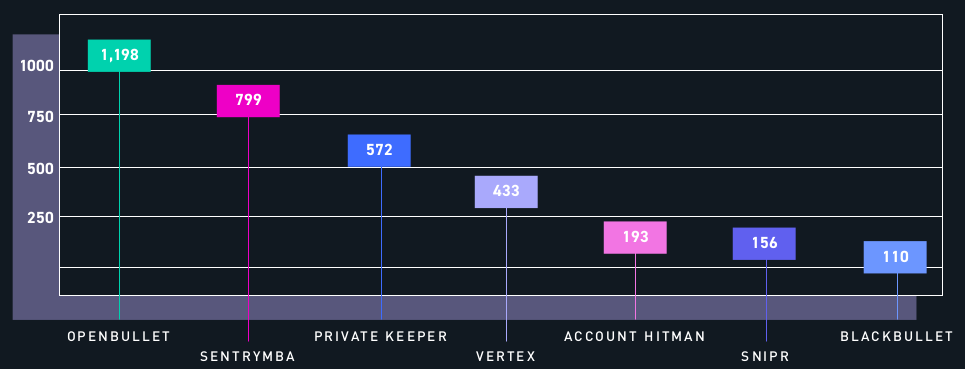

Još jedan od često korišćenih alata je OpenBullet, open-source alat za testiranje sajtova. Može da šalje upite ka željenoj aplikaciji, ima prilagodljive opcije, koristi malo CPU snage i ima još nekoliko korisnih funkcionalnosti. Na slici ispod možete videti koji se alati za validaciju kredencijala najčešće spominju na sajber kriminalnim forumima.

Slika 6. Popularni alati za validaciju kredencijala. Izvor slike: Bleeping Computer.

Korisnici koji biraju jake i jedinstvene lozinke, uz omogućenu dvofaktorsku autentifikaciju tamo gde je moguće, dosta su bolje zaštićeni od potencijalnih preuzimanja naloga. Iako određeni rizik uvek postoji, ipak će napadači u ovakvim slučajevima uglavnom odustati jer im nije isplativo. Što se tiče kompanija, one su u težoj situaciji, jer dvofaktorska autentifikacija nekada nije dovoljna kada se sa druge strane nalazi motivisani napadač. Zbog toga je preporuka da se implementira multifaktorska autentifikacija.

Treba imati na umu da bilo koja pojedinačna mera zaštite nije dovoljna, jer napadači mogu iskoristiti sisteme koji se neredovno ažuriraju, skladišta sa osetljivim podacima ili ljudski faktor, odnosno zaposlene koji nisu dovoljno upoznati sa bezbednosnim izazovima.