Otkrivena ranjivost koja omogućava krađu Windows login kredencijala bez interakcije korisnika

Microsoft je objavio zakrpe samo za najnovije Windows verzije. Starije verzije i dalje ranjive.

U pitanju je ozbiljna ranjivost koja omogućava hakerima da ukradu Windows login kredencijale, odnosno Windows NTLM password hashes bez bilo kakve interakcije korisnika. Starije verzije Windowsa su i dalje u opasnosti.

Microsoft je objavio zakrpe samo za najnovije Windows verzije (Windows 10 i Windows Server 2016). Kako bi se eksploatisala ranjivost, dovoljno je da napadač ubaci specijalno napravljeni Shell Command File (SCF fajl) u javno dostupne Windows foldere. Kada se fajl ubaci u folder, NTLM password hash se šalje na server napadača. Onda napadač može jednostavno da krekuje dati NTLM password hash kako bi pristupio računaru žrtve.

Poznato je da postoje problemi u Microsoft NTLM arhitekturi, a krađa hasheva nije nova pojava već je obično prva stvar koju napadači pokušavaju da eksploatišu kada napadaju Windows mašine. Međutim, većina tih tehnika zahteva učešće korisnika ili presretanje saobraćaja. Ova nova tehnika, međutim, ne zahteva učešće korisnika, već napadač sve može da uradi sam. Naravno, kao i kod svakog napada, postoje još neki uslovi koji moraju da se ispune kako bi napad bio uspešan.

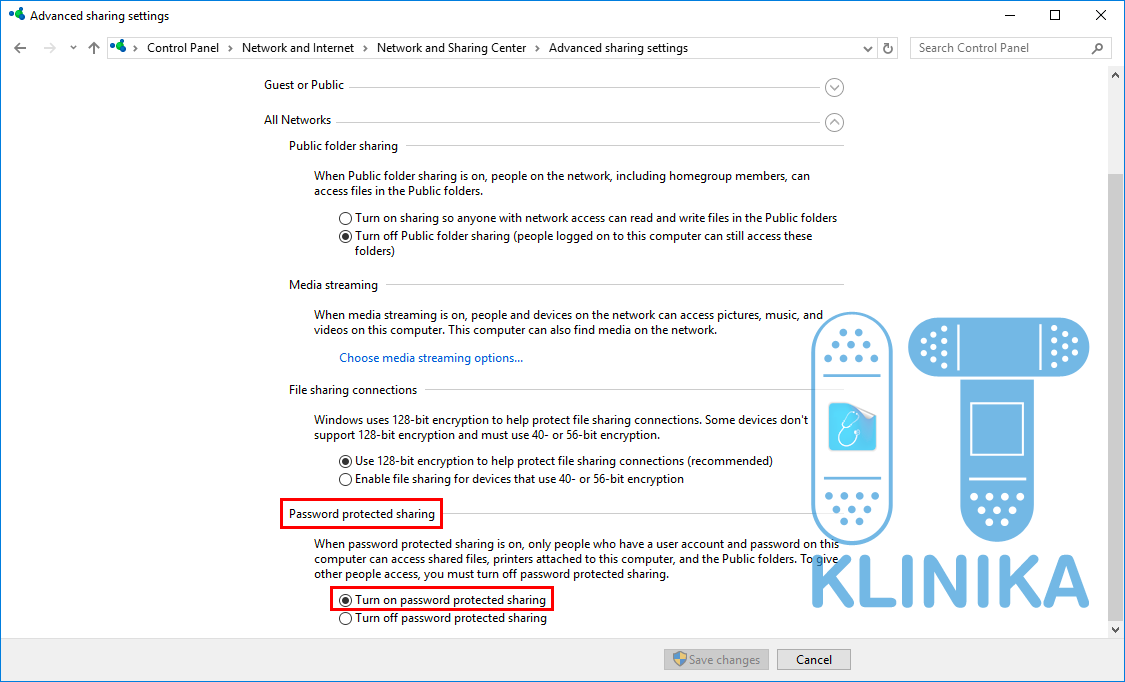

Starije Windows verzije su i dalje ranjive zato što modifikacije u registryju nisu kompatibilne sa starijim verzijama Windows Firewalla. To znači da su sve verzije Windowsa, od 3.11 do 10, i desktop i server, ranjive na ovakvu vrstu napada. Dobra vest je da “hack“ ne funkcioniše na računarima na kojima su zajednički folderi (shared folders) zaštićeni lozinkom, a to je, na svu sreću, default opcija u Windowsu.

Podrazumevano podešavanje je Turn on Password Protected Sharing i tako bi trebalo da ostane. Ako vam je podešeno na Turn Off, promenite na Turn On

Treba imati u vidu to da Windows korisnici često moraju da dele, odnosno daju određenim korisnicima pristup folderima bez lozinke, što otvara mogućnost za ovakve napade.

Microsoft je u oktobru objavio zakrpu putem ADV170014 bezbednosne preporuke. Imajte u vidu da je u pitanju opciona zakrpa, ali je njeno instaliranje krajnje preporučljivo.

Jedan od istraživača koji je prijavio ranjivost Microsoftu navodi da se kompanija nije „proslavila“, jer su zakrpili samo 2 od 6 prijavljenih ranjivosti. To implicira da postoji još načina da se izvrše napadi sa krađom password hasha.

Podsetite se Zašto je vašno ažurirati OS i softver.

Preporuke

Microsoft je napravio zakrpu za ranjivost koja se svodi na to da su promenjena dva registry unosa kojim je NTLM onemogućen. Zakrpa je dostupna samo za Windows 10 i Windows Server 2016, a Microsoft ne namerava da pokrije i ostale verzije.

Onemogućavanje NTLM-a u sistemu otklanja datu ranjivost, ali otvara nove probleme u Windows okruženju. Zato je preporuka da se koriste jake lozinke, jer napadači nakon napada moraju da krekuju hash, što može oduzeti puno vremena i biti jako frustrirajuće za hakera ukoliko je lozinka jaka i složena. Još bolji pristup problemu je da se, ukoliko je moguće, ne koriste zajednički folderi bez lozinki.

Izvor: securityaffairs.co