LightNeuron napada Microsoft Exchange servere

Mete su organizacije iz različitih delova sveta i sektora, a dobro poznata hakerska grupa u napadima koristi jedinstvenu tehniku.

Nedavno je u žižu interesovanja istraživača koji se bave IT bezbednošću dospeo sofisticirani malver koji je u prethodnih 5 (moguće i više) godina napadao MS Exchange servere. Iza malvera najverovatnije stoji ruska sajber špijunska grupa Turla, poznata i pod nazivima Waterbug, Snake, WhiteBear, VENOMOUS BEAR i Kypton. Grupa za daljinsku kontrolu malvera koristi PDF i JPG email atačmente sa malicioznim kodom koji je ubačen tehnikom steganografije.

Turla je do sada izvela napade u više od 40 zemalja, a mete su državne organizacije, vojna postrojenja, ambasade, sektori obrazovanja, istraživanja, kao i farmaceutski sektor. U nedavno analiziranim aktivnostima, otkrivene su 3 žrtve - ministarstvo spoljnih poslova jedne istočno-evropske zemlje, nepoznata organizacija iz Brazila i regionalna diplomatska organizacija sa Bliskog Istoka.

Analizom je utvrđeno da napadači imaju regularno radno vreme - radnim danima od 9 do 5 u UTC+3 vremenskoj zoni. Takođe, aktivnost nije zabeležena od 28. decembra do 14. januara, odnosno za vreme novogodišnjih i pravoslavnih verskih praznika.

Steganografija je tehnika sakrivanja tajnih informacija u običnom, standardnom fajlu ili poruci kako bi se izbegla detekcija. Može se kombinovati sa enkripcijom kao dodatna mera sakrivanja/zaštite podataka. Ovom tehnikom može se sakriti gotovo svaka vrsta digitalnog sadržaja - tekst, slika, video, audio, ali i razne vrste malicioznih fajlova, odnosno malvera.

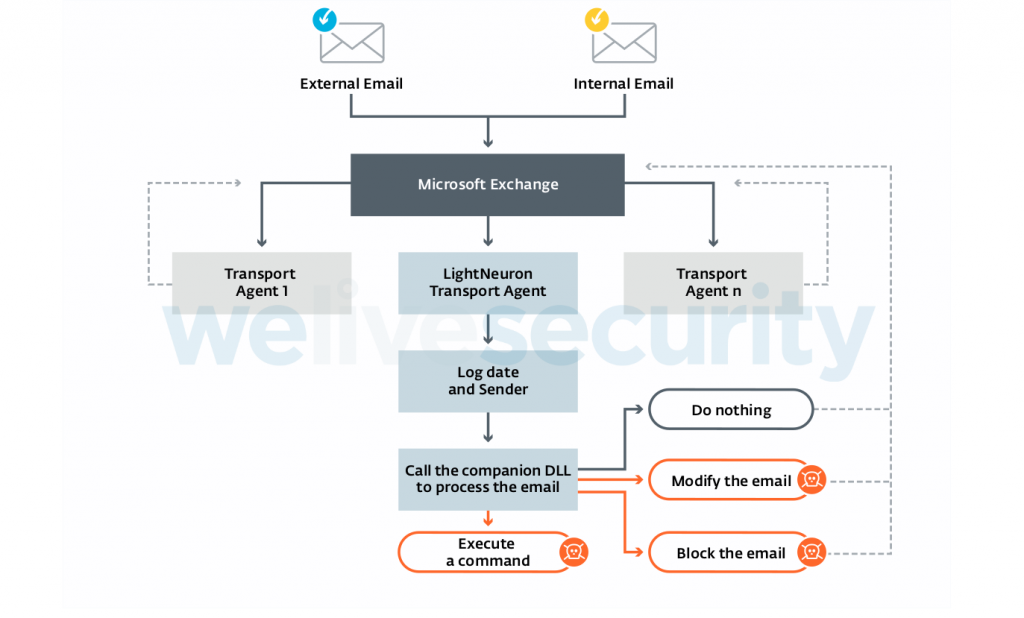

Koliko je javnosti poznato, LightNeuron je prvi malver koji isključivo cilja Microsoft Exchange email servere. Za trajno prisustvo u mreži, koristi jedinstvenu tehniku - tehniku transport agenta. U arhitekturi mail servera, funkcioniše na istom nivou poverenja kao i bezbednosni proizvodi poput spam filtera.

Slika 1. LightNeuron Transport Agent. Izvor slike: We Live Security.

Preko transport agenta, LightNeuron može da:

- Čita i modifikuje svaki email koji prolazi kroz server.

- Sastavlja i šalje nove email poruke.

- Blokira svaki email (email ne stiže do primaoca).

Ovo mu omogućava fleksibilni set XML pravila. Email adrese koje se koriste u ovim pravilima su prilagođene svakoj žrtvi ponaosob kako bi se targetirali ljudi od najvećeg interesa. U pravilima se nalaze i tzv. “handleri”, odnosno funkcije koje se primenjuju na emailove kao što su blokiranje poruke, izmena naslova, tela i primaoca poruke, zamena atačmenta, promena primaoca, kreiranje nove poruke, kriptovanje poruke itd.

Funkcija “command” se razlikuje od ostalih funkcija koje vrše modifikacije na poruci. U pitanju je malver pod kontrolom email-ova, a komande su pomoću steganografije sakrivene u PDF i JPG atačmentima. Za uspešan napad, jedino što napadač treba da uradi jeste da pošalje specijalno pripremljeni PDF dokument ili JPG sliku na bilo koju adresu u kompromitovanoj organizaciji. Komande mu omogućavaju preuzimanje pune kontrole nad Exchange serverom. Kada email bude prepoznat kao komandni email, izvršava se komanda i email biva blokiran direktno na Exchange serveru. To napadačima omogućava da drže operaciju u tajnosti, a originalni primalac ne može da vidi poruku.

LightNeuron koristi tehniku steganografije da sakrije svoje komande unutar PDF dokumenta ili JPG slike, tako da čak i u slučaju da poruka bude presretnuta, ona će delovati legitimno jer ima validne atačmente. U slučaju PDF fajla, komande se mogu nalaziti bilo gde u dokumentu.

Uklanjanje LightNeuron malvera

Brisanje ovom malvera nije lak zadatak. Ukoliko bi samo uklonili 2 maliciozna fajla, MS Exchange bi prestao da funkcioniše, odnosno niko u organizacije ne bi mogao da šalje i prima email poruke. Pre uklanjanja fajlova, potrebno je onemogućiti malicioznog transportnog agenta.

Prema svemu viđenom, LightNeuron je najnapredniji malver u arsenalu Turla grupe. Pomoću MS Exchange transportnog agenta, odnosno do sada nepoznatog mehanizma trajnog prisustva u mreži, malver omogućava napadačima da mesecima i godinama ostanu neprimećeni. Za to vreme, mogu da izvuku veliku količinu osetljivih podataka i kontrolišu druge lokalne mašine preko C&C mehanizma čija detekcija i blokiranje nije nimalo jednostavna.

Na GitHub sajtu se nalazi IoC lista i detaljna analiza malvera.