Iranski hakeri kompromituju organizacije preko VPN ranjivosti

U zajedničkoj kampanji nekoliko iranskih APT grupa, u prethodne 3 godine izvršeni su ciljani napadi na više organizacija širom sveta.

Najnoviji izveštaj kompanije ClearSky pruža dokaze o delovanju iranskih državno sponzorisanih (APT) hakerskih grupa koje su u prethodne 3 godine izvršile napade na veći broj organizacija i kompanija širom sveta. Pogođene organizacije su iz sledećih država: Izrael, SAD, Saudijska Arabija, Liban, Kuvajt, UAE, Australija, Francuska, Poljska, Nemačka, Finska, Mađarska, Italija i Austrija. Kampanja koja je nazvana Fox Kitten ciljala je veći broj kompanija iz različitih oblasti - IT, telekomunikacije, nafta i gas, avio industrija, sektor bezbednosti i državni sektor. Ovo je jedna od najdužih napadačkih kampanja koje se povezuju sa Iranom.

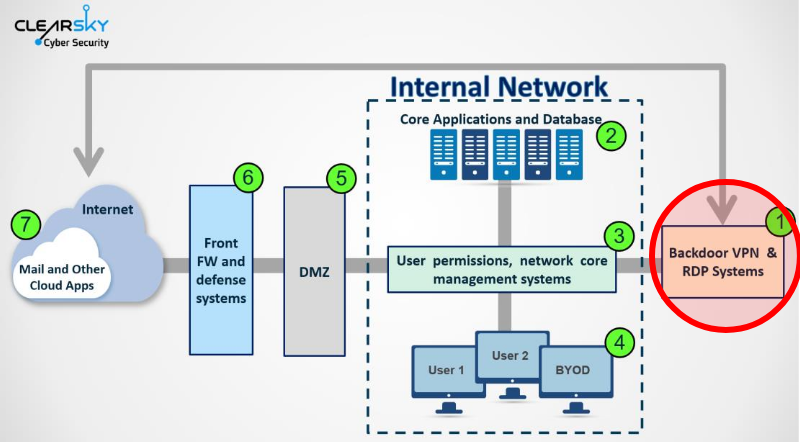

Slika 1. Skica korporativne mreže, zona infiltracije je označena crvenom. Izvor slike: ClearSky.

Cilj kampanje je pre svega špijuniranje i prikupljanje informacija za izvođenje napada na logističku mrežu. Dokazi govore da su u kampanji zajedno učestvovale 3 iranske APT grupe - APT33 (Elfin, Shamoon), APT34 (Oilrig) i APT39 (Chafer). Napadački alati koji su korišćeni kombinacija su open-source i alata koje su same grupe razvile.

Open-source i sysadmin alati:

-

Juicy Potato

-

Invoke the Hash

-

Putty

-

Plink

-

Ngrok

-

Serveo

-

FRP

Tamo gde napadači nisu pronašli gore navedene alate, koristili su sopstvene:

-

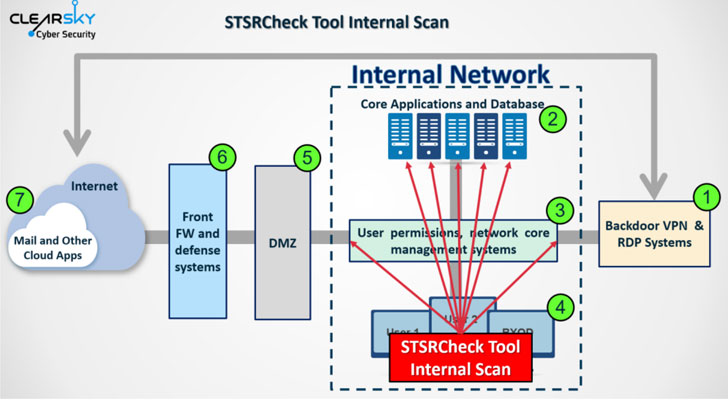

STSRCheck - Alat za mapiranje baza podataka, servera i otvorenih portova u mreži i za izvođenje brute-force napada kako bi se otkrili kredencijali.

-

POWSSHNET - Backdoor malver za povezivanje RDP-a preko SSH.

-

Prilagođene VB skripte - Skripte koje preuzimaju TXT fajlove sa C2 servera i spajaju ih u portable izvršni fajl.

-

Socket-based backdoor preko cs.exe - Izvršni fajl koji otvara socket-based konekciju ka statičkoj IP adresi.

-

Port.exe - Alat za skeniranje predefinisanih portova za IP adresu.

Slika 2. Skeniranje interne mreže pomoću STSRCheck alata koji su napadači razvili. Izvor slike: ClearSky.

Eksploatisanje VPN ranjivosti za kompromitovanje korporativnih mreža

Glavni vektor napada iranskih hakera je eksploatisanje ranjivih VPN klijenata (za koje nije primenjen patch) za ulazak i krađu osetljivih informacija. U pitanju su sledeći VPN sistemi: Pulse Secure Connect (CVE-2019-11510), Palo Alto Networks' Global Protect (CVE-2019-1579), Fortinet FortiOS (CVE-2018-13379) i Citrix (CVE-2019-19781). Napadači su se uspešno infiltrirali u glavne sisteme svojih meta, u kojima su ostavljali dodatni malver i izvodili lateralne kretnje po mreži eksploatisanjem 1-day ranjivosti, i sve to u relativno kratkom periodu.

1-day napad (1-day ranjivost) je napad koji je izvršen za manje od 24 sata od javnog saznanja da postoji ranjivost.

Nakon inicijalnog ulaska u mrežu, kompromitovani sistemi su komunicirali sa C2 serverima napadača, odakle su preuzeli veći broj VBScript fajlova koji su u nekim slučajevima korišćeni za ubacivanje backdoora. Sam backdoor kod je preuziman u delovima kako bi se izbegla AV detekcija. Ove fajlove kasnije povezuje posebno preuzeti fajl combine.bat koji od njih pravi izvršni (exe) fajl.

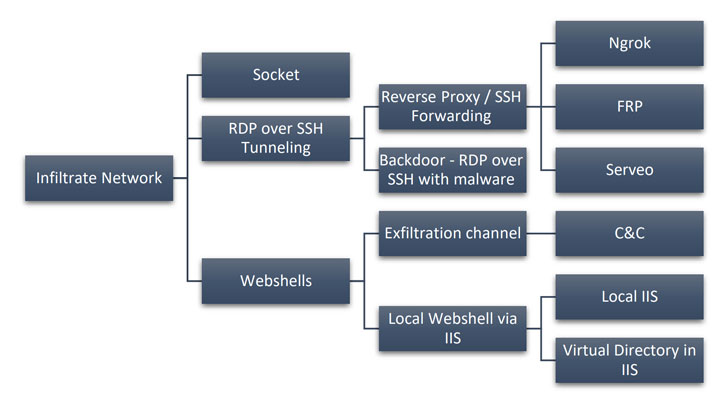

Za obavljanje ovih zadataka i trajno prisustvo u mreži, korišćeni su gore pomenuti alati Juicy Potato i Invoke the Hash. Oni su im omogućili najviši nivo pristupa i lateralnu kretnju kroz mrežu. Finalni korak je izvršenje backdoora koji skenira kompromitovani sistem u potrazi za osetljivim informacijama, a zatim i izvlačenje tih informacija preko POWSSHNET alata.

Slika 3. Različiti načini na koje se napadači povezuju sa metom napada. Izvor slike: ClearSky.

Dodatno, napadači su koristili web shells za komunikaciju sa serverima u mreži i uploadovali fajlove direktno na C2 server.

Kako se odbraniti od ovakvih napada?

S obzirom na to da je napadačima trebalo manje od 24 sata da iskoriste VPN ranjivosti, izuzetno je važno primeniti bezbednosna ažuriranja čim postanu dostupna. Takođe, potrebno je poštovati princip minimalnih privilegija, konstantno nadzirati kritične sisteme i voditi računa da su uredno ažurirani. Kako bi se minimizovao rizik od neautorizovanog logovanja, nije loše implementirati dvofaktorsku autentifikaciju.

![Šta su Advanced Persistent Threats - APT [what-is] Šta su Advanced Persistent Threats - APT [what-is]](/images/3/2/5/e/6/325e6b3aa04032b2b79167e669fe5c551a641351-1-advanced-persistent-threats.png)

![Šta su Advanced Persistent Threats - APT [what-is] Šta su Advanced Persistent Threats - APT [what-is]](/images/5/5/5/6/1/55561bd51018f22651a9ce32e103e3b70ddbcb7a-1-advanced-persistent-threats.png)