Lažno Flash ažuriranje služi za rudarenje kripto valuta

Uz novu verziju Flash Playera, dobijete gratis malver!

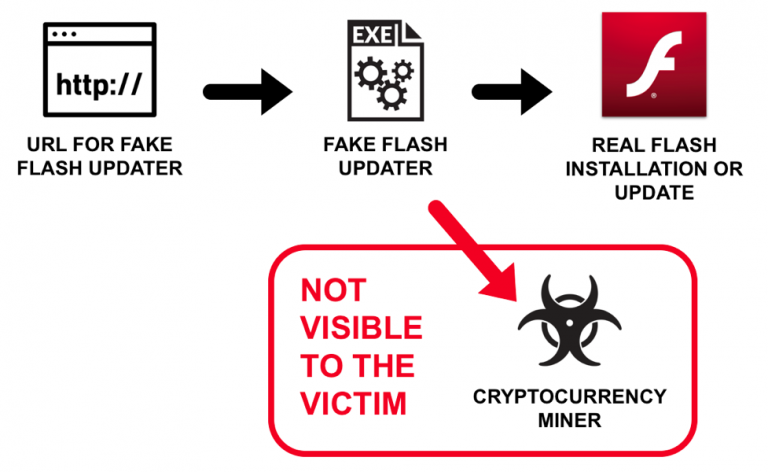

U većini slučajeva, lažno Flash ažuriranje sadrži „običan“ malver. Neretko su u pitanju malveri i skripte za rudarenje kripto valuta, krađu podataka ili ransomware koji se relativno lako mogu detektovati. Međutim, u poslednji malver (kod lažnog Flash ažuriranja) implementirane su dodatne karakteristike kako bi se korisnici obmanuli.

Od avgusta su se pojavila lažna Flash ažuriranja sa pozajmljenim pop-up notifikacijama od zvaničnog Adobe installera. Njima se instaliraju neželjeni programi poput XMRig minera kripto valuta, ali ovaj malver takođe može da ažurira Flash Player na najnoviju (legitimnu) verziju. Zbog legitimnog Flash ažuriranja, potencijalna žrtva najverovatnije neće primetiti ništa neuobičajeno. Za to vreme, XMRig ili neki drugi neželjeni program neprimetno u pozadini obavlja zadate operacije na računaru žrtve.

Slika 1. Grafikon maliciozne aktivnosti.

Trendovi

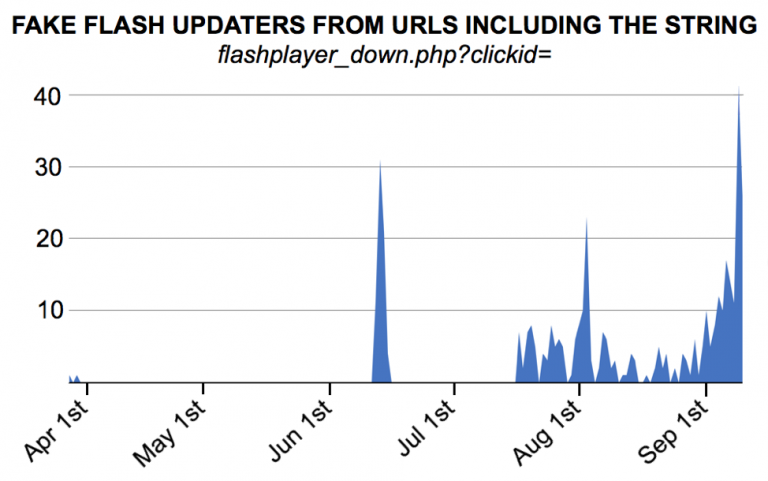

Primećeno je da imena Windows exe fajlova kod pomenutih lažnih Flash ažuriranja počinju sa AdobeFlashPlayer__ i dolaze sa cloud servera koji ne pripadaju kompaniji Adobe. Ova preuzimanja uvek u svom URL-u imaju niz flashplayer_down.php?clickid=. Od marta je primećeno 113 ovakvih uzoraka u AutoFocusu. Potpunu fajl hash listu možete videti u Appendix A, a u Appendix B se nalazi 473 imena fajlova i URL adresa lažnih Flash ažuriranja od 25. marta do 10. septembra.

Slika 2. Broj lažnih Flash ažuriranja u ovoj kampanji.

Detalji

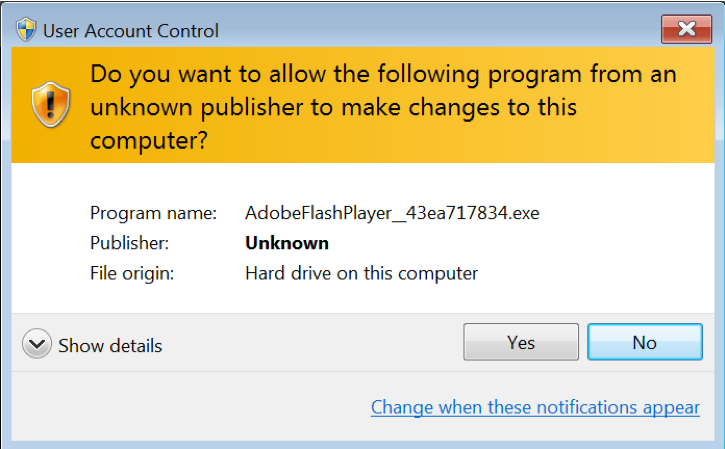

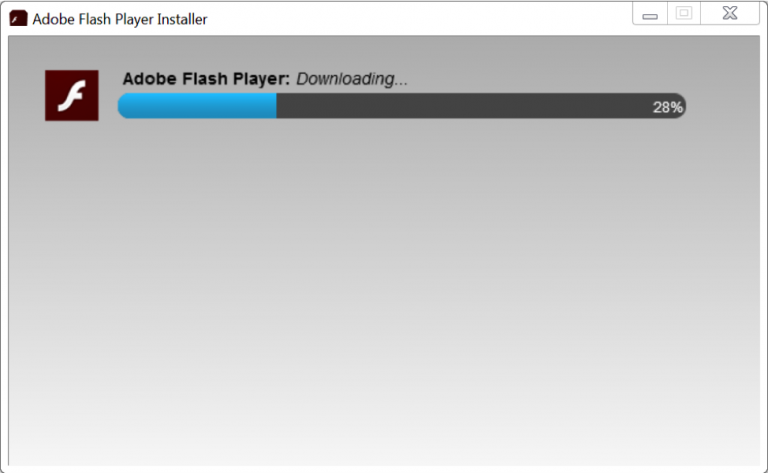

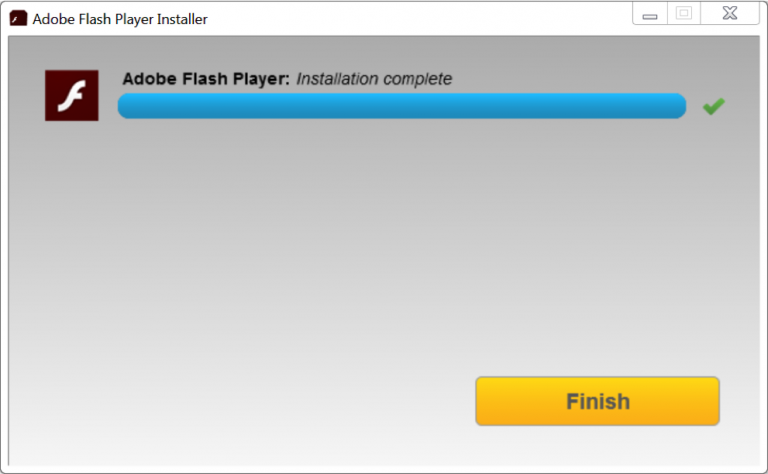

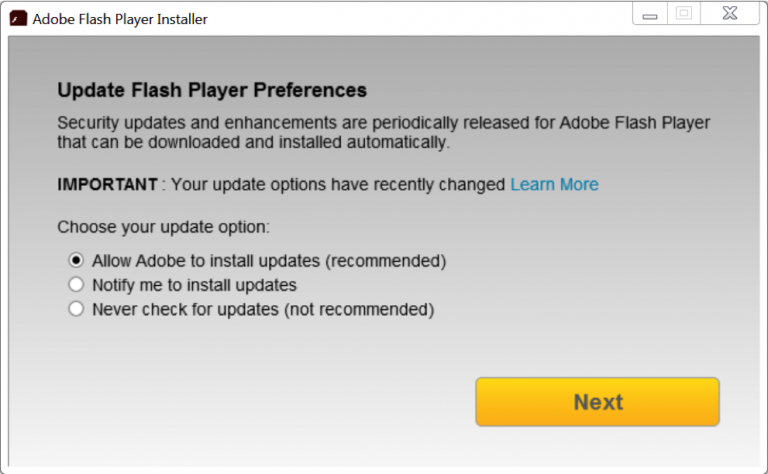

Na osnovu AutoFocus podataka, nije se moglo utvrditi kako su potencijalne žrtve završavale na URL-ovima koji isporučuju lažno Flash ažuriranje. Međutim, testiran je uzorak sa SHA 256 hash 485352a3985bce69a020dc49e970fde337279eb1986ea699ca6bec1f5a8068ac. Uzorak je generisao popup prozore za Adobe Flash Installer i instalaciju Flash Playera. Zatim je pokrenut XMRig miner kripto valuta u pozadini na inficiranom Windows uređaju. Potencijalne žrtve dobijaju upozorenja o pokretanju takvih preuzetih fajlova na Windows računaru. Na Windows 7 računaru sa Service Pack 1, na hostu u test okruženju pokrenut je jedan od uzoraka dvostrukim klikom. Windows je prikazao tipično upozorenje o nepoznatom autoru.

Slika 3. Upozorenje koje izađe kada se pokrene lažno Flash ažuriranje.

Slika 4. Nakon pokretanja, preuzima se legitimni Adobe Flash Player.

Slika 5. Prozori su deo legitimne instalacije Flash Playera.

Slika 6. Na kraju procesa instalacije, korisnik dobija pitanje o Flash ažuriranju.

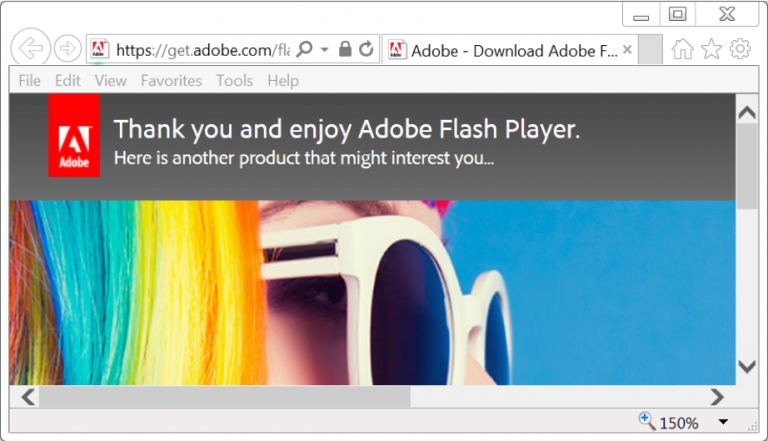

Slika 7. Adobe stranica koja se korisniku zahvaljuje za instalaciju Flash Playera.

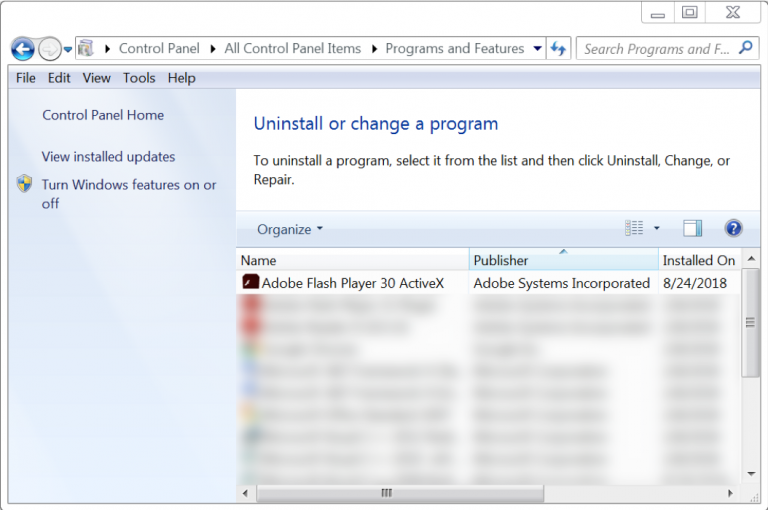

Slika 8. Flash Player je sada ažuriran na najnoviju verziju na test računaru.

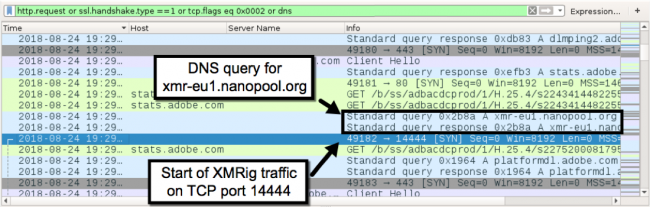

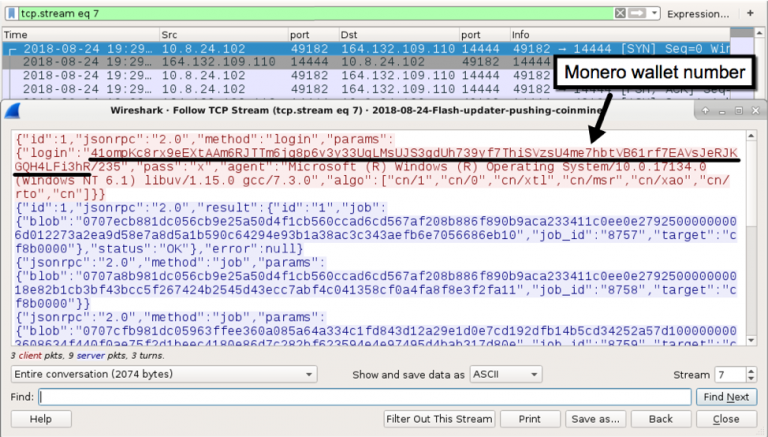

Mrežni saobraćaj na inficiranom uređaju se uglavnom sastojao od Flash ažuriranja, ali je uskoro počeo da generiše saobraćaj povezan sa XMRig minerom kripto valuta preko TCP porta 14444. Monero novčanik koji je korišćen za ovaj miner bio je: 41ompKc8rx9eEXtAAm6RJTTm6jg8p6v3y33UqLMsUJS3gdUh739yf7ThiSVzsU4me7hbtVB61rf7EAVsJeRJKGQH4LFi3hR.

Slika 9. “Inficirani saobraćaj” filtriran u Wiresharku koji pokazuje početak XMRig saobraćaja.

Slika 10. XMRig saobraćaj sa brojem Monero novčanika.

Pri samom početku saobraćaja, inficirani Windows host je generisao HTTP POST zahtev ka osdsoft[.]com. Ovaj domen je povezan sa ažuriranjima i installerima koji instaliraju minere kripto valuta i druge, neželjene aplikacije (najčešće malvere).

Zaključak

Ova kampanja koristi legitimnu aktivnost kako bi se sakrila distribucija minera kripto valuta i drugih neželjenih programa. Značajno manji rizik od infekcije instaliranjem lažnih ažuriranja imaju kompanije sa pristojnim web filtriranjem i stručnim korisnicima. Korisnici Palo Alto Networks proizvoda su dodatno zaštićeni od ove pretnje, jer platforma za prevenciju pretnji detektuje ovaj tip malvera. AutoFocus korisnici mogu pratiti ovu aktivnost kombinovanjem CoinMiner taga sa odgovarajućim parametrima pretrage.

Izvor: Palo Alto Networks

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)