GandCrab ransomware i Ursnif trojanac u zajedničkoj akciji

Dve kampanje, jedan ransomware i nekoliko varijanti trojanca koji krade podatke!

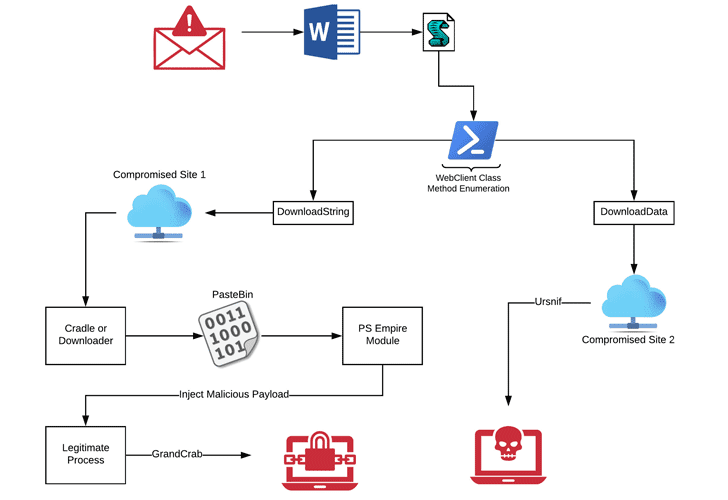

Otkrivene su dve malver kampanje – jedna u kojoj se distribuiraju Ursnif trojanac koji krade podatke i GandCrab ransomware i druga u kojoj se koristi samo Ursnif malver. Na prvi pogled radi se o dvema različitim hakerskim grupama, ali među njima postoje brojne sličnosti. Oba napada počinju phishing mejlovima sa MS Word dokumentom u koji je ubačen maliciozni macro, a zatim se preko Poweshella isporučuje fileless malver.

Ursnif služi za krađu osetljivih informacija sa kompromivanih računara. U stanju je da prikupi sledeće: bankarske kredencijale, istoriju pregledanja, sve što se otkuca na tastaturi, sistemske i procesne informacije. Može i da pozove dodatne backdoor trojance.

O GandCrab ransomware pretnji smo pisali prošle godine kada je u nekoliko kampanja zaraženo više od 50.000 računara. Radi se o klasičnom ransomwareu koji kriptuje fajlove i od žrtava traži otkupninu. Napadači uglavnom insistiraju da žrtve plate u DASH kripto valuti jer je njene transakcije teže pratiti.

Prva kampanja - Ursnif i GandCrab

U prvoj kampanji koja je distribuirala ova dva malvera pronađeno je oko 180 varijanti Word dokumenata koje su targetirale korisnike pomoću malicioznih VBS macro skripti. Kada se uspešno izvrše, malicizni VBS macro pokreće PowerShell skriptu koja pomoću nekoliko tehnika downloaduje i izvršava Ursnif i GandCrab na odabranim sistemima.

Slika 1. Ursnif i GandCrab "u akciji". Izvor slike: The Hackers News

PowerShell skripta je kodirana u base64 i izvršava infekciju sledeće faze koja je odgovorna za preuzimanje glavnog payloada na komromitovanom sistemu. Prvi payload je PowerShell skripta sa jednom linijom koja procenjuje arhitekturu sistema i u zavisnosti od nje preuzima dodatni payload sa Pastebin sajta. Taj payload se izvršava u memoriji zbog čega ga tradicionalne AV tehnike teže detektuju.

Pomenuta PowerShell skripta je verzija Empire Invoke-PSInject modula sa minimalnim modifikacijama. Skripta ubacuje portable izvršni fajl (kodiran u base64) u tekući PowerShell proces.

Finalni payload instalira varijantu GandCrab ransomwarea na računar žrtve, čime zaključava fajlove i zahteva isplatu otkupnine. U međuvremenu, malver preuzima i Ursnif izvršni fajl sa remote servera, a kada ga ubaci u sistem, Ursnif skenira portove, vrši monitoring web saobraćaja kako bi prikupio podatke, a onda ih šalje kad C2 serveru napadača.

Oko 120 Ursnif varijanti je tokom ove kampanje bilo hostovano na sajtovima bevendbrec[.]com i iscondisth[.]com.

Druga kampanja – Ursnif kradljivac podataka

Kao i kod prve kampanje, i ovde je primećeno da Word dokument sa malicioznom VBA macro skriptom isporučuje drugu varijantu istog Ursnif malvera. I ovde se radi o kompromitovanju sistema u nekoliko faza. Proces započinje slanjem phishing email poruka, zatim se pokreću maliciozne PowerShell komande za ostvarivanje trajnog fileless prisustva u sistemu, a na kraju se preuzima i instalira trojanac Ursnif koji krade podatke.

Kada dospe u računar žrtve, malver prikuplja sistemske informacije koje pakuje u CAB fajl i šalje na C2 server preko bezbedne HTTPS konekcije.

IOC listu i imena payload fajlova možete pronaći na ovom linku.

Izvor: The Hackers News