Anatova - modularni ransomware opasnih karakteristika

Napadači pomoću novog ransomwarea mogu da zarade na više načina!

Istraživači su otkrili opasnu ransomware familiju čiji autori očigledno imaju puno iskustva u kreiranju ovakvih pretnji. Ransomware ima potencijal da postane multifunkcionalni malver.

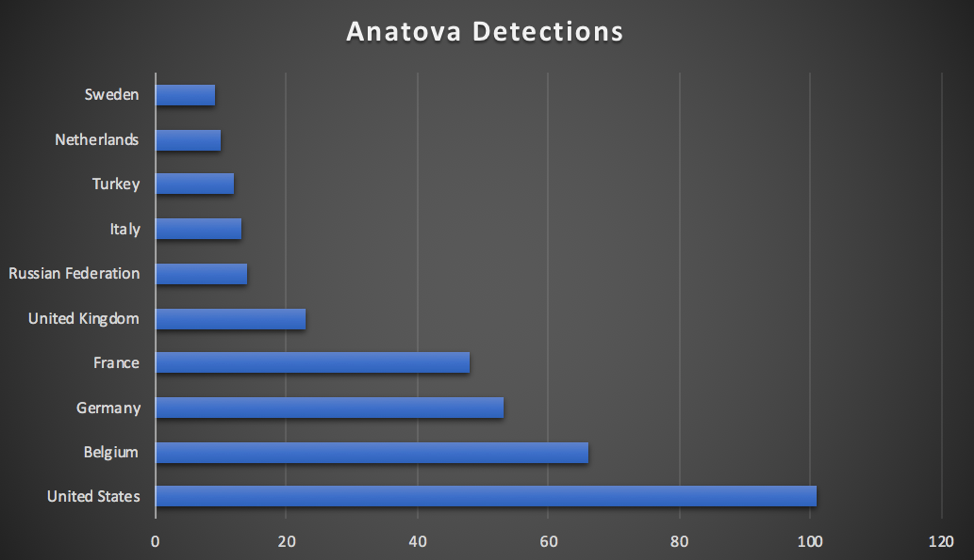

Infekcija je primećena širom sveta. Najviše su pogođene SAD, a zatim evropske zemlje – Belgija, Nemačka, Francuska i V. Britanija. Po svemu sudeći, u pitanju je potpuno nova ransomware familija.

Slika 1. Širenje Anatova ransomwarea. Izvor slike: Bleeping Computer.

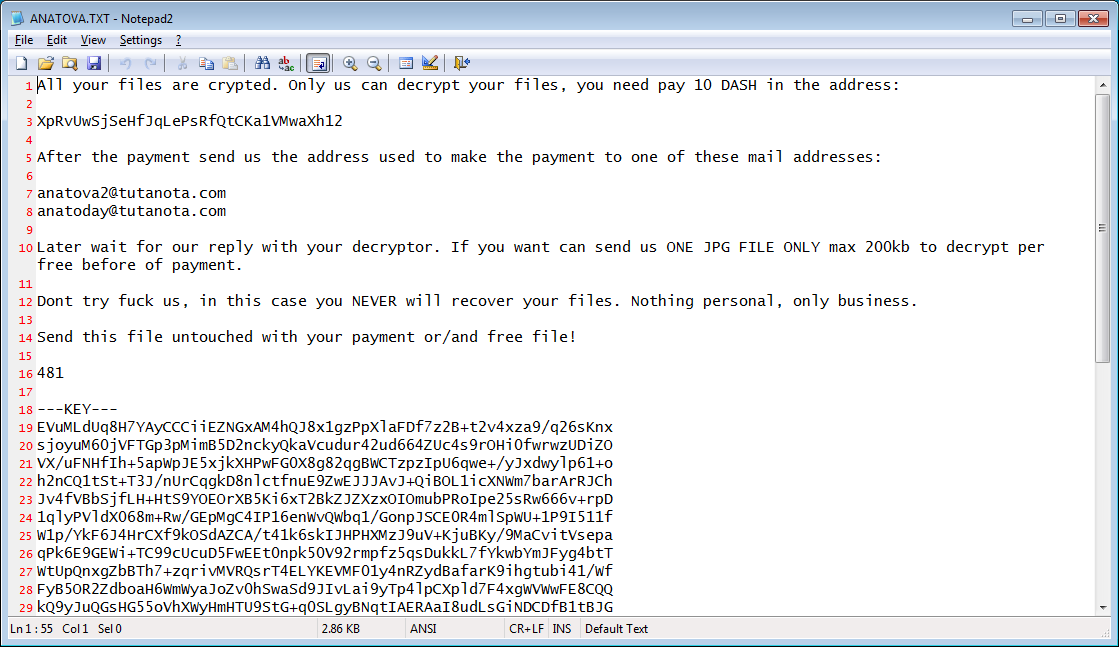

Ransomware obavlja anti-analizu koja se pokreće pod određenim uslovima. Kada se lansira, ransomware traži admin privilegije, obavlja nekoliko provera i kriptuje fajlove. Od žrtve se u poruci o otkupnini traži da plati 10 DASH novčića, što je oko $700.

Modularna arhitektura

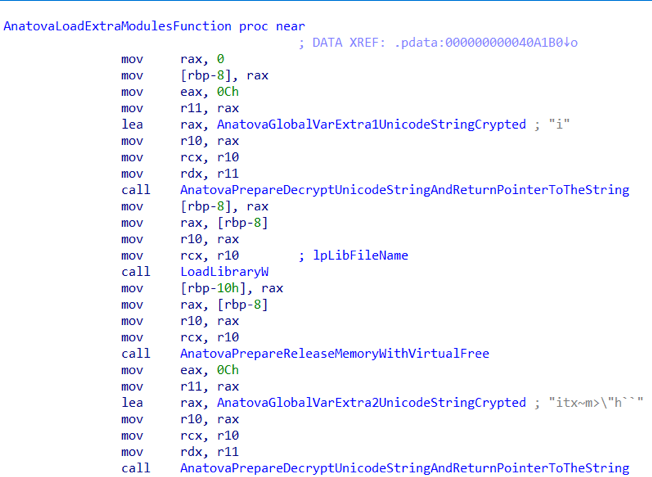

Anatova malver je otkriven u privatnoj peer-to-peer mreži gde napadači koriste ikonu za igricu ili aplikaciju kako bi namamili žrtve da je downloaduju. Ima podršku za dodatne module koji mogu proširiti njegove sposobnosti i učiniti ga multifunkcionalnim (all-in-one) malver alatom. Na to ukazuje flag čije vrednosti određuju učitavanje 2 DLL fajla - 'extra1.dll' i 'extra2.dll.'. To znači da je Anatova modularna odnosno da joj se mogu dodati nove funkcije u budućnosti.

Slika 2. Učitavanje dodatnih modula. Izvor slike: Bleeping Computer.

Modularnost omogućava autorima da dodaju raznorazne sposobnosti koje se mogu prioritetno pokrenuti pre same enkripcije fajlova, kao što je prikupljanje osetljivih informacija, ubacivanje backdoor trojanaca itd.

Proces anti-analize

Anatova pokušava da izbegne AV analizu preko procedure čišćenja memorije koja se aktivira u određenim situacijama. Jedna od prvih stvari koje radi je provera korisničkog imena ulogovanog korisnika. Ukoliko se ime poklapa sa onim na internoj listi, ransomware pokreće proceduru čišćenja memorije i prekida aktivnost. Iako je lista imena koje proverava kratka, napadačima može pomoći da ih ne primete nedovoljno oprezni malver analitičari.

Lista uključuje sledeće nizove: 'LaVirulera,' 'tester,' 'Tester,' 'analyst,' 'Analyst,' 'lab,' 'Lab,' 'Malware,' i 'malware.' U pitanju su default imena kod podešavanja virtuelne mašine ili sandboxa ili imena koja neki malver analitičari redovno koriste.

Dodatne tehnike zaštite kriptuju većinu nizova i koriste različite ključeve za njihovu dekripciju, a oslanjaju se na dinamičke pozive.

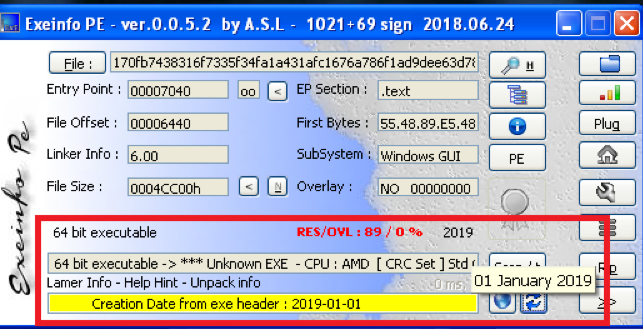

Slika 3. Anatova binary info. Izvor slike: Bleeping Computer.

Ransomware je veoma moćan s obzirom na to da ima samo 32KB, bez resursa. Fajlove kriptuje pomoću Salsa20 algoritma i proširuje proces na dostupne network shareove. Kako bi eliminisao mogućnost recoveryja, Anatova na inficiranom uređaju piše preko Volume Shadow kopija 10 puta zaredom. Za to koristi 'vssadmin' za koji su potrebne admin privilegije.

Ne postoji master ključ za dekripciju

Malver obavlja nekoliko provera kako bi izbegao da bude pokrenut u sandboxu i kako bi se postarao da žrtve nisu iz određenih zemalja. Trenutno ne targetira zemlje bivšeg SSSR-a, kao ni Siriju, Irak, Indiju. Nakon inicijalnih provera, malver traži fajlove do 1MB veličine koje će kriptovati, ali pazi da ne poremeti funkcionisanje OS-a (izbegava kritične foldere i fajlove). Takođe, proverava network shareove i pokušava da kriptuje i fajlove u tim lokacijama.

Za razliku od drugih ransomwarea, Anatova dodaje poruku o otkupnini samo u foldere u kojima je kriptovan makar jedan fajl.

Bitno je reći da svaki Anatova uzorak ima svoj ključ, što znači da ne postoji master ključ koji bi dekriptovao sve fajlove svim žrtvama. Svaka žrtva mora da poseduje svoj posebni ključ za dekripciju fajlova. Nakon enkripcije, u sistemu ostavlja poruku o otkupnini. Zatim briše memoriju kako nijedan ključ ne bi mogao da se ostavi, a posle 10 puta zaredom piše preko backup fajlova (volume shadow kopija) kako bi onemogućio backup lokalnih fajlova. Modularni dizajn omogućava da se dodaju funkcije kojim bi se omogućila distribucija malvera kroz mrežu ili promena ponašanja tokom rada.

Slika 4. Poruka o otkupnini. Izvor slike: Bleeping Computer.

Možda će se u budućnosti ispostaviti da je Anatova sledeći korak u evoluciji ransomware pretnje zato što poseduje funkcije zbog kojih napadači mogu da zarade na nekoliko načina. To znači da čak i ako žrtva ne plati otkupninu, kriminalci i dalje imaju mogućnost da zarade na druge načine – krađom privatnih i osetljivih informacija, prodajom pristupa kompromitovanom sistemu itd.

Izvor: Bleeping Computer