Business Email Compromise best practice checklist

Šta da radite kada otkrijete da ste žrtva BEC, tj. direktorske email prevare? Kako da se zaštitite?

BEC prevara, odnosno business email compromise ili direktorska prevara je vrsta sofisticiranog sajber napada gde su meta kompanije koje sarađuju sa ino dobavljačima i/ili kompanije koje redovno vrše elektronski transfer novca. Napad se izvodi tako što napadači kompromituju legitimni poslovni email nalog tehnikama socijalnog inženjeringa ili tehnikama upada u sistem kako bi izvršili neautorizovani transfer novca.

Cilj BEC prevare je obmanuti žrtvu da prebaci veliki iznos novca na račun napadača. Ukoliko se prevara ne primeti u prvih 24 časa, šanse da se novac povrati su minorne.

Velike kompanije su zbog svoje finansijske snage primamljiva meta, ali napadači "ne beže" ni od malih. Ne postoji deo privrede ili vrsta delatnosti koju napadači preferiraju, jedino im je važno da kompanija redovno obavlja online transfer novca.

Metode

Napadači za sprovođenje BEC prevare koriste sledeće metode:

Phishing: Phishing imejlove napadači šalju istovremeno velikom broju korisnika u pokušaju da "upecaju" osetljive informacije. Nije u pitanju ciljano slanje na tačno određene adrese, već napadači računaju na to da će zbog velikog broja poslatih imejlova "upecati" određeni procenat žrtava. Imejlovi naizgled deluju da dolaze iz izvora od poverenja, kao što su banke, provajderi kreditnih kartica, firme koje se bave isporukom, državni organi, poreska itd. U imejlu se često nalazi i logo koji deluje legitimno.

Spear Phishing: Razlikuje se od običnog phishinga po tome što se žrtve ciljano biraju. Napadači u ovom slučaju detaljno istražuju metu (prikupljaju javno dostupne informacije na internetu, sajtu kompanije, društvenim mrežama itd). Zatim imejl šalju ili jednoj osobi ili manjoj grupi ljudi koja je povezana sa datom bankom ili servisom. Imejlovi uvek sadrže i neke personalizovane informacije - ime osobe ili klijenta itd.

Executive "Whaling": Ovde su meta najviši rukovodioci kompanije, a cilj napadača je da ih obmanu da im pošalju novac ili poverljive informacije. Pre napada, sajber kriminalci prikupljaju detaljne informacije o pojedincu i kompaniji tako da je napad visoko personalizovan.

Socijalni inženjering: Sve prethodne metode, u većoj ili manjoj meri, koriste tehniku socijalnog inženjeringa. Socijalni inženjering, u kontekstu sajber bezbednosti, znači korišćenje psiholoških i socioloških tehnika manipulacije kako bi se od žrtve izvukao novac ili poverljive informacije. Ova tehnika često podrazumeva prikupljanje informacija sa društvenih mreža kao što su LinkedIn, Facebook i sl. Tu se može naći dosta informacija o zaposlenima i kompaniji - kontakt informacije, povezani kontakti, prijatelji, tekući poslovni poduhvati itd.

U najvećem broju slučajeva BEC počinje sa upadom u email, a najčešće se kredencijali kradu preko phishing napada.

Takođe, phishing je najčešći način na koji malver ulazi u sistem organizacije. Kada su unutra, sajber kriminalci mogu da naprave plan za dalje korake na osnovu informacija koje pronađu. Nekada su mesecima prisutni, špijuniraju ključne rukovodioce i analiziraju kompanijske protokole za transfer novca. To im pomaže da osmisle uverljiv BEC napad.

Zbog toga je za zaštitu od BEC prevare od ključne važnosti da se kompanija zaštiti od phishinga. Antivirus, odnosno endpoint security rešenja ne mogu vas zaštititi od phishinga. Za tu svrhu morate da imate Email security rešenje (kao što je Symantec Email Security.cloud) ili Firewall koji ima phishing zaštitu (Palo Alto Networks Firewall ima ovu funkciju).

Scenarija

Postoje 5 glavnih scenarija izvršenja BEC prevare:

- Kompanija koja sarađuje sa ino dobavljačem. Kod ove prevare, napadači koriste to što kompanija redovno obavlja transfer novca ino dobavljaču, ali traže da se transfer izvrši na drugi račun.

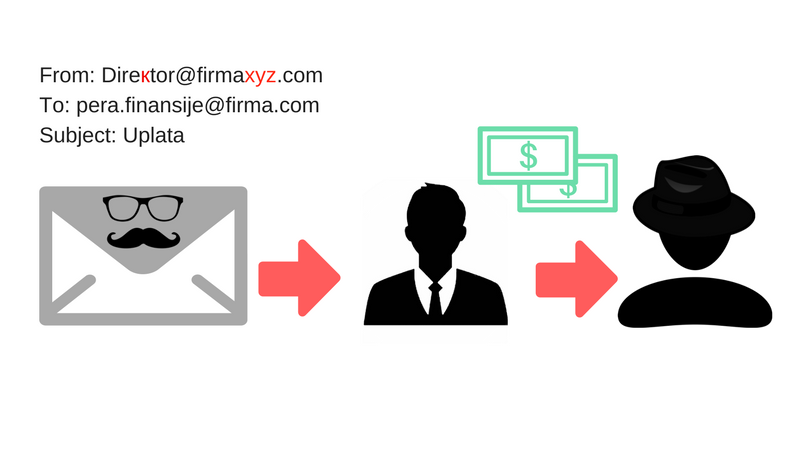

- Kompanije koje primaju ili iniciraju zahtev za transfer novca. Kompromitovanjem email naloga top menadžmenta, napadači šalju nekom od zaposlenih zahtev da prebace novac na određeni račun ili šalju finansijskoj instituciji (banci) zahtev da u ime kompanije prebace novac na drugi račun. Zahtevi naizgled stižu sa ispravne email adrese.

- Poslovni kontakti koji su ubačeni u lažiranu korespondenciju. Preuzimanjem naloga nekog od zaposlenih i slanjem fakture dobavljaču, novac završava na računu napadača.

- Imitiranje rukovodioca ili advokata. Napadač se u ovom scenariju pretvara da je rukovodilac ili advokat koji hitno mora da obavi poverljivi posao.

- Krađa podataka. Napadači šalju email u kojem traže informacije o zaradama (porezu) ili lične informacije o zaposlenima. Zahtev se šalje sektoru ljudskih resursa, računovodstvu ili reviziji, a stiže sa kompromitovanog email naloga nekog od rukovodilaca ili sa email adrese koja izgleda slično.

Checklista 1: Šta raditi kada otkrijete da ste žrtva BEC prevare?

1. Kontaktirajte banku

- Informišite ih o sumi koju ste platili, računu na koji je novac uplaćen i drugim detaljima.

- Opozovite plaćanje ako je moguće.

- Neka vaša banka kontaktira drugu banku (najverovatnije stranu) da zamrznu sredstva.

2. Kontaktirajte policiju

- Obavestite Odeljenje za visoko tehnološki kriminal pri MUP-u da ste žrtva biznis imejl prevare.

4. Podnesite prijavu

5. Sprovedite IT forenziku

- Sprovedite IT istragu o upadu da biste otkrili vektor napada, povratili kontrolu nad hakovanim imejl nalozima i otkrili da li je ostao neki malver u okviru vaše mreže.

6. Potražite pomoć specijaliste

- Angažujte pomoć sa strane, firmu kojoj je IT bezbednosti specijalnost, da vam pomogne da se otkriju eventualni propusti vašeg IT tima. Svi tragovi napada ili malvera moraju da budu uklonjeni.

7. Sprovedite internu istragu među zaposlenima

- Istražite da li je došlo do kršenja bezbednosnih pravila i procedura, da li je povreda pravila namerna i da li neko od zaposlenih sarađuje sa kriminalcima.

8. Napravite plan za uklanjanje bezbednosnih nedostataka

- Pojačajte bezbednost, kako po pitanju tehnologije, tako i po pitanju procedure.

- Organizujte obuke zaposlenih posvećene bezbednosti, naročito security awareness obuke.

Ilustracija Business Email prevare. Kombinacija ćiriličnih i latiničnih karaktera u email adresi je jedan od načina da se zbuni gateway i da korisnik ne primeti ništa sumnjivo.

Checklista 2: Prevencija BEC prevare

1. Identifikujte korisnike visokog rizika, kao što su zaposleni u HR-u, direktori, IT menadžeri, zaposleni u računovodstvu i finansijama

- Ispitajte koje informacije o ovim osobama su dostupne na društvenim mrežama, na sajtu kompanije ili na drugim javno dostupnim mestima. Naročito obratite pažnju na informacije o funkciji, opise posla i informacije o hijerarhiji u kompaniji.

- Otkrijte koje poslovne email adrese su javno dostupne.

2. Preduzmite sledeće tehničke korake kako biste imali veću kontrolu nad email nalozima, mrežnim saobraćajem i pristupom osetljivim podacima

- Odaberite Email security rešenje koje obezbeđuje višeslojnu zaštitu (na primer Symantec Email Security.cloud).

- Uvedite obaveznu dvofaktorsku autentifikaciju za korporativne email naloge.

- Redovno ažurirajte i patchujte sve IT i bezbednosne sisteme.

- Konfigurišite uređaje za kontrolu mrežnog i email saobraćaja (Firewall i Messaging gateway).

- Upravljajte nivoima i dozvolama za pristupanje osetljivim podacima i nalozima.

- Počnite da primenjujete bele i crne liste za spoljni saobraćaj.

3. Definišite bezbednosna pravila i procedure koje se odnose na transfer novca

- Više tačaka autorizacije transfera (ne samo direktor ili neka druga osoba).

- Definišite kanal verifikacije - email i telefonski poziv, na primer.

- Digitalni potpisi: Obe strane komunikacije treba da primenjuju digitalne potpise.

- Odredite period čekanja za transfere koji prelaze određen iznos.

- Uputite zaposlene u bezbednosna pravila (polise) i postarajte se da ih primenjuju.

4. Uvedite pravila koja se tiču pristupa finansijskim informacijama, korisničkim podacima i podacima o zaposlenima

5. Pripremite plan

- Napravite sveobuhvatni plan za reagovanje u slučaju sajber incidenta.

- Razmotrite opciju uzimanja osiguranja koje pokriva povredu podataka i BEC prevaru.

- Uključite sajber rizik u postojeće procese upravljanja rizikom.

- Identifikujte ključne podatke koje morate zaštititi: a) Kako ih čuvate? b) Ko ima pristup podacima? c) Kako ih štitite?

6. Obučite zaposlene

- Obučite zaposlene o osnovama email bezbednosti.

- Obučite zaposlene da prepoznaju i na pravilan način postupe u slučaju phishing napada.

- Povremeno radite phishing testove nad zaposlenima kako bi bili stalno na oprezu.

7. Obratite pažnju signale za uzbunu:

- Zahtev da se "hitno" obavi prenos novca, naročito ako je broj računa na koji treba da se izvrši uplata drugačiji od uobičajenog.

- Greške u gramatici i pravopisu.

- Netačna email adresa pošiljaoca (veoma slična pravoj).