Pre više od 3 godine, u vreme kada smo pokrenuli portal IT klinika, pojavio se prvi phishing na srpskom jeziku, o čemu smo među prvima obavestili kako korisnike, tako i našu javnost. Prvi smo analizirali i objavili detalje malvera koji je bio sakriven u prilogu poruke (navodnom PDF fajlu sa Zakonom o PDV-u),a koji je korišćen u ovoj kampanji. Za nekoliko dana, većina antivirus kompanija je detektovala ovu pretnju, vest se pojavila na više IT i opštih portala i svi smo mislili da se na tome završilo...

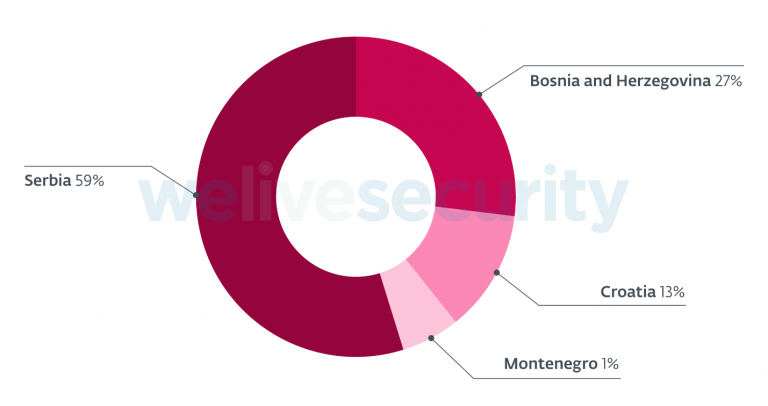

Nakon više od 3 godine, ESET objavljuje analizu kampanje koja očigledno i dan danas traje, a zapravo je počela upravo sa PKS phishing-om o kome smo pisali i koji smo analizirali pre 3 godine. ESET je pratio i otkrio da se kampanja nije zaustavila na Srbiji, već se nastavila u 2017.g. u Hrvatskoj, Crnoj Gori i Bosni i Hercegovini.

Najsvežije detektovan malware koji je deo ove kampanje primećen je u julu 2019, što govori da su napadači još uvek aktivni. Analizičari iz ESET-a povezuju ovu kampanju po sličnosti sa Operation Buhtrap koja je ciljala ruske banke, kao i sa kampanjom koja je ciljala ukrajinske knjigovođe u 2016.g.. Malware koji je korišćen u svim ovim slučajevima nazvan je BalkanRAT i BalkanDoor i razvijan je sve vreme. Deo BalkanRAT-a je legitimna aplikacija za udaljeni pristup, Remote Utility koja je zloupotrebljavala njihovu infrastrukturu za napad (rutils.com i server.rutils.com), na što smo takođe ukazivali u našem članku.

Tehničke detalje o BalkanRAT i BalkanDoor malveru možete da pronađete na: Analiza – BalkanDoor i BalkanRAT

Izvor: WeLiveSecurity