Ransomware pretnje u 2017. godini

Kompanije su glavne žrtve novih vrsta ransomwarea, a korporativne mreže idealan prostor za njihovo širenje.

Velike promene u pogledu ransomware pretnji događaju se u 2017. godini. Organizacije su pretrpele velike štete od novih ransomware varijanti poput Wannacry i Petya.

Iako je ransomware već duže vremena jedna od najvećih sajber pretnji kompanijama, u poslednjih nekoliko meseci situacija se dodatno zaoštrila. Najnovije Symantec istraživanje pokazuje da su kompanije bile glavne žrtve WannaCry i Petya ransomwarea, a da su korporativne mreže idealan prostor za njihovo širenje.

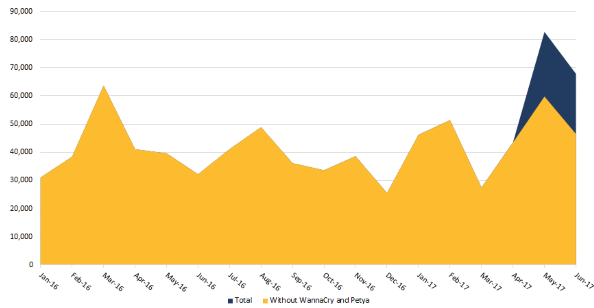

Istraživanje je pokazalo trend rasta ransomware infekcija. Tokom prvih 6 meseci 2017. godine, Symantec je blokirao preko 319.000 ransomware napada. Ukoliko se trend nastavi, ova godina će biti rekordna po broju blokiranih napada (u 2016. ukupno 470.000 blokiranih napada).

Pregled ransomware infekcija po mesecima, od januara 2016. do juna 2017. godine.

WannaCry i Petya: nove pretnje

Ove godine od novih ransomware varijanti prvi se pojavio WannaCry i izazvao paniku širom sveta zbog sposobnosti širenja kroz mrežu pogođene organizacije, a zatim putem interneta i na druge organizacije. Petya je iskoristio neke tehnike WannaCry ransomwarea za širenje kroz mrežu. Brzo širenje WannaCry ransomwarea kroz mrežu omogućeno je tako što su njegovi autori inkorporirali procurelu EternalBlue eksploataciju u njegov kod. Korišćena je eksploatacija ranjivosti u Windows implementaciji SMB protokola (CVE-2017-0144). Ona je pre 2 meseca zakrpljena, ali je ostalo dovoljno računara koji nisu izvršili ažuriranje što je omogućilo brzo širenje WannaCry ransomwarea. EternalBlue je omogućio WannaCry ransomwareu svojstvo crva, odnosno širenja na druge ranjive računare u lokalnoj mreži i na internetu skeniranjem nasumičnih IP adresa.

6 nedelja nakon WannaCry ransomwarea, nova Petya varijanta je primenila sličnu taktiku - korišćenje EternalBlue eksploatacije, ali i drugih SMB tehnika širenja mrežom što je imalo za posledicu širenje i na računare u organizaciji koji su dobili zakrpu za EternalBlue. Druga razlika između ova dva ransomwarea je što je Petya imala precizno targetiranje, uglavnom organizacija iz Ukrajine.

Organizacije su otvorena meta

Uspeh WannaCry i Petya ransomwarea će sasvim sigurno ohrabriti i druge sajber kriminalce da primene slične taktike umnožavanja, odnosno širenja ransomwarea kao crva. Mehanizmi širenja omogućili su brzo širenje pretnji kroz čitavu mrežu računara. Zbog sposobnosti širenja putem interneta na druge ranjive računare, pogođene su i brojne druge organizacije. Sa druge strane, većina rutera u domaćinstvima je blokiralo pokušaj širenja infekcije koja je koristila EternalBlue eksploataciju.

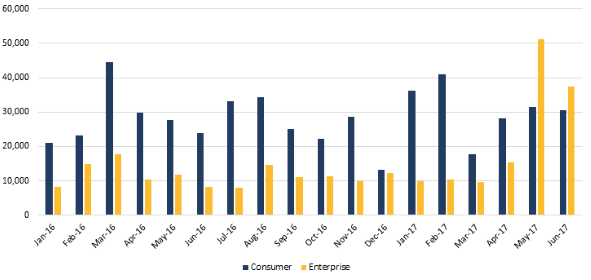

Na donjem grafikonu može se videti različiti uticaj WannaCry i Petya ransomwarea u različitim mesecima na privatne korisnike, odnosno kompanije. U maju i junu ove godine došlo je do velikih promena jer je broj ransomware napada na kompanije premašio broj napada na privatne korisnike.

Pregled ransomware infekcija privatnih korisnika vs kompanija po mesecima.

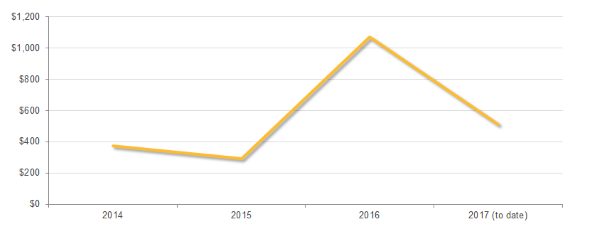

Stabilizacija otkupnine

U 2016. godini videli smo dramatičan rast traženog iznosa otkupnine – sa početnih 294 dolara na 1077 dolara. Za razliku od 2016., u prvih 6 meseci 2017. godine prosečan iznos otkupnine koji su napadači zahtevali bio je oko 544 dolara. Važno je napomenuti da je u većini slučajeva to iznos koji napadači traže za jedan zaraženi računar, tako da kompanija koja se nađe u situaciji da su joj inficirane desetine ili stotine računara mora da plati ozbiljnu sumu novca kako bi otključala svoje fajlove.

Prosečan iznos otkupnine po godinama.

Vreme je da ojačate odbranu

WannaCry i Petya su dokaz da ransomware nije predvidiva pretnja i da organizacije ne smeju da se opuštaju. Mora da postoji višeslojna odbrana odnosno kada jedan mehanizam odbrane podbaci, drugi mora da ga zameni. To znači da sem redovnih zakrpa i bekapovanja moraju da postoje višestruki kompatibilni odbrambeni sistemi koji se međusobno prepliću i koji su u stanju da pruže zaštitu ukoliko jedna tehnologija ili metod odbrane podbaci.

Saveti za kompanije i privatne korisnike

- Stalno se pojavljuju nove varijante ransomwarea i zbog toga je potrebno da uvek koristite najnoviju verziju bezbednosnog rešenja (redovno ažurirajte).

- Redovno ažurirajte OS i sve softvere.

- S obzirom na to da je imejl jedan od glavnih metoda ransomware infekcije, obrišite sve sumnjive imejlove, naročito one koji sadrže linkove i/ili atačmente.

- Posebnu pažnju obratite na Microsoft Office imejl atačmente koji vam savetuju da omogućite macro kako bi videli sadržaj. Nikako to nemojte uraditi i odmah obrišite poruku, osim ako niste potpuno sigurni da imejl stiže od bezbednog pošiljaoca.

- Redovno bekapujte. Bekap je, pojedinačno posmatrano, najefektniji način da se borite protiv ransomware infekcije. Kada imate sve fajlove u bekapu, napadači ne mogu da vas ucenju zaključanim fajlovima.

Zaštita

Primena pristupa višeslojne zaštite minimizira mogućnost ransomware infekcije. Symantec ima sveobuhvatnu strategiju koja štiti od ransomwarea u 3 faze:

- Sprečavanje – Imejl bezbednost, sprečavanje upada, uvid u downloadovane podatke, zaštita browsera i proaktivna zaštita od eksploatacija (PEP).

- Obuzdavanje – Napredna AV rešenja zasnovana na potpisu sa tehnologijom mašinskog učenja heuristike, uključujući i SONAR i Sapient.

- Reagovanje – Tim za reagovanje u slučajevima incidenata je tu da vam pomogne kada dođe do uspešnog ransomware napada.

Saznajte više

Ako želite da vidite opširniju analizu ransomwarea i da saznate više o Symantecovoj strategiji zaštite od ransomwarea, pročitajte Symantecov whitepaper: Ransomware 2017: An ISTR special report

Izvor: Symantec Connect