Ruski hakeri testiraju novi malver na metama iz EU i SAD

Detekcija je otežana zbog neuobičajenog kanala komunikacije sa C2 serverom!

Jedna od najpoznatijih APT grupa nastavlja svoje aktivnosti, a sada u arsenalu ima i novi Cannon trojanac. Mete ostaju iste kao i ranije: državne institucije u zemljama Severne Amerike, Evrope i bivšeg SSSR-a.

Sofacy APT grupa je poznata pod mnogim nazivima: Fancy Bear, APT28, Pawn Storm, Sednit, STRONTIUM itd. Grupa se sumnjiči za veći broj sajber napada u prošlosti. Jedan od najpoznatijih je bio fileless napad 2016. godine u kome su ukradena i puštena u javnost dokumenta iz DNC-a (demokratskog nacionalnog komiteta) s ciljem da se utiče na ishod predsedničkih izbora u SAD-u.

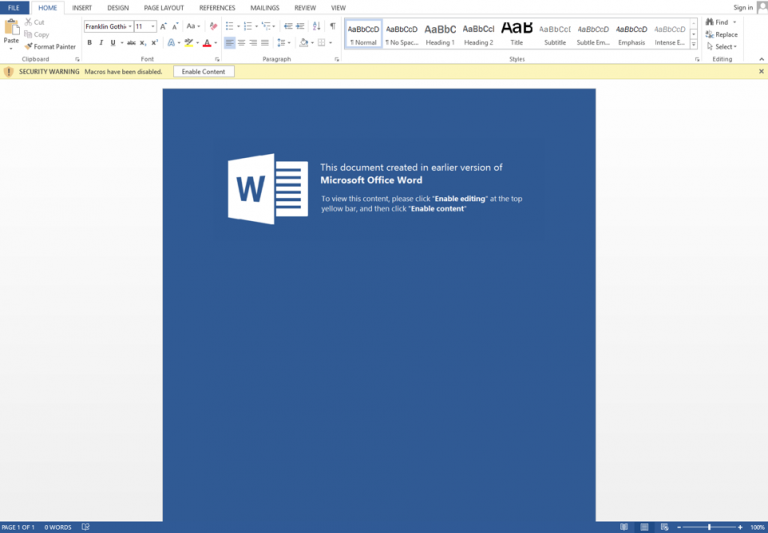

Najnovija kampanja primećena je krajem oktobra i početkom novembra. Vektor napada je spear-phishing sa Word dokumentom koji sadrži maliciozni macro. Kada korisnik otvori atačment, pojavljuje se poruka da je dokument napravljen u ranijoj verziji MS Worda i da mora da omogući macro funkciju kako bi ga pogledao. Kada korisnik omogući macro, pokreće se proces instalacije malvera. Međutim, kako bi izbegli detekciju, maliciozni kod se aktivira tek kada korisnik zatvori Word dokument (koristi se AutoClose funkcija).

Analizom je utvrđeno da napadači u prvoj fazi ubacuju dve forme sličnog malvera. Jedan je dobro poznati Zebrocy trojanac, a drugi je novi trojanac koji je nazvan Cannon. Oba malvera uspostavljaju komunikaciju sa C2 (C&C) serverom koji im šalje instrukcije. Za razliku od Zebrocy malvera, Cannon koristi C&C kanal za komunikaciju zasnovan na emailu (SMTPS i POP3S). Email kao C2 kanal nije nova taktika, ali se ne sreće toliko često kao HTTP i HTTPS. Prednost emaila kao C2 kanala za napadača je u tome što su manje šanse da dođe do detekcije, zato što slanje emailova preko legitimnih provajdera možda neće izazvati sumnju ili ukazati na malicioznu aktivnost u organizaciji.

Cannon ima sledeće, bitne karakteristike:

- Ostaje trajno prisutan u sistemu.

- Pravi snimke desktopa svakih 10 sekundi.

- Prikuplja kompletne informacije o sistemu svakih 5 minuta.

- Loguje se u primarni i sekundarni POP3 i preuzima atačmente svaka 2 minuta.

Kako bi neprimetno slao ukradene informacije, Cannon koristi email da prosledi atačmente na jedan od 3 naloga koji su hostovani kod češkog provajdera Seznam. Poruke se premeštaju na adresu sahro.bella7@post[.]cz pod kontrolom napadača. Komande se dobijaju preko drugog naloga, Trala[.]cosh2.

Glavni cilj Cannon malvera je da preko nekoliko email naloga napadačima dostavi sistemske podatke i da žrtvama isporuči payload.

Stručnjaci iz Palo Alto Networksa su ispitali 2 maliciozna dokumenta koja grupa koristi za napad. Dokumenti dele isti C2 IP, ime autora (Joohn) i taktike. Jedan dokument je posebno interesantan zbog svog imena: crash list(Lion Air Boeing 737).docx. Grupa očigledno pokušava da iskoristi nedavnu avionsku nesreću indonežanske avio kompanije kako bi namamila žrtve da kliknu i omoguće macro. Razlog je jednostavan - ljude privlači sadržaj vezan za aktuelna događanja.

Slika 1. Dokument koji mami žrtvu da omogući macro. Izvor slike: Palo Alto Networks

Treba reći da uspeh napada zavisi od dostupnosti C2 servera u vreme izvršenja, odnosno otvaranja dokumenta. Ukoliko server nije online kada se izvršava macro, dokument postaje bezopasan.

Više o APT napadima, možete pročitati klikom na ovaj link.

Izvor: Palo Alto Networks

![Šta su Advanced Persistent Threats - APT [what-is] Šta su Advanced Persistent Threats - APT [what-is]](/images/3/2/5/e/6/325e6b3aa04032b2b79167e669fe5c551a641351-1-advanced-persistent-threats.png)

![Šta su Advanced Persistent Threats - APT [what-is] Šta su Advanced Persistent Threats - APT [what-is]](/images/5/5/5/6/1/55561bd51018f22651a9ce32e103e3b70ddbcb7a-1-advanced-persistent-threats.png)