Malver za macOS maskiran u Flash Player ažuriranje

U slučaju uspešnog napada, haker dobija mogućnost da isporuči dodatni malver.

Nedavno je otkrivena nova varijanta Shlayer malvera koji napada Mac računare. Širi se preko “zatrovanih” rezultata Google pretrage u formi (lažnog) Adobe Flash Player ažuriranja (.DMG disk image). U trenutku otkrivanja, maliciozni instalacioni fajl i payload nije uspelo da detektuje nijedno AV rešenje na VirusTotal sajtu (stopa detekcije 0/60)!

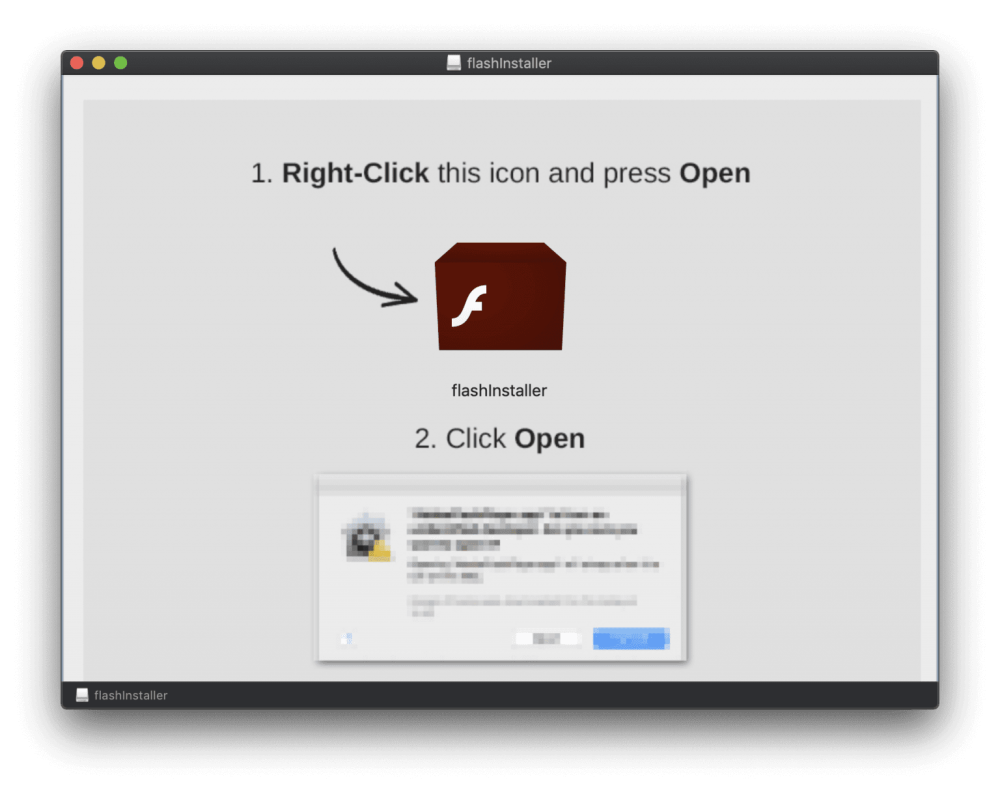

Kada korisnik preuzme i pokrene malicioznu Flash Player instalaciju, pokreće se image i prikazuju se instrukcije za instaliranje.

Slika 1. Instrukcije za instaliranje lažnog Flash Playera. Izvor slike: GB Hackers.

Prateći instrukcije, sve izgleda kao Flash player instalacija, ali se u pozadini pokreće bash shell skripta u Terminal aplikaciji. Skripta ekstrahuje ZIP arhivu zaštićenu lozinkom u kojoj se nalazi uobičajeni, ali maliciozni Mac .app bundle. Nakon instaliranja u skriveni privremeni folder, pokreće se Mac aplikacija i prekida Terminal, a sve se odvija u deliću sekunde. Zatim se preuzima legitimna Flash Player instalacija kako bi proces delovao regularno, ali skrivena Mac aplikacija ima sposobnost preuzimanja drugih Mac malver ili adver paketa, prema želji napadača.

Odluka da se Mac .app sakrije u okviru lozinkom zaštićenog ZIP fajla, a sve to dodatno sakrije u bash shell skriptu je nova ideja. Shlayer malver je inače jedna od najrasprostranjenijih pretnji za macOS.

Podsećamo da je Adobe najavio prestanak distribucije i ažuriranja Flash Playera od 31. decembra 2020.

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)