Napad na Android pomoću malicioznih konfiguracionih poruka

U opasnosti je veliki broj mobilnih uređaja, jer nisu svi proizvođači zakrpili ranjivost.

Nedavno je detektovana “napredna” phishing tehnika koja cilja Android uređaje i koja može da prevari korisnika da instalira maliciozna podešavanja koja stižu u formi standardne SMS konfiguracione poruke operatera. Ranjivost postoji u većini modernih Android uređaja, među kojima su Huawei P10, LG G6, Sony Xperia XZ Premium, Samsung Galaxy S9 itd.

Phishing napad eksploatiše OTA tehniku koju operateri koriste za isporučivanje potrebnih podešavanja na novim uređajima. Na taj način, pomoću specijalno kreirane SMS poruke, napadači mogu da presretnu sav email i web saobraćaj ka i od Android uređaja. Eksploatisanje ranjivosti je moguće samo kad je žrtva povezana na mrežu operatera (ranjivost ne utiče na uređaje povezane na Wi-Fi).

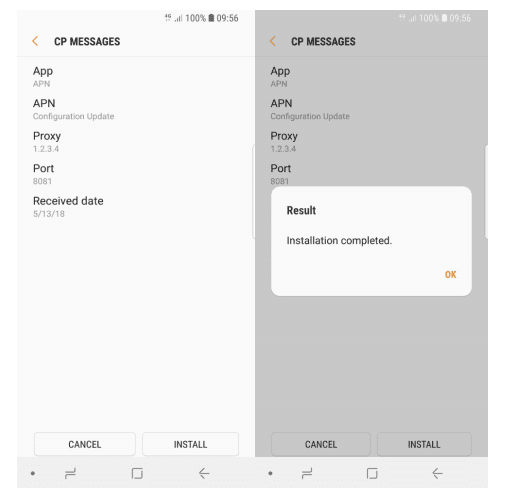

Slika 1. OTA poruka za Samsung korisnike. Izvor slike: Check Point.

Za izvođenje napada potreban je samo GSM modem preko koga napadači šalju malicioznu poruku na ranjive uređaje, a za ceo proces koriste IMSI brojeve korisnika (jedinstveni niz brojeva koji služi za identifikovanje svakog pojedinačnog korisnika na mobilnoj mreži). Poruka se šalju u OMA CP formatu koji propisuje Open Mobile Alliance, a koji ima nedeljnu autentifikaciju, što znači da primalac ne može da bude siguran da li je predloženo podešavanje poslao operater ili napadač koji pokušava man-in-the-middle napad.

Najpodložniji ovim napadima su Samsung telefoni, jer za instaliranje OMA CP poruke ne traže formu ili autentifikaciju. Zato napadač može da promeni server za MMS poruke, proxy adresu za internet saobraćaj, početnu stranicu i sačuvane stranice u browseru, email server i svaki directory server za sinhronizovanje kontakata i kalendara. Huawei, LG i Sony imaju malo veći stepen bezbednosti, jer zahtevaju da pošiljalac konfiguracione poruke dostavi IMSI kod pre prihvatanja poruke.

Istraživači iz Check Pointa navode da su lako uspeli da identifikuju IMSI brojeve korisnika koristeći servis za pretragu IMSI brojeva koji je dostupan kod dobavljača uređaja. Dalje, otkrili su da čak trećina svih Android aplikacija ima pristup IMSI broju uređaja preko dozvole “permission.READ_PHONE_STATE”. To znači da napadač može da dođe do IMSI koda preko maliciozne aplikacije kako bi ciljano poslao lažnu OMA CP poruku odabranoj žrtvi.

Nakon otkrića ranjivosti, Samsung i LG su napravili patch, Huawei planira da reši problem u narednom periodu, dok Sony ne namerava da pravi patch.

Izvor: The Next Web