Opasnost iz attachmenta - Kako se malver širi preko Office i PDF fajlova

Nisu svi Office/PDF fajlovi isti - ima i opasnih!

Odavno smo (nadam se) naučili da ne otvaramo .exe fajlove koje primamo kao attachment. Legitimni softver retko se šalje putem emaila, tako da skoro sigurno možemo da kažemo da se radi o malveru ako u attachmentu imamo .exe fajl.

Mnoge kompanije, ali i email provajderi blokiraju slanje .exe fajlova, tako da su s te strane korisnici zaštićeni.

Međutim, ono što korisnici još uvek nisu naučili je da i attachmenti koji sadrže fajlove tipa .doc, .pdf, .docx, .zip mogu takođe da sadrže malver. Dokumenti i Office fajlovi nisu više samo prosti statički fajlovi. Microsoft Office proizvodi i Adobe PDF mogu da sadrže macroe i skripte koje omogućavaju da se ovi dokumenti ponašaju kao izvršni programi, da izvršavaju procese i instaliraju kôd u sistem korisnika.

Recimo, VBA - Visual Basic for Applications komponenta u Office aplikacijama, omogućava da se dodaju potpuno nove funkcije i da se Office aplikacija prilagodi željama korisnika, recimo da se u Excel tabele dodaju nove automatizovane funkcije koje će da olakšaju posao knjigovođi.

Problem je u tome što ista VBA komponenta može da služi sajber kriminalcima kao sredstvo da kroz naizgled bezazlen Word dokument ubace malver!

Kako izgleda distribucija malvera preko dokumenta?

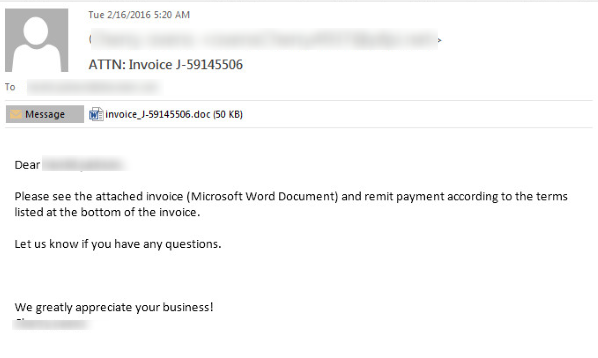

Postoji više načina da se inficirate malverom iz dokumenta, ali najčešći scenario je sledeći: Primite spam ili phishing email (evo kako možete da prepoznate phishing email) sa naslovom koji govori da se radi o nekom dokumentu koji verovatno očekujete, dakle ništa sumnjivo – na primer „Invoice“, „Račun“ ili „Izmena zakona“ (kao što smo imali u primeru phishinga Privredne Komore Srbije). Email može da izgleda i kao da ga je poslala osoba koju poznajete (koristeći tehniku Email spoofing).

Ako ne otvorite dokument iz attachmenta najverovatnije se ništa neće desiti, ali ako ga otvorite...

Ako otvorite dokument verovatno nećete primetiti ništa čudno, jer dokument izgleda legitimno.

Primer: Attachment iz phishing emaila PKS sadržao je PDF dokument koji stvarno izgleda kao izmena zakona

Kada se inficirani dokument otvori, pokreće se skripta skrivena u dokumentu, koja ostavlja otvorena vrata napadaču da izvrši bilo koju vrstu napada ili da instalira bilo koju vrstu malvera.

Skripta ili macro u dokumentu najčešće ima ulogu downloadera, odnosno nije malver sam po sebi, već omogućava komunikaciju vašeg računara sa serverom na kom je malver, koji kontrolišu sajber kriminalci. Downloader preuzima maliciozni .exe fajl i instalira ga bez pitanja i bez vašeg znanja. Malver se izvršava sve vreme u pozadini, čak i kad zatvorite dokument, izlogujete se ili isključite računar.

Downloader može da služi da se preuzme virus, rootkit (koji krade informacije), botnet (koji će vaš računar da stavi u službu mreže koja služi za DDoS napade, bitcoin mining, širenje malvera i slično), ili sve češće ransomware (zaključava fajlove i traži otkup za njih).

Kako izgleda distribucija doc malvera

Menjanje taktike

Napadači često menjaju format malicioznih attachmenta koje šalju u spam ili phishing kampanjama, da bi bili korak ispred proizvođača bezbednosnih rešenja i IT security timova.

Na primer, Locky ransomware se u početku širio preko attachmenta u formi Word dokumenata koji su sadržali maliciozni macro. Kasnije su prešli na maliciozni JavaScript attachment, pa na WSF fajl koji kombinuje JScript i VBScript.

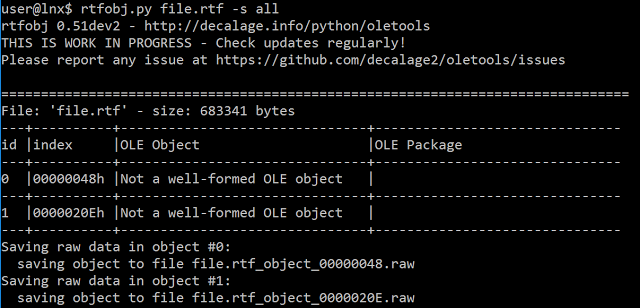

Phishing email sa malicioznim Word dokumentom

Svežiji primer, Loki Bot kradljivac lozinki koji je ovih dana aktuelan, distribuira se u spam kampanjama preko attachmenta, a samo 3 od 45 skenera na VirusTotalu je uspelo da ga registruju zahvaljujući tome što koristi kompromitovani RTF-a (rich text format). RTF ima staru ranjivost još iz 2012. (tiče se tehnologije linkovanja i ubacivanja objekata – OLE) koju napadači i dalje uspešno eksploatišu.

Modifikovanje RTF-a - tehnologije linkovanja i ubacivanja objekata – OLE

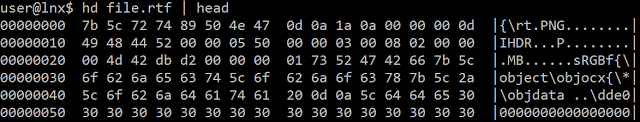

Međutim, napadači su napravili još neke modifikacije RTF fajla kako bi još više otežali detekciju AV proizvodima. Na primer, uklonili su header iz fajla i zamenili ga slikom (PNG). Dalje, ubacili su nasumični ASCII i heksadecimalne karaktere koje Microsoft aplikacije ignorišu, a koji AV ne detektuje. Takođe, maliciozni RTF fajlovi ostavljaju i izvršavaju Windows binary na računar korisnika.

Locky bot modifikacije RTF fajla

Saveti za zaštitu od Doc malvera

- Brišite sumnjive emailove, naročito ako sadrže attachment.

- Budite ekstremno oprezni sa Office attachmentima koji traže da omogućite macroe da biste videli sadržaj. Ako niste 100% sigurni da je email autentičan i od poznatog kontakta bolje odmah izbrišite takav email ili javite vašim security administratorima da provere o čemu se radi.

- Onemogućite automatsko izvršenje macroa.

- Redovno ažurirajte bezbednosni softver, kako biste se zaštitili od najnovijih varijanti malvera.

- Ažurirajte OS i druge aplikacije. Napadači iskorišćavaju ranjivosti softvera, a ažuriranje OS-a i aplikacija često uključuje zakrpe za ranjivost.

- Redovno bekapujte fajlove. Ako je računar zaražen ransomwareom, jedini siguran način da ih vratite je iz bekapa.

- Koristite rešenja koja mogu da blokiraju email malver (na primer Symantec Email Security.cloud) zajedno za rešenjima za endpoint zaštitu (SEP14), koje će blokirati malver na samom endpointu.

Bonus: Kako da se zaštitite od malvera koji u svojoj osnovi koriste macro?

1: Konfigurišite sigurnu lokaciju

Ako je za vaš posao važno da koristite macroe, možete premestiti dokumenta koja koriste macroe na „trusted locations“. Sigurnu lokaciju možete da konfigurišete na sledeći način:

User Configuration/Administrative Templates/Microsoft Office XXX 20XX/Application Settings/Security/Trust Center/Trusted Locations

Kada je konfigurišete, macroi koji ne pripadaju sigurnoj lokaciji neće biti pokrenuti ni na koji način, a to ojačava sigurnost vašeg sistema.

2: Blokirajte macroe u Office dokumentima koji su primljeni preko interneta

Postoji skup podešavanja koja dopuštaju administratorima u preduzećima da onemoguće pokretanje macroa u Office dokumentima koja su primljena preko interneta. Ovo podešavanje (Block macros from running in Office files from the Internet) i može se obaviti preko Group policy management editora na sledeći način:

User configuration > Administrative templates > Microsoft Word 2016 > Word Options > Security > Trust Center

Može se izvršiti konfiguracija za svaki pojedinačni Office program. Omogućavanjem ove opcije, macroi koji dolaze sa interneta su blokirani čak i ako imate opciju „omogući sve macroe“ (eng. Enable all macros) u podešavanjima macroa. Dalje, umesto opcije „Enable Editing“, primićete obaveštenje da su macroi blokirani zato što dolaze iz nepouzdanog izvora. Jedini način da se pokrene takav Office dokument je da se sačuva u sigurnoj lokaciji i da se tako dozvoli pokretanje macroa.

Pročitajte još i: Kako izgleda distribucija web malvera