Android malware izbegava nova bezbednosna poboljšanja

Android 5.0 and 6.0 nisu više bezbedni - malveri pronašli načine da izbegnu nova bezbednosna poboljšanja

Android 5.0 i 6.0 nisu više bezbedni

Android banking trojanci i trojanci iz lažnih reklama koriste ideje iz open source projekata sa GitHub-a i koriste UsageStats API kako bi premostile bezbednosna unapređenja u Android 5.0 i Android 6.0 uređajima.

Android 5.0 Lollipop i Android 6.0 Marshmallow imali su bezbednosna poboljšanja koja su služila kao zaštita od malvera za mobilno bankartvo, tako što su onemogućavala melveru da pronađe tekuće aktivne procese. Ali, kako se sajber kriminalci ne predaju lako, potrudili su se da razvijaju nove načine kako bi ova bezbednosna poboljšanja prevazišli i ponovo ugrozili bezbednost Android platforme.

Skorašnje verzije Android.Bankosy i Android.Cepsohord koriste 2 nova trika, odnosno tehnike kako bi premostili nova bezbednosna unapređenja. Jedna od ove dve tehnike zahteva dodatno specijalno odobrenje od korisnika, dok druga to ne zahteva.

Tehnika 1: Koristi open source projekat kako bi identifikovala tekući aktivni proces

Ova tehnika koristi popularni open source projekat koji se nalazi na GitHub-u i ne zahteva dodatna odobrenja. Ona čita "/proc/" fajl sistem kako bi izlistala aktivne procese i pronalazi aplikaciju koja je trenutno aktivna u prvom planu. Treba napomenuti da open source projekat sam po sebi nije maliciozan, već ga autori malvera zloupotrebljavaju kako bi premostili bezbednosne mere. Ova tehnika neće funkcionisati u sledećoj verziji Androida (koja za sad nosi oznaku „N“).

Tehnika 2: Pronalazi tekući aktivni proces preko UsageStatsManager API

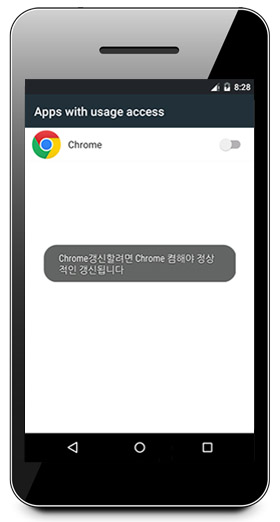

Ova tehnika koristi UsageStatsManager API (koji je u upotrebi od Android 5.0 verzije) kako bi dobila pristup istoriji i statistici upotrebe aplikacija. Nakon toga, malver proverava statistiku upotrebe svih aplikacija u prethodne 2 sekunde i izračunava najskoriju aktivnost.

Zatim, malver traži od korisnika odobrenje na nivou sistema (“android.permission.PACKAGE_USAGE_STATS") da bi koristila ovaj API. Odobrenje se može dobiti samo preko opcije Podešavanja. Kako bi premostio ovaj problem, malver koristi tehnike socijalnog inženjeringa – programiran je da započne aktivnost odobrenja pristupa korišćenju kada korisnik klikne na lažnu Google Chrome ikonu.

Malver je „nadmudrio“ nova bezbednosna unapređenja

Interesantno je koliko su autori malvera neumorni u pokušajima da premoste nova bezbednosna unapređenja. U ovom slučaju, napadači koriste efikasnu tehniku socijalnog inženjeringa kojom nas podsećaju koliko je za bezbednost sistema važan oprez i budnost korisnika. Ponekad su korisnici najslabija karika u sistemu bezbednosti.

Symantec preporučuje korisnicima sledeće korake kako bi se zaštitili od mobilnih pretnji:

- Redovno ažurirajte softver.

- Instalirajte aplikacije samo iz pouzdanih izvora, a nikako sa nepoznatih sajtova.

- Pri instaliranju, obratite pažnju na odobrenja koja aplikacija zahteva.

- Instalirajte pouzdanu zaštitu, poput Nortona, kako bi zaštitili svoj uređaj i podatke.

- Redovno bekapujte važne podatke.

Zaštita

Symantec i Norton proizvodi detektuju gore opisane pretnje kao:

Antivirus

Izvor: Symantec Connect