Srušena velika operacija prevare sa oglasima

Veruje se da iza multimilionske 3ve aktivnosti stoji 8 osoba, troje je već u pritvoru!

U zajedničkoj akciji, koju su izveli FBI i Google u saradnji sa 20 top kompanija iz oblasti sajber bezbednosti i oglašavanja, razbijena je sajber kriminalna mreža velikih razmera koja se bavila generisanjem lažnih pregleda i klikova na oglase kojima je u prethodne 4 godine varala oglasne mreže i oglašivače i ostvarila milionske profite.

Pored koordinisane akcije u kojoj je oboreno nekoliko botneta, američki pravosudni organi su napravili optužnicu po 13. tačaka za osmoro osumnjičenih, od kojih je troje već uhapšeno i čeka izručenje u SAD.

3ve kriminalna operacija

Prema informacijama iz optužnice i dokumenta koji su objavili Google i White Ops, postoji 8 osumnjičenih za koje se veruje da stoje iza kriminalne operacije koju su eksperti za sajber bezbednost i oglašivači nazvali 3ve. Grupa postoji od 2014, a njene aktivnosti se s pojačanom pažnjom prate od prošle godine.

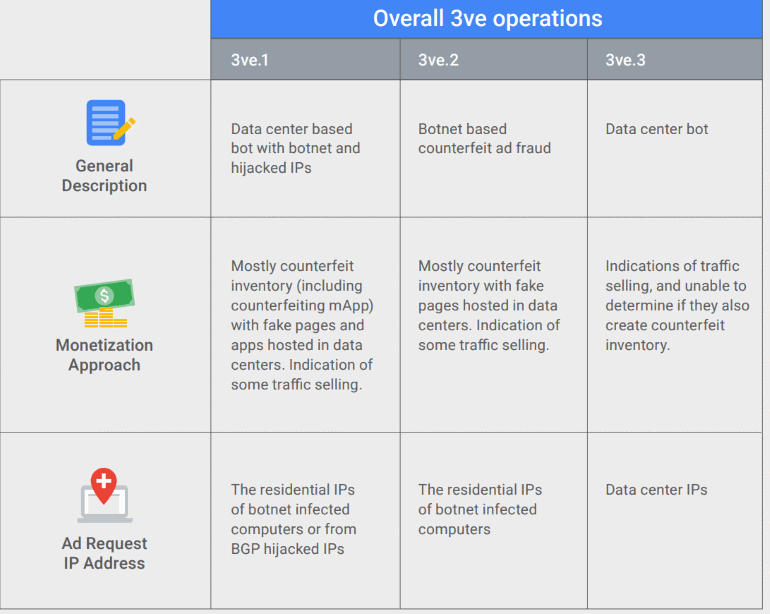

Kriminalci su tokom vremena koristili nekoliko različitih šema za generisanje pregleda i klikova na oglase. Za to su koristili brojne trikove: iznajmljivanje tuđih botnet mreža, pravljenje svojih botneta hostovanih na komercijalnim data centrima, krađa blokova IP adresa, sakrivanje IP adresa preko proxyja, pravljenje sajtova na kojima su prikazivali oglase kako bi botovi mogli da ih učitaju i kliknu. Sve operacije eksperti su svrstali u 3 podgrupe.

Slika 1. Sve operacije 3ve grupe. Izvor slike: Google.

3ve.1 – Methbot, Miuref ili Boaxxe

Dok istraživači nisu otkrili da je 3ve.1 deo znatno šire operacije, nekoliko različitih IT security kompanija je pratilo ove aktivnosti, nezavisno jedni od drugih. Otuda i različiti nazivi za istu šemu - MethBot, Miuref i Boaxxe.

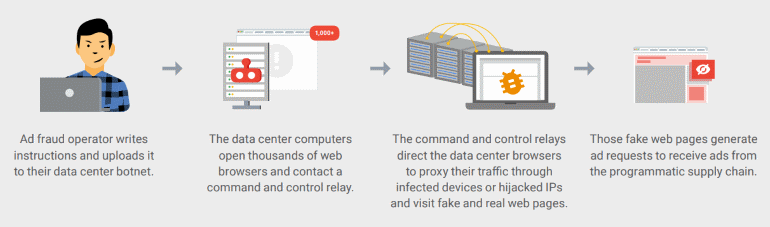

Operacija je bila podržana mrežom botova u nekoliko data centara širom SAD-a i Evrope. Ti botovi su u stvari jednostavne skripte koje rade na serverima data centara, koji su otvarali hiljade automatizovanih web browsera i koji su koristili proxy server za sakrivanje IP adresa i kasnije se učitavali na željene sajtove.

Prevaranti su ostvarivali zaradu postavljanjem lažnih oglasnih mreža koje su primale novac od drugih oglasnih mreža i oglašivača kada su prikazivali oglase na legitimnim sajtovima. Grupa je koristila više od 1.900 servera sa komercijalnih data centara za hostovanje MethBot botova koji učitavaju jedan od 5.000 lažnih sajtova, a što je dovelo do prikazivanja oglasa i ostvarivanja profita.

Najpre su lažni zahtevi stizali od desktop browsera, ali vremenom su napadači počeli da koriste lažirani saobraćaj sa Androida (izgledalo je da saobraćaj dolazi ili od mobilnih aplikacija ili od mobilnih browsera).

Slika 2. Generisanje legitimnog i lažnog saobraćaja radi ostvarivanja profita. Izvor slike: Google.

Kada su oglasne mreže primetile ovu šemu, 3ve.1 je započeo aktivnost preuzimanja blokova korporativnih i rezidentnih IP adresa koje su privremeno dodelili svojim serverima i proxyjima u data centrima kako bi maskirali svoje delovanje.

Slika 3. 3ve.1 arhitektura. Izvor slike: Google.

3ve.2 - Šema sa Kovter malverom

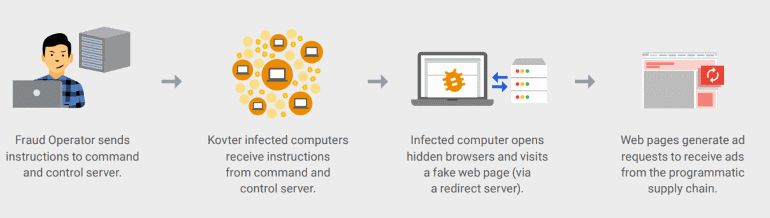

Kada su oglasne mreže krenule da blokiraju IP adrese napadača stavljajući ih na crne liste, prevaranti su počeli da iznajmljuju “install space” koji nude operatori Kovter malver botneta. Pustili su kastomizovani bot na 700.000 računara zaraženih Kovter malverom. Bot je otvarao skriveni browser prozor kako bi učitao sajtove pod kontrolom grupe i kako bi doneo profit na sličan način kao kod prethodne operacije, s tom razlikom što su umesto botova u data centrima korišćeni računari inficirani Kovter malverom.

Slika 4. 3ve.2 arhitektura. Izvor slike: Google.

3ve.3 – Slično kao prva operacija

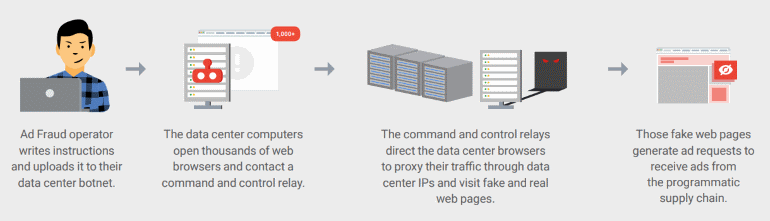

Prva i treća šema su dosta slične, ali postoje 2 bitne razlike. Prva je što je korišćeno daleko manje data centar botova, a druga je što su napadači iznajmili druge data centar servere koje su koristili kao proxy umesto preuzimanja IP adresa od rezidencijalnih mreža. Ovaj pristup, iako lakši za detekciju, omogućio je da se prevara izvodi znatno efikasnije (zato što data centri nude veći protok od stotina hiljada rezidencijalnih računara).

Slika 5. 3ve.3 arhitektura. Izvor slike: Google.

Optužnice, hapšenja i gašenje 3ve aktivnosti

Google je prošle godine sklopio širu sliku o mogućnostima i operacijama 3ve grupe, a vremenom je otkrio da i druge platforme za oglašavanje i sajber bezbednosne firme istražuju ove napadače. Zato je napravljena radna grupa od nekoliko kompanija iz branše sa ciljem da se ilegalne operacije razbiju. U pitanju su najveći igrači iz oblasti sajber bezbednosti i oglašavanja: Symantec, Microsoft, ESET, Proofpoint, Trend Micro, F-Secure, Malwarebytes, CenturyLink, MediaMath, White Ops, Amazon, Adobe, Trade Desk, Oath, The Shadowserver Foundation i National Cyber-Forensics and Training Alliance.

Kao glavni krivci i vođe sajber kriminalne grupe označeno je 8 osoba – 6 Rusa i 2 Kazahstanca. Trojica su već uhapšena i čekaju izručenje u SAD. Za ostalima je izdata međunarodna poternica. Pored toga, FBI je zaplenio 31 internet domen i 89 servera.

Kao što se vidi na donjem grafikonu, zahtevi za plasiranje lažnih oglasa su momentalno opali čim su FBI i “bezbednjaci” počeli blacklist i sinkhole aktivnosti 3ve infrastrukture.

Slika 6. Dolazni 3ve.2 zahtevi za licitacije (preko OpenRTB protokola). Izvor slike: Google.

Na svom vrhuncu, 3ve operacije su dnevno generisale 3 milijarde lažnih zahteva za licitacije oglasa, a sajber kriminalci su koristili preko 60.000 naloga za prodaju lažnog oglasnog prostora, imali preko 10.000 lažnih sajtova za prikazivanje oglasa, upotrebljavali preko 1.000 data centar servera i kontrolisali preko milion IP adresa za sakrivanje botova. Nema zvaničnih podataka o gubicima koje su oglašivači pretrpeli, ali sasvim sigurno su u pitanju milioni dolara.

Izvor: ZD Net