Srbija među žrtvama državne sajber špijunaže

XDSpy 9 godina špijunirala državne organe i kompanije u Srbiji, Belorusiji, Moldaviji, Rusiji i Ukrajini

Istraživači iz kompanije Eset otkrili su operaciju sajber špijunske grupe, koja je neopaženo krala osetljive državne informacije od 2011. godine.

Hakerska grupa pod nazivom XDSpy krala je dokumenta i špijunirala uglavnom državne agencije zemalja Istočne Evrope i Balkana.

Eset je objavio da su prema podacima kojima raspolažu ciljane zemlje Belorusija, Moldavija, Rusija, Ukrajina i Srbija. Nije isključena mogućnost da postoji još pogođenih zemalja u kojima aktivnost XDSpy grupe još nije otkrivena.

XDSpy grupa

Pretpostavlja se da ova grupa nije povezana sa već poznatim APT grupama, jer u kodu njihovog malvera nije bilo sličnosti sa malverom drugih familija. Takođe, ni jedna druga poznata hakerska grupa ne cilja baš ove zemlje. Osim toga, da je povezana sa drugim poznatim ATP grupama, bila bi verovatno ranije otkrivena.

Interesantno je to što ova grupa ima radno vreme, zbog čega se pretpostavlja da se radi o profesionalnoj mreži koju finansira država. Grupa operiše u časovnoj zoni UTC+2 i UTC+3, u kojoj se nalazi i većina žrtava, a primećeno je da rade od ponedeljka do petka.

Vektori napada

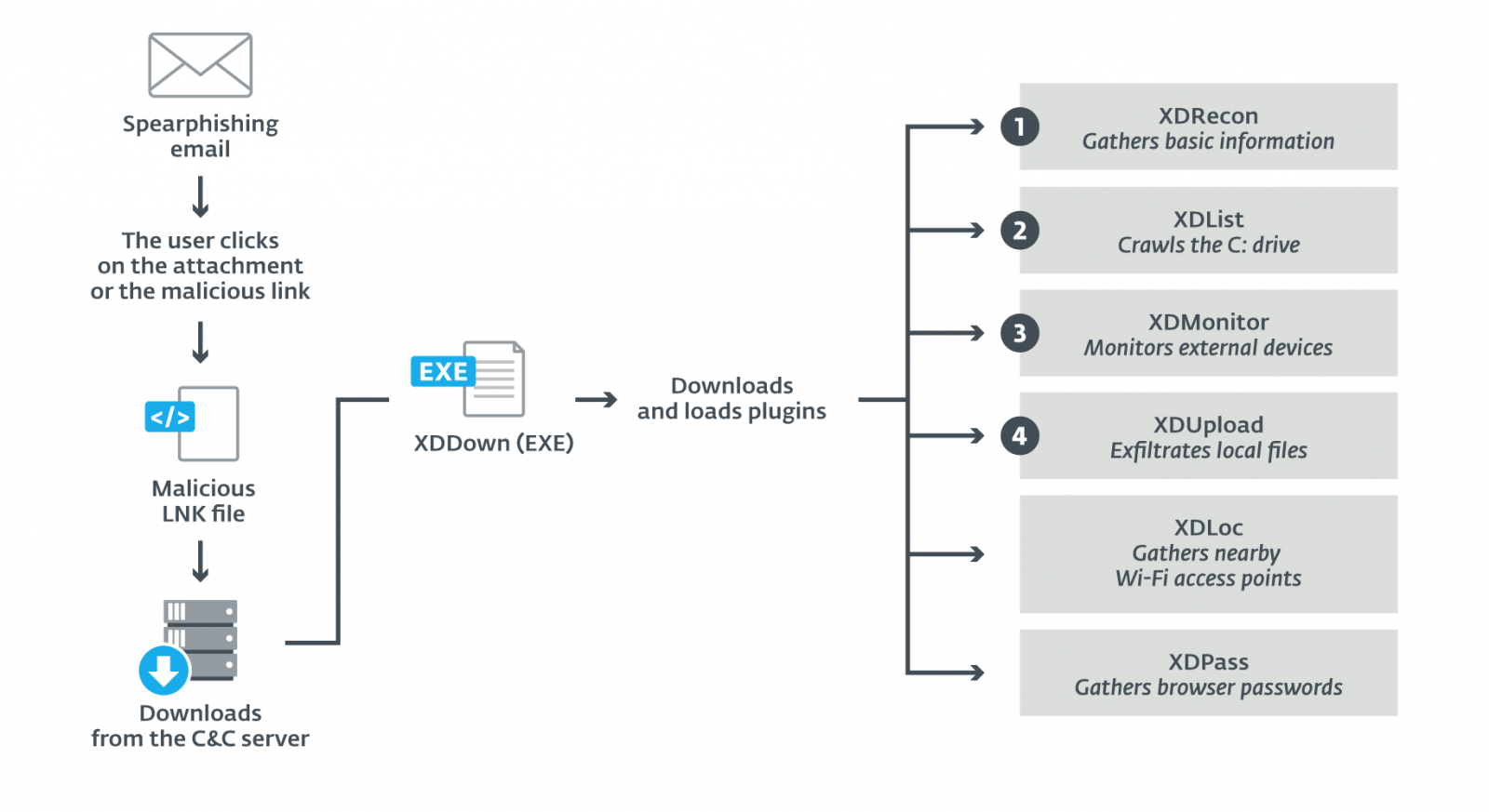

Za širenje infekcije grupa XDSpy je uglavnom koristila spearphishing email tehniku. Jedna od tema koju su koristili kao mamac u naslovu poruke je Covid19.

Neke poruke sadržale su attachment, dok su druge imale link ka malicioznom fajlu. Maliciozni fajl je obično u obliku ZIP ili RAR arhive. Kada žrtva raspakuje fajl, LNK fajl koji se tada dobije, preuzima i instalira XDDown, glavnu komponentu malvera.

Malver

Malver koji je grupa napisala nije poslednja reč tehnologije, ali je sasvim dovoljan da zarazi žrtvu i sakuplja osetljive podatke.

XDDown je downloader koji se koristi da zarazi žrtvu, a potom preuzme sekundarne module koji vrše različite zadatke.

Izvor slike welivesecurity.com

Ova karakteristika omogućila je da XDDown ne izgleda kao malver, pa ga ne prepoznaju antimalver rešenja, ali da s druge strane malver ima napredne funkcije.

Moduli ovog malvera omogućavaju sledeće:

- XDREcon – modul koji skenira inficiranog hosta, sakuplja tehničke specifikacije i detalje OS-a i šalje podatke u XDDown/XDSpy server.

- XDList – modul koji pretražuje zaraženi računar tražeći fajlove sa određenim ekstenzijama (Office fajlovi, PDF-ovi i adresari).

- XDMonitor – modul koji nadgleda koja vrsta uređaja je povezana sa inficiranim hostom.

- XDUpload – modul koji uzima fajlove koje je identifikovao XDList i uploaduje ih na XDXpy server.

- XDLoc – modul koji prikuplja informacije o WiFi mrežama u okruženju. Ovu informaciju verovatno koriste kako bi pratili kretanje žrtve koristeći mape javnih WiFi mreža.

- XDPass – modul koji izvlači lozinke iz lokalno instaliranih browsera.

Potencijalne mete

Pre Esetovog izveštaja, nacionalni CERT Belorusije upozorio je na XDSpy phishing kampanju kojom je ciljano više od 100 meta, a među njima su Nacionalna skupština, Vlada, ministarstva ekonomije, finansija i informacija, policija i druga pravna lica, kao i pojedinci. Iako nema pouzdanih informacija, možemo da pretpostavimo da su slične mete i u drugim državama.