Operacija Frankenštajn - maliciozna kampanja uz pomoć besplatnih alata

Jedan od ciljeva napadača - ostati neprimećen.

Serija ciljanih napada izvršenih u periodu od januara do aprila izvedena je pomoću hakerskog alata koji su napadači napravili koristeći besplatno dostupne komponente. U pitanju su:

-

Alat koji detektuje kad je malver pokrenut u virtuelnom okruženju.

-

GitHub projekat koji koristi MSbuild za izvršavanje PowerShell komande.

-

Komponenta GitHub projekta "Fruityc2" za pravljenje stagera (skripte za preuzimanje dodatnih payloada).

-

GitHub projekat "PowerShell Empire" za agente.

Napadači su se prilično potrudili da ostanu neprimećeni. Vršili su različite provere - da li je pokrenut neki alat za analizu, da li je malver u virtuelnoj mašini, a primenili su i nekoliko tipova enkripcije za zaštitu podataka u tranzitu.

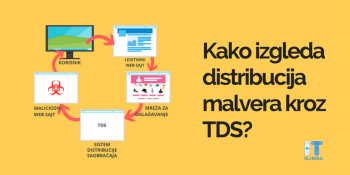

Za kompromitovanje računara svojih žrtava koristili su dva vektora napada. Jedan je maliciozni Word dokument koji preuzima remote template koji pokreće kod na inficiranoj mašini eksploatisanjem ranjivosti CVE-2017-11882 u memoriji i stiče trajno prisustvo u sistemu preko taska WinUpdate. Drugi vektor napada je takođe Word dokument, a za njegovo izvršenje potrebno je da žrtva omogući macro komandu. Na taj način pokreće se VB skripta koja proverava postojanje alata za analizu malvera, kao i to da li je malver završio u virtuelnoj mašini (u tom slučaju se prekidaju dalje aktivnosti).

Još jedna tehnika izbegavanja koju VBS skripta koristi je pozivanje WMI da se utvrdi broj jezgra dodeljenih sistemu. Ukoliko je manji od 2, skripta prestaje sa izvršenjem.

U sledećem koraku, napadači su iskoristili potpisani Microsoft Build Engine (MSBuild) fajl kako bi zaobišli whitelisting kontrolu i lansirali obfuscirani XML fajl koji je pokrenuo stager za preuzimanje dodatnog malicioznog payloada. Stager je korišćen i za uspostavljanje kriptovanih kanala komunikacije sa C2 serverom koji šalje nazad komandu koja izvršava PowerShell Empire post-eksploatacijskog agenta sa podrškom za plugin.

Nakon lansiranja agenta, prikupljaju se sledeće sistemske informacije i šalju na C2 server: korisničko ime, ime domena, ime mašine, javna IP adresa, informacija da li trenutni korisnik ima admin privilegije, lista pokrenutih procesa, poziv ka WMI za prikupljanje informacija o verziji operativnog sistema i informacije o SHA256 HMAC bezbednosnog sistema.

C2 kanal je omogućio napadačima da komuniciraju sa agentom oko uploada i downloada fajlova i upotrebe različitih pluginova kompatibilnih sa Empire frameworkom, kao što su oni koji su korišćeni za prikupljanje kredencijala sa uređaja žrtve.

Jasno je da su napadači korišćenjem isključivo javno dostupnih alata želeli da se “utope” u okolinu kako stručnjaci ne bi mogli da ih povežu sa konkretnom napadačkom grupom.

Izvor: Bleeping Computer

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)