Phishing napad kojeg je gotovo nemoguće otkriti u Chromu, Firefoxu i Operi!

Proverite da li je i vaš browser ranjiv i podložan homografskim phishing napadima.

Nedavno je otkriven phishing napad kojeg je „gotovo nemoguće otkriti“ i koji može zavarati čak i najopreznije korisnike na internetu. Hakeri koriste poznate ranjivosti u Chrome, Firefox i Opera browserima za krađu kredencijala i drugih osetljivih informacija korisnika tako što prikazuju lažna imena domena pravih sajtova i servisa kao što su Apple, Google i Amazon.

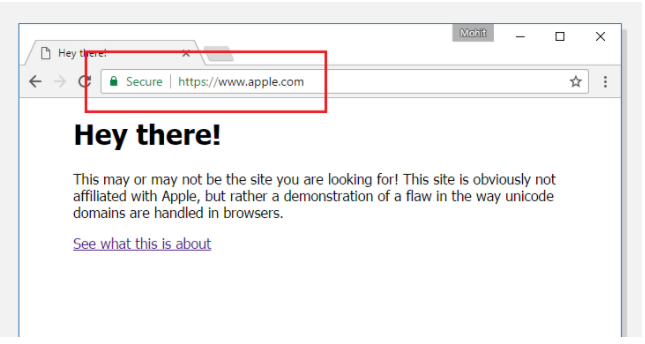

Koja je najbolja odbrana od phishing napada? Generalno, najbolja odbrana je da se proveri traka sa adresom nakon što se stranica učita, tj. da li na stranici postoji validna HTTPS konekcija. Međutim, da li je to dovoljno? Hajde da najpre pogledamo ovu demo web stranicu (https://xn--80ak6aa92e.com/) koju je napravio stručnjak za bezbednost Xudong Zheng, koji je i otkrio napad. Ukoliko vaš browser prikazuje adresu apple.com obezbeđenu SSL sertifikatom (HTTPS), ali sadržaj na stranici dolazi sa drugog servera (kao što je prikazano na slici ispod), onda je vaš browser ranjiv i podložan homografskim phishing napadima. Gotovo je nemoguće primetiti da je sajt lažan ukoliko se ne ispita URL sajta ili SSL sertifikat.

xn--80ak6aa92e.com sajt u Google Chromeu

xn--80ak6aa92e.com sajt u Safariju

Homografski napadi postoje još od 2001. godine, ali vendori browsera imaju teškoće da reše problem. Ovde je u pitanju zamaskirani napad gde adresa sajta izgleda legitimno, ali nije legitimna zato što su karakter ili više karaktera zamenjeni sa Unicode karakterima na način da obmanu korisnika. Bez obzira na to koliko ste oprezni, možete postati žrtva ovog napada.

Mnogi Unicode karakteri, koji predstavljaju grčki, ćirilični i jermenski alfabet u internacionalizovanim imenima domena na prvi pogled izgledaju isto kao latinična slova, ali ih računari vide drugačije i tretiraju kao potpuno drugačiju web adresu. Na primer, ćirilično „a“ (U+0430) i latinično „a“ (U+0041) browseri čitaju drugačije, ali u adresnoj traci se prikazuje isto „a“.

Punycode Phishing napadi

Mnogi browseri automatski koriste Punycode kodiranje kako bi prikazali Unicode karaktere u URL-u i odbranili se od homografskih phishing napada. Punycode je specijalna vrsta kodiranja koju browseri koriste da konvertuju Unicode karaktere u neke od karaktera koji su ograničeni na listu ASCII karaktera (A-Z, 0-9) koju podržava sistem internacionalnih imena domena (IDN). Na primer, kineski domen "短.co" se preko Punycode kodiranja prikazuje kao "xn--s7y.co".

Ranjivost se sastoji u sledećem: Browseri renderuju samo Punycode URL-ove u jednom jeziku kao Unicode (na primer kineskom ili japanskom), ali nisu u mogućnosti da to obave ukoliko ime domena sadrži karaktere iz više jezika. Ovaj propust je Xudong Zheng iskoristio da registruje domen xn--80ak6aa92e.com i zaobiđe zaštitu tako da se u svim browserima koji imaju ovu ranjivost (Chrome, Firefox i Opera) pojavljuje adresa “apple.com”. Ostali browseri, kao što su Internet Explorer, Microsoft Edge, Apple Safari, Brave i Vivaldi nemaju ovu ranjivost.

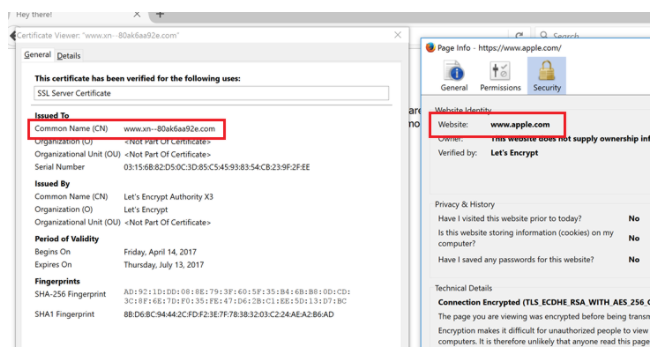

U ovom konkretnom primeru, Zheng je koristio xn-- prefiks koji je poznat kao prefiks za „ASCII kompatibilno kodiranje“ koji daje signal browseru da domen koristi Punycode za Unicode karaktere, a pošto je korišćeno ćirilično umesto latiničnog „a“, odbrana koju koriste web browseri biva neuspešna.

Ako pogledate više informacija o stranici, videćete da SSL sertifikat glasi na common name xn--80ak6aa92e.com

Mozilla radi na rešavanju problema dok je Google već napravio zakrpu za ovu ranjivost u svom eksperimentalnom Chrome Canary 59, a u novoj stabilnoj verziji Chrome 58 (koja izlazi krajem meseca) dati problem će biti trajno rešen. U međuvremenu, milionima ugroženih korisnika interneta se preporučuje da onemoguće Punycode podršku u web browserima kako bi privremeno onemogućili ove napade i identifikovali phishing domene.

Kako sprečiti homografske phishing napade?

Korisnici Firefoxa, dok vendor ne reši ovaj problem trajno, pratite sledeća uputstva:

- Ukucajte about:config u adresnu traku i pritisnite enter.

- Ukucajte Punycode u pretragu.

- Pojaviće se parametar network.IDN_show_punycode, kliknite 2 puta (ili desni klik) i izaberite opciju Toggle, a zatim promenite vrednost iz false u True.

Nažalost, ne postoje slična podešavanja u Chromu ili Operi tako da korisnicima ostaje da čekaju dok vendori ne reše problem (kao što je pomenuto, Chrome će već krajem meseca izbaciti stabilnu verziju u kojoj će problem biti rešen).

Još jedan predlog kako da se zaštitite od homografskih phishing napada je da koristite neki od pouzdanih password menadžera u vidu ekstenzija za browsere koji automatski upisuju login kredencijale u legitimne domene sa kojima su povezani. Tako da, ukoliko naiđete na neki od domena koji izgledaju legitimno, a u stvari nisu, password menadžer će to znati i neće upisati login kredencijale. Takođe, ono što se uvek preporučuje je da ručno ukucate URL u adresnu traku kada želite da pristupite važnim sajtovima poput Gmail, Facebook, Twitter, Yahoo ili e-banking sajtovima umesto da samo kliknete na link koji stoji na nekom sajtu ili u imejlu.

Izvori: xudongz.com i thehackernews.com