Američka agencija za sajber i infrastrukturnu bezbednost (CISA) u saradnji sa nacionalnim centrom za sajber bezbednost Velike Britanije (NCSC) izdala je upozorenje na opasnost od QSnatch malvera. Svi QNAP NAS uređaji su potencijalno ranjivi ukoliko nemaju instalirane najnovije bezbednosne zakrpe. Do sada je QSnatch zarazio na hiljade ovih uređaja širom sveta, a najviše u Severnoj Americi i Evropi. Poseban problem kod inficiranih uređaja je što napadači mogu onemogućiti administratore da pokrenu neophodna ažuriranja.

Kampanje

CISA i NCSC su identifikovale dve QSnatch malver kampanje. Prva trajala od 2014. do sredine 2017, dok je druga počela krajem 2018. i trajala je tokom čitave 2019. godine. Upozorenja se odnose na drugu, noviju kampanju. Važno je znati da infrastruktura koju su napadači koristili u obe kampanje trenutno nije aktivna, ali pretnja po neažurirane uređaje i dalje postoji.

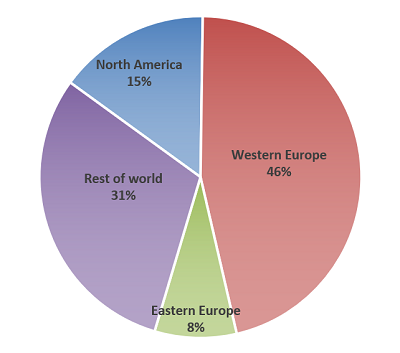

Nisu poznati ciljevi niti akteri koji stoje iza QSnatch operacije, ali se radi o relativno sofisticiranom malveru. Sredinom juna registrovano je oko 62.000 zaraženih uređaja širom sveta, a više od polovine njih se nalazi u Evropi.

Slika 1. Globalna rasprostranjenost zaraženih QNAP NAS uređaja. Izvor slike: CISA.

Vektor infekcije još uvek nije identifikovan, ali čini se da napadači ubacuju malver u firmware uređaja tokom faze infekcije, sa malicioznim kodom koji se naknadno pokreće na uređaju i koji ga kompromituje. Zatim koriste algoritam za generisanje domena (DGA) da uspostave C2 kanal koji periodično generiše veći broj domenskih imena za C2 komunikaciju, koristeći sledeći HTTP GET zahtev:

HTTP GET https[:]//[generated-address]/qnap_firmware.xml?=t[timestamp]

Funkcionalnosti QSnatch malvera

Analiza je otkrila sledeće funkcionalnosti:

-

CGI password logger. Instalira lažnu verziju admin stranice za prijavu na uređaj, obavlja uspešnu autentifikaciju i šalje vas na legitimnu stranicu za prijavu.

-

Izvlači kredencijale.

-

SSH backdoor. Omogućava napadaču izvršenje proizvoljnog koda na uređaju.

-

Izvlači podatke. QSnatch krade fajlove sa unapred utvrđene liste koja uključuje konfiguraciju sistema i log fajlove. Podatke kriptuje javnim ključem napadača i preko HTTPS-a šalje na njihovu infrastrukturu.

-

Webshell funkcionalnost za udaljeni pristup.

Trajno prisustvo

Malver obezbeđuje trajno prisustvo tako što sprečava instaliranje ažuriranja na zaraženim QNAP uređajima. Napadač modifikuje host fajl sistema, preusmeravajući ključna domenska imena koja NAS koristi za detekciju zastarelih verzija tako da ažuriranje ne može biti instalirano.

Mitigacija

Kao što smo gore pomenuli, kada je uređaj inficiran, gotovo je nemoguće pokrenuti ažuriranje. Zbog toga je veoma važno da ne dozvolite kompromitovanje. Organizacije koje i dalje koriste ranjive verzije QNAP NAS uređaja bi trebalo da urade kompletan reset na fabrička podešavanja pre firmware ažuriranja kako bi bile sigurne da je ranjivost uklonjena.

Uobičajene provere kojima se utvrđuje da li su najnovija ažuriranja instalirana i dalje važe. Da biste sprečili ponovnu infekciju, ova preporuka važi i za prethodno inficirane uređaje sa kojih je malver uklonjen.

Za sprečavanje QSnatch infekcije, CISA I NSCS preporučuju sledeće:

-

Ažurirajte QTS na najnoviju dostupnu verziju.

-

Instalirajte i ažurirajte Malware Remover na najnoviju verziju.

-

Instalirajte i ažurirajte Security Counselor na najnoviju verziju.

-

Ažurirajte instalirane QTS aplikacije na najnovije dostupne verzije iz App centra.

-

Konfigurišite sledeća podešavanja za podizanje bezbednosti:

-

Promenite admin lozinku.

-

Promenite lozinke ostalih korisnika.

-

Promenite QNAP ID lozinku.

-

Koristite jaču database root lozinku.

-

Uklonite nepoznate i sumnjive naloge.

-

Omogućite IP zaštitu i zaštitu pristupa nalogu kako biste sprečili brute-force napade.

-

Onemogućite SSH i Telnet konekcije ukoliko ne koristite ove servise.

-

Onemogućite Web Server, SQL server ili phpMyAdmin aplikacije ukoliko ih ne koristite.

-

Uklonite nepoznate, sumnjive i aplikacije koje neispravno funkcionišu.

-

Izbegavajte default portove poput 22, 443, 80, 8080 i 8081.

-

Onemogućite Auto Router Configuration i Publish Services i ograničite kontrolu pristupa u myQNAPcloud.

-

Pretplatite se na bilten o QNAP bezbednosti.

Dodatni saveti:

-

Proverite da li ste QNAP uređaj nabavili od proverenog dobavljača. Ukoliko sumnjate, pokrenite kompletan fabrički reset na uređaju pre firmware ažuriranja. Dodatne preporuke o bezbednosti infrastrukturnih mrežnih uređaja možete pronaći na ovom linku.

-

Blokirajte eksterne konekcije kada se uređaj koristi striktno za interno skladište.

Hash

09ab3031796bea1b8b79fcfd2b86dac8f38b1f95f0fce6bd2590361f6dcd6764

3c38e7bb004b000bd90ad94446437096f46140292a138bfc9f7e44dc136bac8d

8fd16e639f99cdaa7a2b730fc9af34a203c41fb353eaa250a536a09caf78253b

473c5df2617cee5a1f73880c2d66ad9668eeb2e6c0c86a2e9e33757976391d1a

55b5671876f463f2f75db423b188a1d478a466c5e68e6f9d4f340396f6558b9f

9526ccdeb9bf7cfd9b34d290bdb49ab6a6acefc17bff0e85d9ebb46cca8b9dc2

4b514278a3ad03f5efb9488f41585458c7d42d0028e48f6e45c944047f3a15e9

fa3c2f8e3309ee67e7684abc6602eea0d1d18d5d799a266209ce594947269346

18a4f2e7847a2c4e3c9a949cc610044bde319184ef1f4d23a8053e5087ab641b

9791c5f567838f1705bd46e880e38e21e9f3400c353c2bf55a9fa9f130f3f077

a569332b52d484f40b910f2f0763b13c085c7d93dcdc7fea0aeb3a3e3366ba5d

a9364f3faffa71acb51b7035738cbd5e7438721b9d2be120e46b5fd3b23c6c18

62426146b8fcaeaf6abb24d42543c6374b5f51e06c32206ccb9042350b832ea8

5cb5dce0a1e03fc4d3ffc831e4a356bce80e928423b374fc80ee997e7c62d3f8

5130282cdb4e371b5b9257e6c992fb7c11243b2511a6d4185eafc0faa0e0a3a6

15892206207fdef1a60af17684ea18bcaa5434a1c7bdca55f460bb69abec0bdc

3cb052a7da6cda9609c32b5bafa11b76c2bb0f74b61277fecf464d3c0baeac0e

13f3ea4783a6c8d5ec0b0d342dcdd0de668694b9c1b533ce640ae4571fdbf63c

18a4f2e7847a2c4e3c9a949cc610044bde319184ef1f4d23a8053e5087ab641b

3615f0019e9a64a78ccb57faa99380db0b36146ec62df768361bca2d9a5c27f2

845759bb54b992a6abcbca4af9662e94794b8d7c87063387b05034ce779f7d52

6e0f793025537edf285c5749b3fcd83a689db0f1c697abe70561399938380f89

Izvor: CISA

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)