LockerGoga paralisao poslovanje aluminijumskog giganta!

Četvrta velika žrtva nove ransomware varijante od početka godine!

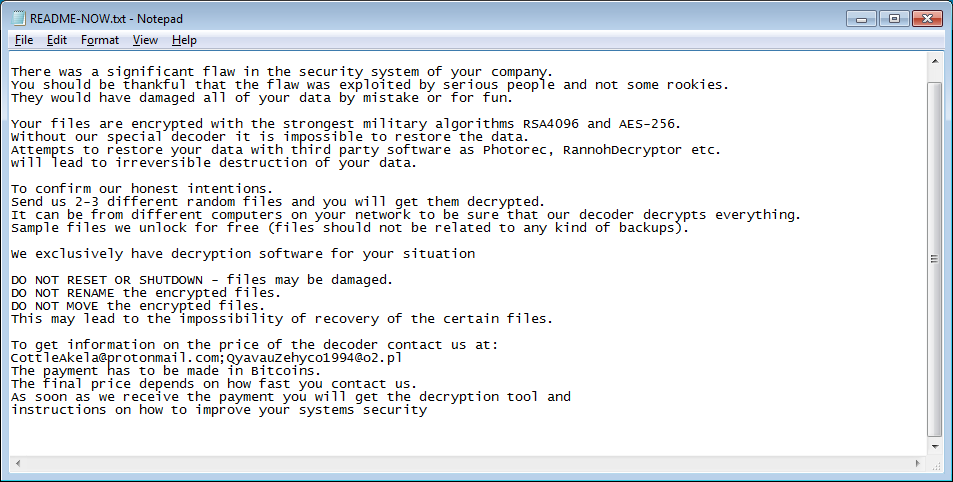

Pre nekoliko dana, velika multinacionalna kompanija Norsk Hydro, koja se bavi proizvodnjom aluminijuma, doživela je katastrofalan ransomware napad. Sistemi kompanije koja postoji preko 100 godina i ima 35.000 zaposlenih su istovremeno počeli da otkazuju u različitim delovima sveta, a zatim se pojavila sledeća poruka o otkupnini:

Slika 1. Poruka o otkupnini. Izvor slike: Bleeping Computer.

Jedan od najvećih svetskih proizvođača aluminijuma je bio primoran da privremeno zatvori nekoliko svojih postrojenja širom Evrope i SAD-a. U nekim zemljama, poput Norveške, Katara i Brazila, kompanija je prešla na „manuelne operacije“ kako bi pokušala da nastavi poslovanje. To znači da će privremeno funkcionisati bez modernog IT sistema. Lokalni menadžeri su dobili zadatak da vode računa o porudžbinama (neki su radili prema ranije odštampanoj listi porudžbina).

Norsk Hydro je još jedna u nizu velikih kompanija koja je postala žrtva ransomware napada u proteklih nekoliko godina.

Šta se dogodilo?

Svi pogođeni sistemi, bilo da su proizvodni ili ne, imaju 4 zajednička elementa:

- Svi su Microsoft Windows.

- Fajlovi su kriptovani, uključujući i neke sistemske.

- Mrežni interfejs na svim sistemima je onemogućen.

- Promenjena je lozinka na nalozima lokalnih korisnika u svim sistemima.

Napad je počeo ujutru 19. marta u SAD-u. Može se sa sigurnošću reći da je u pitanju ciljani napad, jer je svaki LockerGoga payload sadržao jedinstvene četvorocifrene brojeve sa digitalnom referencom i informacijama koje su jedinstvene za metu napada.

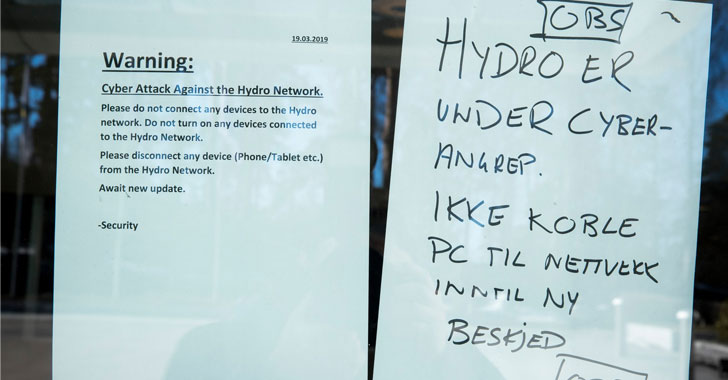

Ubrzo nakon napada, na 40 lokacija širom sveta zaposleni su zatekli obaveštenje da je u toku sajber napad i da treba da isključe svoje uređaje sa lokalne mreže.

Slika 2. Poruka na jednoj od lokacija kompanije. Izvor slike: The Hackers News.

Prema saopštenju za javnost kompanije, napad je pogodio čitavu proizvodnju i administraciju.

LockerGoga je korišćen i u napadu na francusku firmu Altran Technologies početkom godine, kao i u napadima koji su se ovih dana dogodili u američkim kompanijama Hexion i Momentive iz hemijske industrije.

Iz kompanije navode da je još uvek rano da se izmeri poslovna i finansijska šteta, kao i vreme potrebno za saniranje posledica. Imaju osiguranje u slučaju sajber napada, a plan je da zaključane podatke vrate iz backupa.

Lateralna kretnja

LockerGoga nema mogućnost da se sam umnožava i širi kroz mrežu, kao što je slučaj sa recimo WannaCry i NotPetya malverima. To je, po svemu sudeći, namerno napravljeno, jer ovaj ransomware ne koristi komunikaciju sa C2 serverima i DNS saobraćaj kako bi smanjio verovatnoću da ga primete alati za mrežnu detekciju i endpoint alati za klasifikaciju.

Kako su onda napadači ubacili LockerGoga ransomware? Najverovatnije preko Active Directory, odnosno zakazanih zadataka ili servisa. Za to je potreban remote pristup, a još uvek nije poznato kako su ga napadači dobili. U svakom slučaju, kada uđu u mrežu, za sprovođenje napada potrebne su im Domain Administrator privilegije. To najčešće nije težak posao za napadače koji u te svrhe mogu da koriste Mimikatz alat, mogu da uzmu lozinke preko podešavanja grupnih polisa u Active Directory itd. Sa Active Directory administratorskim privilegijama, mogu da postave maliciozni exe fajl tamo gde će svaki sistem u organizaciji doći do njega. Na primer, postavljanjem malvera u Domain Controller i preko grupnih polisa (kreiranje zakazanih zadataka ili servisa), omogućava se automatsko pokretanje LockerGoga exe fajla, što znači da će svaki laptop, desktop i server povezan sa Active Directory pokrenuti maliciozni softver.

Kada dođe u sistem, LockerGoga pravi veliku štetu žrtvi, ali ima velikih propusta kada je u pitanju njegov krajnji cilj - pravljenje profita autorima. U poruci o otkupnini, za razliku od većine drugih ransomwarea, od žrtve se traži da kontaktira napadače mejlom i da praktično „pregovaraju“ o iznosu otkupnine.

Koje sve funkcije obavlja?

LockerGoga radi sledeće:

- Koristi jezgra i thread svih računara tokom enkripcije i izuzetno je brz. Dovoljno mu je nekoliko minuta da kompletira proces.

- Zaključava Office fajlove, ali i sistemske fajlove poput DLL fajlova na C particiji (pošto ima admin pristup za Active Directory, ima i potpunu kontrolu nad fajlovima).

- Novije verzije koriste netsh.exe za onemogućavanje svih mrežnih kartica nakon procesa enkripcije.

- Menja lozinke na svim nalozima lokalnih administratora.

- Na kraju procesa, izloguje korisnika preko logoff.exe.

Preporuke

-

Vaš Security Incident Event Management (SIEM) alat bi trebalo da vas obavesti kada detektuje previše novih zakazanih zadataka i/ili servisa (to uglavnom nije default podešeno).

-

Potrebno je da bezbednosno rešenje može da detektuje Mimikatz, Pass the Hash napade, preteranu upotrebu netsh.exe i logoff.exe, promene lozinki lokalnih administratora (naročito na serverima).

-

Uvek pravite backup podataka.

-

Nikada ne plaćajte otkupninu, jer to samo podstiče nove napade, a nemate garanciju da će vam sajber kriminalci zaista otključati fajlove.

-

Više preporuka o tome kako da se zaštitite, ali i šta da radite nakon ransomware napada, možete pročitati u našoj Best practise ransomware checklisti.

Izvor: Double Pulsar i The Hacker News

Dodatak

Najnovija procena Norsk Hydro kompanije je da su gubici posle nedelju dana od napada između 35 i 41 milion dolara! Zaključane podatke su vratili iz backupa, nisu plaćali otkupninu.