Bankarski trojanac Dridex se vratio

Posle zatišja tokom 2016, Dridex malver od 25. januara ponovo napada!

Dridex je poznati online bankarski trojanac, prvi put otkiven 2014, koji krade lične informacije preko HTML injection-a. Uglavnom cilja korisnike finansijskih i bankarskih institucija u Evropi.

Jedan je od naslednika “GameOver ZeuS” (GoZ) malvera. Dridex koristi peer-to-peer tehnologiju kako bi zaštitio svoje C&C (C2) servere da ih ne detektuju stručnjaci za IT bezbednost i organi reda i zakona.

Najveću aktivnost Dridex je imao 2014. i 2015. godine. Posle zatišja u aktivnosti tokom 2016, 25. januara 2017, kriminalna grupa koja stoji iza Dridex malvera je ponovo pokrenula kampanju, čija su meta britanske finansijske institucije.

Karakteristike Dridex malvera

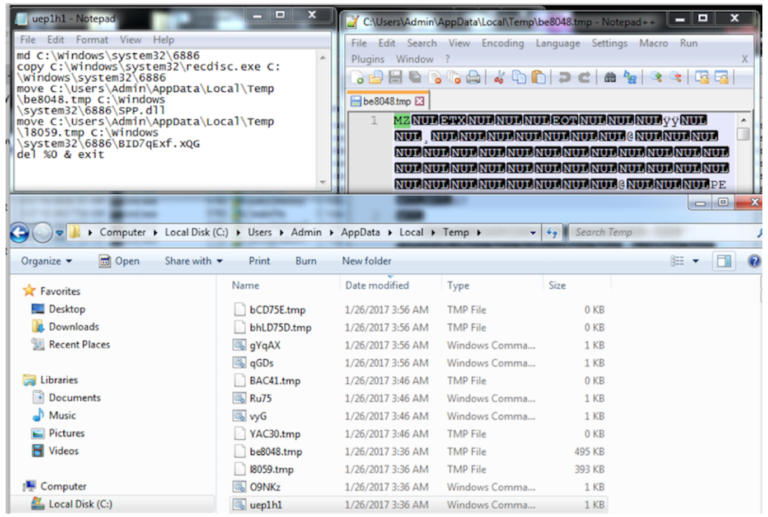

Dridex malver se sastoji iz dva modula. Inicijalni modul je ubacivač (dropper) koji download-uje glavni modul (webinject). Nakon infekcije, Dridex briše sebe iz direktorijuma gde je prvobitno snimljen, nakon što se prekopirao u Windows system %TEMP% direktorijum. Ovde Dridex izvršava komande koje kopiraju recdisc[.]exe sa Windows\System32\recdisc[.]exe i učitava ga u novom direktorijumu Windows\System32\6886 koji kreira.

Dridexova skripta kopira legitimni binary iz Windows\system32\recdisc[.]exe u Windows\System32\6886\ Izvor: Flashpoint

Zašto baš u tom direktorijumu? Zato što u Windowsu postoje podrazumevani binarni fajlovi i aplikacije koje se čuvaju u System32 direktorijumu, koji imaju prednost u izvršavanju, odnosono Windows vas ne pita da li želite da pokrenete te aplikacije, već ih automatski pokreće.

Ovo omogućava Dridexu da se neopaženo izvršava, i da bude ocenjen kao proverena aplikacija koja ima najviši nivo privilegija u Widonwsovom protokolu. Ovaj napad efikasan je i na Windows 10 sa najnovijim ažuiriranjima i na ranijim verzijama Windowsa.

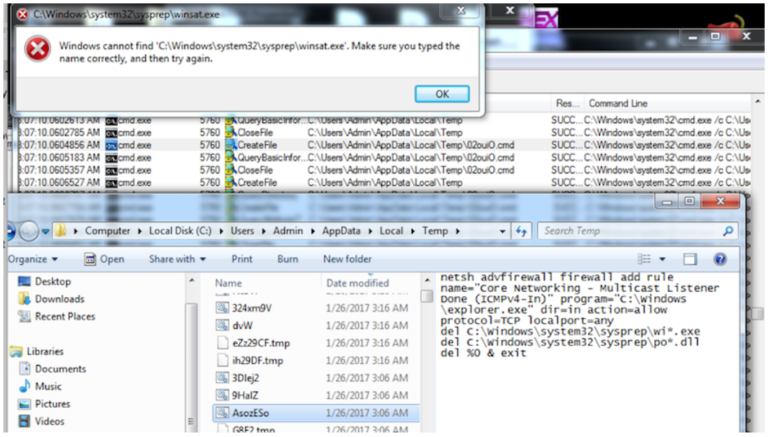

Sledeća faza Dridex napada je kreiranje firewall pravila koje omogućava peer-to-peer komunikaciju na porotovima 4431-4433.

Dridex kreira set pravila za firewall. Izvor: Flashpoint

Kao i kod ranijih kampanja, Dridex nadzire saobraćaj žrtve prema sajtovima banaka i krade login podatke i informacije o nalogu. Dridex token grabber i webinject moduli daju hakerima mogućnost da brzo dođu do svih dodatnih informacija koje su potrebne da bi oborili mehanizme autentifikacije i autorizacije koji postoje u finansijskim institucijama kao deo sistema za zaštitu od prevara. Hakeri dobijaju mogućnost da naprave prozor za dijalog i da traže od žrtava koje su pogođene infekcijom dodatne informacije, a sve izgleda kao da je banka poslala upit.

Uobičajeno se Dridex infekcija vrši preko macro-a u Word dokumentu koji se preuzimaju i onda izvršavaju.

Flashpoint je analizirao malver u Windows x64.

Malver analiza: Dridex Binary

- Ime fajla: qqwed[.]exe

- Veličina: 151416 bytes

- Tip: PE32 executable (GUI) Intel 80386, for MS Windows

- Arhitektura: 32 Bits binary

- MD5: 6233778c733daa00ce5b9b25aae0a3cb

- SHA1: 1bfd0ac86f1bf52a5e8814dafb4a9bc4d3628384

- imphash: 30bfdcbc94be82c2c3c0553cfa62aa50

- Datum: 0x58886760 [Wednesday, January 25 08:52:48 2017 UTC]

- Jezik: English

- CRC: (Claimed): 0x0, (Actual): 0x27201 [Suspicious]

- Ulazna tačka: 0x40dd70 .text 0/13

Izvor: Flashpoint