Šta je biznis imejl prevara i kako se boriti protiv nje?

U poslednje 3 godine broj biznis imejl prevara se povećao čak 24 puta.

Phishing i spear-phishing su stalna pretnja svim korisnicima, a najveći broj ovih napada usmeren je na kompanije. Kompanije koriste spam filtere i AV rešenja, ali to ne može sprečiti sve napade, posebno ne napade u kojima se koriste dobro osmišljene tehnike socijalnog inženjeringa, kao što je slučaj kod biznis imejl prevare. Dakle, spam filter će stopirati imejl koji sadrži maliciozni fajl, međutim u ovim, ciljanim napadima najčešće se ne koriste maliciozni linkovi i atačmenti pa zbog toga filter nema šta da blokira.

Biznis imejl prevara (Business Email Compromise - BEC) je vrsta phishing prevare, gde sajber kriminalac, pretvarajući se da je poslovni saradnik ili rukovodilac firme, navodi žrtvu da izvrši određenu finansijsku transakciju, a novac, u stvari, završi na računu napadača.

Uspeh ove prevare zavisi upravo od toga da li će potencijalna žrtva poverovati u autentičnost poruke. Poželjno je da svi zaposleni prođu anti-phishing obuku kako bi se zaštitili od biznis imejl prevare. Međutim, postoji mnogo vrsta ovih napada tako da obuka nije dovoljna već je potrebno imati i neko imejl bezbednosno rešenje koje je specijalno osmišljeno da prepozna digitalne obmane, odnosno lažno predstavljanje. Razlog više za to je što se ne može očekivati da zaposleni potroši nekoliko minuta na analizu autentičnosti svake imejl poruke.

Kako prepoznati biznis imejl prevaru (BEC)?

Preko biznis imejl prevare sajber kriminalci mogu izvući veliki novac od kompanija tako da ne čudi da je prevaranata koji se ovim bave sve više i više. Napadač kod ove vrste prevare prvo otkrije imejl adresu i opis posla žrtve. Najčešće se targetiraju ljudi na rukovodećim pozicijama, odnosno oni koji imaju ovlašćenje da obavljaju plaćanja.

Napadači prikupljaju informacije o kompaniji i zaposlenima kako bi saznali što više informacija na osnovu kojih kreiraju imejl poruku koja primaocu deluje potpuno legitimno.

Kombinacija ćiriličnih i latiničnih karaktera uspeva da zbuni gateway. Uz to, većina korisnika ne proverava domen sa kog stiže email.

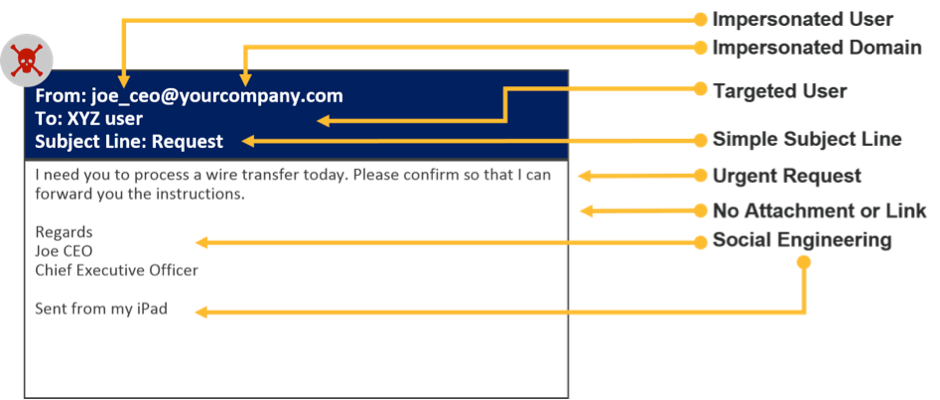

Jedan od vidova funkcionisanja ove prevare je da napadač pošalje imejl poruku sa lažnom imejl adresom što će lako proći ukoliko kompanija ne koristi DMARC standard za otkrivanje ovakvih imejlova. U tim slučajevima, napadač koristi različitu Reply-To adresu tako da odgovor stiže pravo u njegov inbox.

Drugi vid prevare je kad napadač napravi imejl nalog sa sličnom adresom koja ima za cilj da obmane nedovoljno opreznog primaoca. Neki napadači se neće ni ovoliko potruditi već će napraviti bilo kakav imejl nalog i podesiti da se prikazuje ime osobe čiji identitet žele da zloupotrebe računajući na to da primalac neće proveriti imejl adresu.

Jedno od rešenja u borbi protiv BEC-a (doduše, nekompletno) je da se uspostave prilagođena pravila u imejl gateway da se blokira svaka poruka koja navodno stiže od nekoga sa rukovodećeg položaja. Međutim, napadači ovo lako mogu zaobići zamenom engleskog karaktera sa ćiriličnim karakterom koji izgleda vizuelno gotovo identično. Takođe, javlja se i problem sa lažno pozitivnim rezultatima. Konačno, ova prilagođena pravila funkcionišu samo kod jedne vrste BEC prevare. Napadač može recimo da oponaša vendora, da pošalje račun sa pravim iznosom, brojem porudžbine, datumom, ali sa različitim instrukcijama za plaćanje. Najbolje rešenje da se spreči ovaj vid prevare je da se kod novčanih transakcija kompanija ne oslanja samo na jedan kanal komunikacije (na primer, imejl), već recimo da potvrdi autentičnost i telefonom. Takođe, kad se šalju osetljive informacije preko imejla neophodno je da pošiljalac kriptuje podatke, a da lozinku pošalje preko drugog kanala (na primer, telefonom ili SMS porukom).

Unosan posao

U poslednje 3 godine broj biznis imejl prevara se povećao čak 24 puta u odnosu na raniji period. Prevaranti su na ovaj način od kompanija ukrali više od 5 milijardi dolara. U nekim kompanijama zbog ove prevare došlo je do pada vrednosti akcija i do otpuštanja rukovodećih ljudi.

Ni firme iz Srbije nisu pošteđene. Prema informacijama Odeljenja za borbu protiv visokotehnološkog kriminala MUP, u poslednjih godinu dana ukupna šteta od ove prevare iznosi više od milion evra, a samo dve domaće firme oštećene su za 800.000 evra.

Iako ova prevara u svojoj osnovi nije puno tehnički zahtevna, kompanije muku muče da je zaustave. Kao što je rečeno, u BEC prevari se obično ne koristi maliciozni link ili atačment kao što je slučaj kod nekih drugih sajber prevara. Mnoge kompanije za sprečavanje ovih napada koriste neki od standarda za autentifikaciju pošiljaoca poput DKIM, SPF ili DMARC. Međutim, ovaj pristup je nedovoljan jer se mnogi napadači „preruše“ tako što koriste srodne domene kako bi oponašali legitimne domene ili koriste usluge besplatnih imejl provajdera poput Gmaila ili Yahooa da bi izbegli detekciju.

Tipična biznis imejl prevara. Izvor slike Symantec Connect.

Kako stati na put prevarantima?

BEC je samo jedna od naprednih imejl pretnji sa kojima se organizacije suočavaju. Imejl je najčešći pravac napada kada je u pitanju ransomware, a spear phishing napadi su u porastu. Borba sa ovim naprednim napadima zahteva duboku vidljivost i naprednu analitiku. Na primer, ako pretnja probije imejl odbranu, timovi zaduženi za bezbednost moraju da znaju da li je u pitanju ciljani napad i ako jeste, odakle dolazi. Takođe, moraju da znaju i koji zaposleni su meta napada i da li drugi bezbednosni alati u njihovom okruženju mogu da zaustave napad. Konačno, moraju da znaju koje su alate, tehnike i procedure napadači koristili.

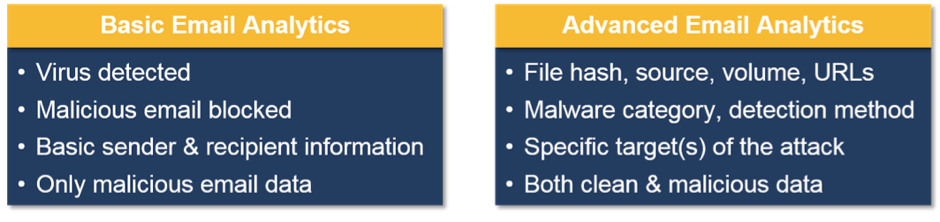

Tradicionalnim imejl bezbednosnim rešenjima nedostaje ova vidljivost (pružaju samo osnovnu telemetriju) i nedostaje im napredna analitika koja je potrebna da se otkriju i zaustave napredni napadi. Na primer, tradicionalna rešenja javljaju da je pretnja blokirana, ali ne pružaju informaciju o vrsti pretnje niti kako je ona otkrivena. Takođe, tradicionalna rešenja pružaju informacije samo o malicioznim imejlovima čime ignorišu pretnje poput BEC-a. Ova rešenja ne pružaju uvid u „čistu“ imejl poruku koji je potreban za šire razumevanje problematike. Na primer, uvid u „čistu“ imejl poruku može pomoći da se otkrije opasna pretnja koja prvobitno nije smatrana pretnjom ili može pomoći da se otkrije benigna imejl poruka koju je poslao napadač koji se sprema da pošalje seriju malicioznih imejlova preko kampanje sa targetiranim napadima.

Razlika između osnovne i napredne imejl analitike. Izvor slike Symantec Connect.

Razlika između osnovne i napredne imejl analitike. Izvor slike Symantec Connect.

Najava sveobuhvatnog pristupa biznis imejl prevarama

Symantec najavljuje nove mehanizme detekcije imejl prevare i naprednu imejl bezbednosnu analitiku koja uključuje uvid i u „čiste“ i u maliciozne imejl poruke. To će biti uskoro dostupno u sklopu Symantec Cloud Email Security rešenja i to omogućava najsnažniju zaštitu od BEC prevara i najpotpuniju vidljivost u ciljane i napredne imejl napade.

Symantec uvodi novu, automatizovanu kontrolu oponašanja u imejl porukama kako bi zaštitio kompanije od BEC prevare, spear phishinga i drugih sličnih prevara i sprečio napade u kojima se napadači predstavljaju kao legitimni korisnici ili koriste zamaskirane domene kompanije. To čini preko određenih polisa koje uključuju i zaštitu određenih rukovodilaca ili određenih imejl domena i putem belih lista korisnika, domena i IP adresa koji se označavaju kao bezbedni po organizaciju. Dodatno, ovo uključuje i uvid u BEC napade uz detaljno izveštavanje.

Symantec donosi najdublju vidljivost u napredne napade

Uz nove kontrolne mehanizme, Symantec proširuje naprednu imejl bezbednosnu analitiku koja će pored malicionih imejlova sadržati i skeniranje „čistih“ imejlova od strane Symantec Cloud Email Security. Ova analitika ubrzava odgovor na ciljane i napredne napade pružanjem veće vidljivosti imejl pretnji nego što je to bio slučaj ikada pre.

Ovi podaci mogu da se koriste za brzo utvrđivanje korelacija i odgovaranje na pretnje eksportiranjem u vaš SOC preko integracije sa SIEM (Security information and event management) treće strane i drugim bezbednosnim rešenjima kao što su Symantec Advanced Threat Protection i Symantec Managed Security Services.

Izvor: Symantec Connect