Symantec ISTR izveštaj 2018

ISTR 23 izveštaj o pretnjama na internetu sa kojima smo se suočavali prethodne godine.

Rudarenje kripto valuta, ransomware, ciljani napadi, bezbednost mobilnih uređaja i napadi na logističku mrežu su samo neke od tema koje su bile u žiži interesovanja javnosti u 2017. godini. Tim temama se, između ostalog, bavi i Symantecov ISTR 23, godišnji izveštaj o internet pretnjama, koji ćemo za vas sumirati u ovom tekstu. Kompletan izveštaš možete da preuzmete na Symantecovom sajtu.

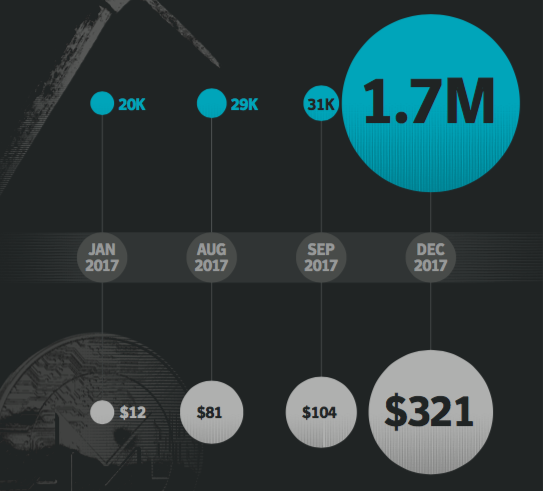

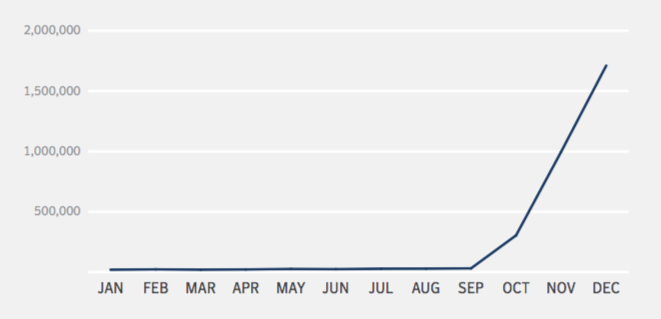

Rudarenje kripto valuta

Najveći trend u 2017. je eksplozija rudarenja kripto valuta. „Interesovanje“ sajber kriminalaca za ovaj vid zarade je 85 puta (8500%) veće nego godinu ranije, sudeći po broju otkrivenih coinminera na endpointima. Coinminer je fajl ili skripta koja se koristi za rudarenje kripto valuta poput Monera. Primarni razlog za porast interesovanja za rudarenje je veliki rast vrednosti pojedinih kripto valuta u poslednjem kvartalu 2017.

Povezanost rasta vrednosti kripto valuta sa rastom detekcija coinminera.

Sajber kriminalci rudare kripto valute tako što preko coinminera kradu CPU i cloud CPU resurse računara korisnika. Ova vrsta sajber kriminala je prilično jednostavno izvodljiva u praksi. Najčešće je za uspešan napad dovoljno nekoliko linija koda, a za razliku od nekih drugih vrsta napada, sajber kriminalci najčešće ostaju neprimećeni (žrtve često ni ne sumnjaju da im je računar kompromitovan zato što je nekada jedini simptom sporiji rad računara koji se može pripisati brojnim drugim razlozima).

Pored sporijeg rada računara, simptomi inficiranja coinminerom mogu biti pregrevanje baterije i nestabilan rad. Što se tiče implikacija rudarenja kripto valuta po organizaciju, one mogu biti različite. Coinmineri koji se razmnožavaju mogu da dovedu do gašenja korporativnih mreža. Takođe, rudarenje u cloudu može izazvati povećane troškove za organizacije koje imaju tarifiranje po osnovu CPU korišćenja.

Broj otkrivenih coinminera po mesecima u 2017.

Do sada su primarne mete coinminera bili računari i u određenoj meri mobilni uređaji. U budućnosti možemo očekivati povećani interes za zloupotrebu pametnih (IoT) uređaja u svrhe rudarenja kripto valuta. Inače, u 2017. godini primećeno je povećanje broja napada na IoT uređaje od 600%.

Ransomware

Ransomware je u 2017. bio na naslovnim stranama zahvaljujući WannaCry ransomwareu i Petya/NotPetya koji je u stvari destruktivni malver koji briše podatke (wiper) maskiran u ransomware. Ovo nisu bili tipični ransomware napadi iza kojih stoje tipični sajber kriminalci, već su najverovatnije delo organizovanih grupa koje izvršavaju ciljane napade. Ove grupe ciljaju tačno određene mete, a ransomware napad koriste kao mamac kako bi poremetili funkcionisanje date organizacije (u slučaju WannaCry cilj je bio istovremeno i zaraditi).

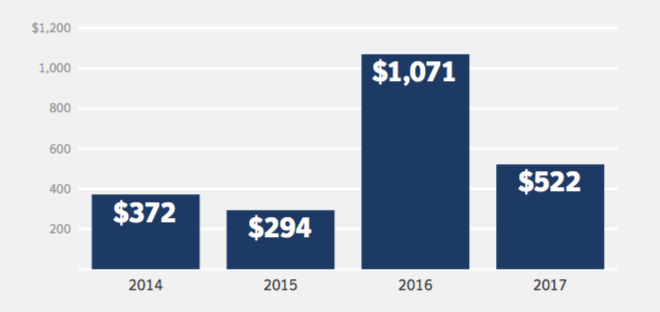

Na „tradicionalnom“ tržištu ransomwarea u 2017. došlo je do promena – manje je novih ransomware familija i niži je iznosi otkupnine. Visoka profitabilnost ovog sajber kriminalnog poslovnog modela u 2016. dovela je do prezasićenja na tržištu i do previsokih cena otkupnine. Uprkos tome, 2017. sajber kriminalci su nastavili da zarađuju zato što su formirali umerenije cene, odnosno iznose otkupnina koje su žrtve bile spremne da plate. Prosečan iznos otkupnine u 2017. je bio 522 dolara što je više nego dvostruko manje u odnosu na prosečnu otkupninu u 2016. godini.

Izvnosi otkupnine u 2107. duplo niži nego 2016.

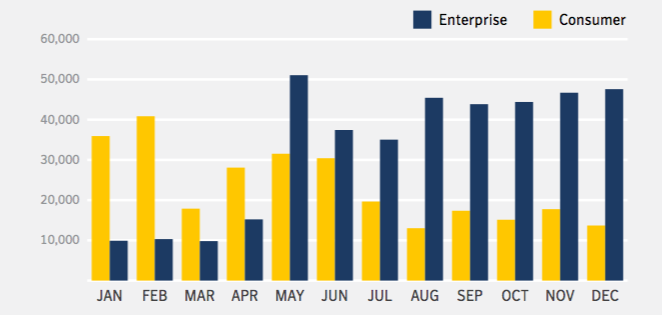

Ransomware napadi su u toku 2017 pomerili fokus sa privatnih na poslovne korisnike. Iako su ransomware napadi na privatne korisnike bili dominantni početkom 2017, od maja i WannaCry napada, težište se pomera na poslovne korisnike.

Uporedni prikaz broja napada na privatne (žuto) i poslovne (plavo) korisnike.

Broj ransomware varijanti se u 2017. povećao za 46% što je znak da su poznate sajber kriminalne grupe još uvek prilično aktivne, ali je broj novo otkrivenih familija smanjen. To implicira da su sajber kriminalci bili manje inovativni, a možda je i znak da im je fokus bio na drugim stvarima. Neke od online bankarskih pretnji su doživele renesansu u 2017. jer su ransomware grupe težile da diversifikuju svoje poslovanje, a mnoge sajber kriminalne grupe su se zbog konstantnog rasta vrednosti fokusirale na rudarenje kripto valuta.

Ciljani napadi

U ISTR analizirani su i alati, taktike i motivi koji pokreću sajber kriminalne grupe koje se bave ciljanim napadima. Symantec trenutno prati 140 ovakvih grupa. Ukupna aktivnost organizovanih grupa je povećana za 10% u 2017. u odnosu na prethodnu godinu, a primarni motivi su u 90% slučajeva bili špijuniranje, odnosno prikupljanje informacija. U jednom od 10 slučajeva motiv je bio poremetiti rad organizacije.

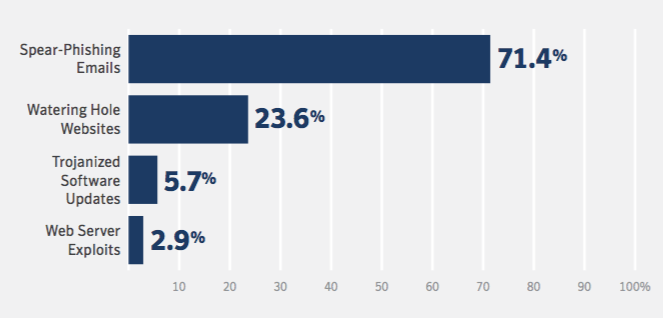

Najzastupljeniji vektor infekcije kod ciljanih napada i dalje je email, odnosno spear phishing.

Najzastupljeniji vektori infekcije ciljanih napada u 2017.

Analiza pokazuje da mnoge hakerske grupe i dalje preferiraju tzv. “living off the land” alate i tehnike. U pitanju su napadi gde napadači ulaze u sistem koristeći ukradene sistemske kredencijale. U mreži se kreću pomoću legitimnih admin alata, što im omogućava da ostanu neprimećeni dok prikupljaju vredne informacije.

Sve manje se upražnjavaju Zero-day napadi (samo 27% organizovanih grupa je u nekom trenutku izvelo zero-day napad).

Još jedan zabeležen trend je porast napada na logističku mrežu preko ažuriranja softvera. U 2017. zabeležen je u proseku jedan napad na logističku mrežu - Supply chain attack mesečno, dok je u prethodnim godinama prosek bio 4 napada godišnje. Kod ovih napada, napadači ciljaju najslabiju kariku u logističkoj mreži preko koje ubacuju malver, a žrtva nije svesna napada. Na taj način se infiltriraju u dobro zaštićenu mrežu. Napad na logističku mrežu je bio inicijalni vektor napada kod Petya/NotPetya malvera gde je upad u mrežu kompanije izvršen tako što je ubačen trojanac u ažuriranje ukrajinskog računovodstvenog softvera. Kasnije se Petya/NotPetya globalno raširio koristeći EternalBlue ranjivost i druge metode.

Bezbednost mobilnih uređaja

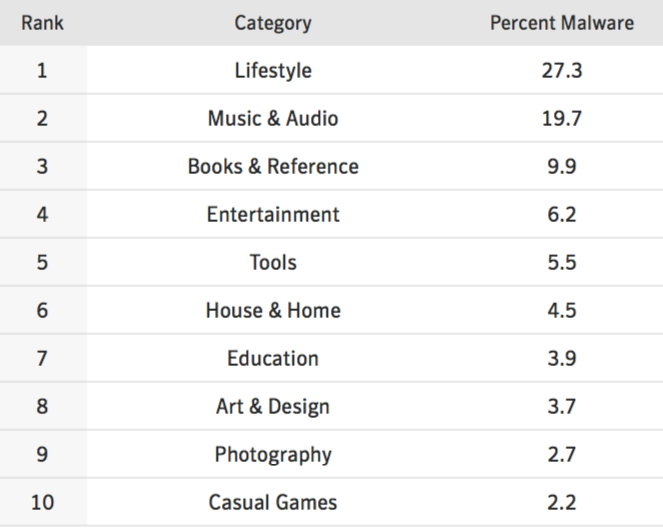

Pretnje za bezbednost mobilnih uređaja su nastavile da se povećavaju u 2017. Broj novih malver varijanti za mobilne uređaje je povećan za 54%, a dnevno se blokira oko 24.000 malicioznih aplikacija. Povećan je i broj tzv. grayware aplikacija za 20%. U pitanju su aplikacije koje nisu u potpunosti maliciozne, ali mogu da stvore probleme.

Kategorije aplikacija koje najčešće sadrže malver.

Bezbednost mobilnih uređaja otežava činjenica da postoji veliki broj uređaja (naročito Androida) koji imaju zastarele operativne sisteme. Samo 20% mobilnih uređaja koriste najnoviju Android verziju što znači da 80% uređaja nema zaštitu koja se nalazi u najnovijem ažuriranju softvera.

Izvor: Symantec Blog