Otkrivene četiri kritične ranjivosti Microsoft Exchange servera

0-day exploiti korišćeni za napade na on-premise verzije Exchange servera!

Exchange 2013, Exchange 2016 i Exchange 2019 imaju ranjivosti koje omogućavaju napadačima da instaliraju dodatne alate koji omogućavaju dugoročan pristup okruženju žrtve.

Ovi 0-day exploiti korišćeni su kao deo lanca napada na on-premise verzije Exchange servera u nekoliko ciljanih kampanja. Exchange Online nije ugrožen. U napadima koji su do sad otkriveni napadači su koristili ove ranjivosti da pristupe on-premise Exchange serverima, što je omogućilo pristup email nalozima i instaliranje dodatnog malvera.

Prema nekim informacijama ima više napadača koji trenutno koriste ove ranjivosti.

Među okrivljenima za napad je i grupa HAFNIUM za koju se, na osnovu toga kako bira žrtva, koje taktike i procedure koristi, pretpostavlja da deluje iz Kine i da je finansira kineska vlada.

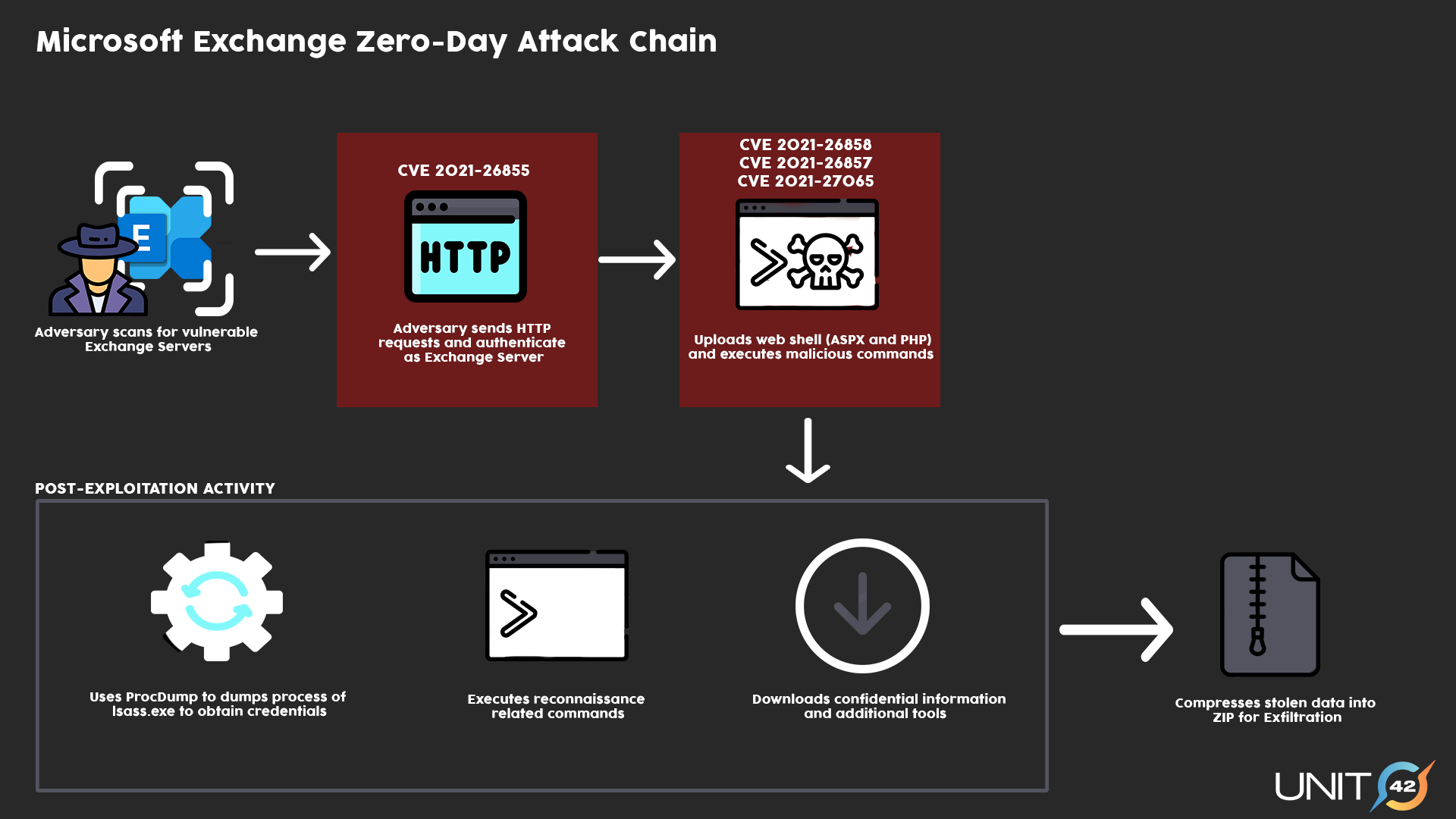

Kako eksploatišu ranjivosti Exchange Servera?

Da bi napad bio uspešan, napadač prvo mora da identifikuje on-premise Microsoft Exchange Server koji može da primi neproverene konekcije sa eksternog izvora na portu 443. Ako napadač uspe da uspostavi konekciju, može da eksploatiše CVE-2021-26855 i da se autentifikuje kao Microsoft Exchange server. Nakon toga može da eksploatiše CVE-2021-26857, CVE-2021-26858 i CVE-2021-27065, što omogućava napadaču da stekne remote pristup.

Kada dobiju inicijalni pristup, napadači primenjuju webshell na kompromitovanom serveru.

Webshell zatim omogućava napadaču da ukrade podatke i izvrši dodatne maliciozne akcije, kao što je preuzimanje fajlova sa udaljene lokacije ili skeniranje mreže.

Kada se primeni webshell, napadači koriste Procdump da kopiraju LSASS procesnu memoriju kako bi došli do kredencijala.

Bilo je i slučajeva kada su napadači preuzimali dodatne alate, kao što su Nishang i Powercat.

Kada izvuku kredencijale i podatke iz kompromitovanog sistema, napadači koriste alate za kompresiju, kao što su 7zip ili Winrar da kompresuju ukradene podatke pre slanja.

Lanac napada u kom se koriste 0-day Exchange Server ranjivosti. Izvor slike Unit42

Ažurirajte Exchange server što pre!

Microsoft je objavio hitno bezbednosno ažuriranje da bi se ranjivosti zakrpile. Preporučuje se da što pre ažurirate sve Microsoft Exchange servere na najnovije dostupne verzije.

Microsoft je objavio i načine kako da utvrdite da li je vaš sistem kompromitovan.

Kako Symantec štiti korisnike od Exchange ranjivosti?

Symantecova Intrusion Protection tehnologija blokira sve pokušaje eksploatacije ovih kritičnih ranjivosti.

File-based:

- Exp.CVE-2021-26855

- ISB.Downloader!gen313

Network-based:

- Attack: Microsoft Exchange Server CVE-2021-26855

- Web Attack: Microsoft Exchange Server CVE-2021-26857

- Attack: AntSword Activity

- Web Attack: WebShell Access Attempt

- Web Attack: WhatWeb Scanner Request

Detaljnije na Symantec blogu.