Odinaff: novi trojanac korišćen za napade na finansijski sektor

Veiliki broj banaka našao se na udaru organizovane hakerske grupe. Napadi prete da destabilizuju finansijski sektor globalno

Od januara 2016, malver Trojan.Odinaff korišćen je u napadima usmerenim na finansijske organizacija širom sveta. Napadi su fokusirani na organizacije koje posluju u bankarskom sektoru, kompanije koje se bave razmenom hartija od vrednosti, trgovinom i računovodstvom i organizacije koje pružaju usluge finansijskom sektoru.

Odinaff malver se ubacuje u prvoj fazi napada kako bi se napravilo uporište u mreži i osiguralo stalno prisustvo. Zahvaljujući pristupu mreži koji Odinaff obezbeđuje, napadači mogu da pređu na drugu fazu napada i da instaliraju dodatne alate. Dodatni alati koje je Symantec otkrio imaju pečat sofisticiranog napadača koji je noćna mora za finansijski sektor još od 2013. - pečat Carbanak grupe. Novi talas napada koristi deo infrastrukture koja je ranije korišćena u Carbanak kampanjama.

Napadi zahtevaju puno manuelnog rada, metodično ubacivanje raznih backdoor-a lake kategorije i alate napravljene sa određenom namenom za računare od posebnog interesa. Čini se da su napadači uložili mnogo u koordinaciju, razvoj, ubacivanje malvera i funkcionisanje alata tokom napada. Koriste kastomizirane malver alate, napravljene za bezbednu komunikaciju (Backdoor.Batel), otkrivaju mrežu, kradu kredencijale i prate aktivnosti zaposlenih. Sve navedeno ukazuje na to da iza napada stoji dobro organizovana grupa.

Ove napade nije lako izvesti, ali su zato izuzetno unosni za napadače. Procenjuje se da su napadači u napadima koje možemo da povežemo sa Carbanak grupom do sada ukrali od nekoliko desetina do nekoliko stotina miliona dolara.

Globalna pretnja

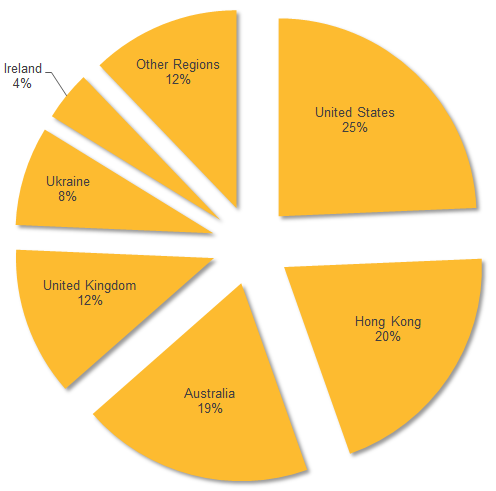

Napadi pomoću Odinaff trojanca počinju od januara ove godine. Najčešća meta su kompanije iz SAD-a, a zatim sledi Hong Kong, Australija, UK i Ukrajina.

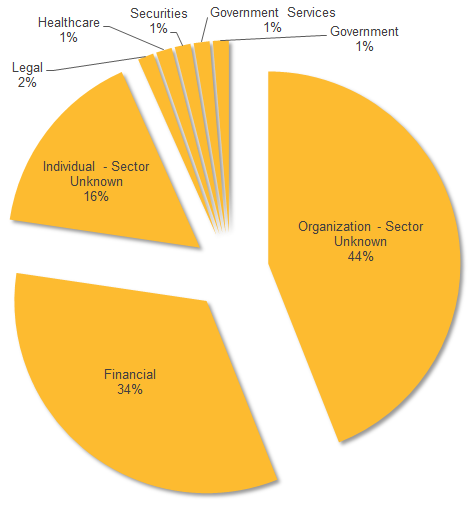

Napadima je najviše pogođen finansijski sektor (34% od ukupnih napada, ako računamo napade za koje znamo vrstu posla kojom se žrtva bavi). Manji broj napada bio je usmeren na kompanije koje se bave trgovinom hartijama od vrednosti, pravom, zdravstvom, zatim na državne institucije. Međutim, nije jasno da li svi ovi napadi imaju (isključivo) novčani motiv.

Oko 60% napada bilo je usmereno na kompanije za koje nije utvrđeno u kom sektoru posluju, ali mnogi od tih napada su bili napadi na računare na kojima se nalaze aplikacije vezane za finansije, tako da možemo razumno pretpostaviti da je motiv napada novac.

Inicijalna tačka napada

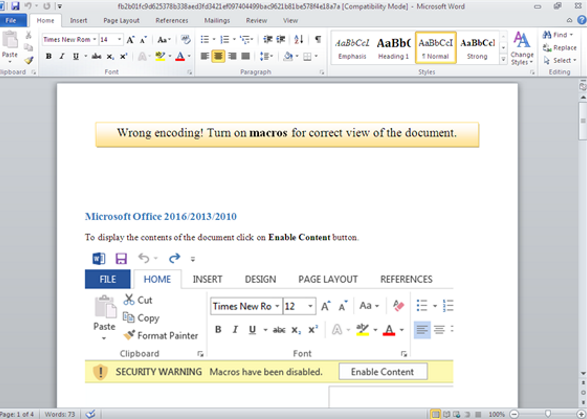

Odinaff napadači koriste različite metode za upad u mrežu žrtve. Najčešće korišćen metod je poslati dokument koji sadrži maliciozni macro. Ako primalac omogući macro, onda se na računar instalira Odinaff trojanac. Sledeći metod uključuje RAR arhive zaštićene lozinkom koje treba da namame žrtvu da instalira Odinaff na svoj računar. Iako Symantec nema uvid u način distribucije ovih dokumenata i linkova, može se pretpostaviti da je u pitanju spear-phishing.

Primećena je distribucija Odinaffa i preko mreže botova, gde se trojanac ubacuje u računare koji su već zaraženi drugim malverima, poput malvera Andromeda (Downloader.Dromedan) i Snifula (Trojan.Snifula). Kod Andromede je interesantno to što se ona ubacuje u instalacioni fajl za AmmyyAdmin, koji je legitimni admin alat za pristup sa udaljene lokacije. Takav zaraženi instalacioni fajl korisnici su preuzimali sa zvaničnog sajta koji je više puta bio meta napada različitih familija malvera.

Malver toolkit

Odinaff je backdoor trojanac lake kategorije koji se povezuje sa udaljenim serverom i traži komande svakih 5 minuta. Ima 2 glavne funkcije: može da preuzme RC4 kriptovane fajlove i da ih izvrši, a može i da izda shell komande koje su zapisane u batch fajlu i da ih onda izvrši.

Ova vrsta napada zahteva veliki broj manuelnih intervencija. Odinaff grupa pažljivo upravlja napadima, neprimetno se infiltrira u mrežu organizacije, a preuzima i instalira nove alate samo po potrebi.

Odinaff trojanac se koristi kako bi se izvršio inicijalni ulazak u mrežu, a ostali alati služe kako bi se kompletirao napad. Drugi deo malvera koji je poznat kao Batel (Backdoor.Batel) se koristi na računarima od posebnog interesovanja za napadače.

Napadači koriste sledeće hakerske i legitimne softverske alate kako bi se kretali mrežom i identifikovali ključne računare:

- Mimikatz, open source alat za povraćaj lozinki

- PsExec, SysInternals alat za izvršenje procesa

- Netscan, alat za skeniranje mreže

- Ammyy Admin (Remacc.Ammyy) i varijante za upravljanje sistemom sa udaljene lokacije (Backdoor.Gussdoor)

- Runas, alat za pokretanje procesa kao drugi korisnik

- PowerShell

Dokazi o napadima na korisnike SWIFT-a

Symantec je otkrio dokaze da je Odinaff korišćen u napadima na korisnike SWIFT-a. Napadači su koristili malver da sakriju od korisnika SWIFT poruke u vezi sa transakcijama koje su obavili. Alati koji su korišćeni su pratili logove i ključne reči u porukama korisnika koje se odnose na određene transakcije. Onda su te poruke i logove sklanjali iz SWIFT evidencije dotičnog korisnika. Ne postoje indicije da je sama SWIFT mreža kompromitovana.

Ovi alati koriste .exe fajlove male veličine napisane u C programskom jeziku, koji prate određene foldere i fajlove koji sadrže specifične tekstualne nizove, kao što su određeni datumi i IBAN brojevi. Svaki .exe fajl je skrojen specifično za izabranu žrtvu, tj. njen sistem. Među ovim fajlovima pronađen je i brisač diska, što znači da su napadači želeli da sakriju svoje tragove nakon završetka napada.

Napadi Odinaff grupe su nas podsetili na napade Lazarus grupe koja je kompromitovala SWIFT sistem i učestvovala u velikoj pljački centralne banke Bangladeša. Međutim, ne postoje dokazi o povezanosti ove dve grupe.

O SWIFT napadima pisali smo i ranije:

- Kako su hakeri uspeli da ukradu $80 miliona iz banke u Bangladešu

- Još jedan SWIFT napad na banku - opljačkana filipinska banka

- SWIFT hakeri ponovo jašu - nova žrtva banka iz Ukrajine

Banke sve češće na udaru

Pojava ovih napada ide u prilog tezi da su banke pod sve većim rizikom od napada. Proteklih nekoliko godina sajber-kriminalci su dobro proučili funkcionisanje internog finansijskog sistema koji koriste banke. Proučili su i sve povezane sisteme i način na koji ih zaposleni koriste. Kada se iskombinuje to znanje sa tehničkom potkovanošću hakera, jasno je kakva pretnja čeka svaku organizaciju na koju se napadači namere.

Članice G7 zabrinute

Napadi prete da destabilizuju finansijski sektor globalno, zbog čega je potrebno mnogo više pažnje posvetiti sajber bezbednosti, o čemu se govorilo i na nedavno održanom samitu G7. Kao reakcija na incidente, G7 grupa izdala je skup principa - Fundamental Elements of Cybersecurity for the Financial Sector- koje banke treba da implementiraju u svoje bezbednosne programe.

Zaštita

Symantec i Norton proizvodi detektuju ove pretnje kao:

Antivirus

Prevencija upada

Izvor: Symantec Connect