Hakeri presreću imejl prepiske i ubacuju maliciozne dokumente

Palo Alto Networks otkrio sofisticiranu spear-phishing kampanju.

Grupa hakera uz pomoć sofiticirane tehnologije kompromituje tekuće imejl prepiske u koje ubacuje maliciozne dokumente koji na prvi pogled dolaze iz legitimnog izvora. Na taj način, napadači inficiraju korisnike koji učestvuju u prepisci.

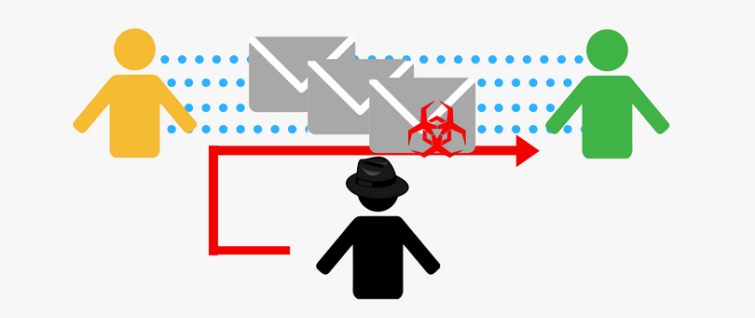

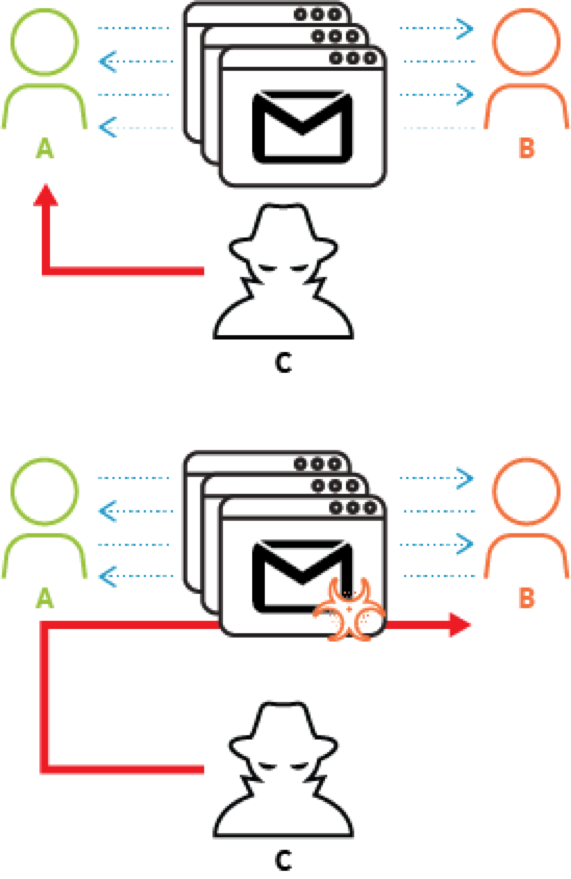

Ova vrsta napada se izvodi tako što se najpre kompromituje imejl nalog jedne od dve ili više osoba koje učestvuju u imejl prepisci, a zatim napadači ostvaruju pravi cilj - kompromitovanje računara nekog od ostalih učesnika u prepisci. Napadači tajno preuzmu imajl nalog inicijalne žrtve, prostudiraju tekuću prepisku, a zatim u prepisku pošalju novu poruku koja sadrži maliciozni dokument.

Presretanje konverzacije kako bi se isporučio malver. Izvor slike Palo Alto Networks Unit 42.

Veruje se da iza napada stoje hakeri iz Severne Koreje

Sofisticiranu spear-phishing prevaru otkrio je Palo Alto Networks u maju ove godine. Poznate mete napada su bile banka sa Srednjeg Istoka, evropske kompanije koje se bave intelektualnom svojinom, jedna međunarodna sportska organizacija pa čak i pojedinci koji imaju indirektne veze sa severno-istočnom Azijom. Napadači su u imejl prepiskama kombinovali engleski i maternji jezik korisnika koji su bili meta napada, što je još jedan dokaz sofisticiranosti napada.

Kampanja je nazvana FreeMilk, a čini se da iza nje stoji od ranije poznata hakerska grupa. Iako se ne može sa potpunom sigurnošću tvrditi, najverovatnije je da iza napada stoje hakeri iz Severne Koreje odnosno mete napada se poklapaju sa interesima vladajućeg režima u Severnoj Koreji.

U prošlosti su severno-korejski hakeri targetirali kompanije ili u cilju špijunaže ili u cilju ostvarivanja finansijske koristi. Motivi ovih napada su najverovatnije i jedno i drugo.

Ranije je ista grupa koja stoji iza FreeMilk napada targetirala severno-korejske dezertere koji se kriju u UK, kao i južno-korejske kompanije.

Nova phishing tehnika isporučuje PoohMilk, Freenki malware

U ovoj kampanji, napadači su u imejl prepiske ubacivali maliciozni Word dokument. Dokument je eksploatisao CVE-2017-0199 Microsoft Word Office/WordPad Remote Code Execution ranjivost kako bi se downloadovao i pokrenuo PoohMilk (malver prve faze), alat koji ima 2 zadatka – da preuzme kontrolu nad računarom i da downloaduje Freenki (malver druge faze). I Freenki ima 2 zadatka – izviđački (da identifikuje hostove sa vrednim informacijama) i da downloaduje payload treće faze.

U svom izveštaju Palo Alto navodi da nisu uspeli da identifikuju payload treće faze, ali imaju dokaze da je ista C&C infrastruktura korišćena za isporučivanje malvera i u ranijim operacijama. Međutim, moguće je da su isti server koristile i druge grupe jer je C&C infrastruktura bila hostovana na kompromitovanim domenima, a vremenska razlika između incidenata je nekoliko meseci.

Treba imati u vidu i da APT grupe često hakuju jedne druge kako bi ukrale alate ili podmetnule jedne drugima odgovornost za određeni napad.

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)