Šta je Firewall?

Firewall je strateški najbitnija bezbedonosna komponenta u mrežnoj infrastrukturi. Kao i Internet, Firewall se menjao i evoluirao.

Firewall je uređaj za mrežnu bezbednost koji dozvoljava ili blokira tokove mrežnog saobraćaja koji se odvijaju između nebezbedne (untrusted) zone (npr. internet) i bezbedne (trusted) zone (npr. privatna ili korporativna mreža). Firewall treba da spreči neželjeni saobraćaj, blokira „upade“ u lokalnu mrežu i zaštiti računare u njoj.

Kao„saobraćajni policajac“ u mreži, Firewall prati sav saobraćaj i omogućava ili onemogućava protok određenog saobraćaja, pa predstavlja najbolju lokaciju za primenu bezbedonosnih polisa. Zbog toga kažemo da je Firewall strateški najbitnija bezbedonosna komponenta u mrežnoj infrastrukturi.

Evolucija Firewalla

Firewall datira još od ranih dana Interneta, kada je World Wide Web bio poznat kao Advanced Research Projects Agency Network (ARPANET). Kao i Internet, Firewall se menjao i evoluirao i prerastao u nešto mnogo više od mehanizma za filtriranje saobraćaja ili gatewaya.

Pogledajte kako je izgledao razvojni put Firewalla:

Access Control Lists (ACL)

U početku su posao Firewalla obavljale kontrolne liste za pristup (Access Control Lists - ACL), često na ruterima. ACL su definisana pravila na osnovu kojih se pristup mreži određenim IP adresama dozvoljava ili nedozvoljava. Prednost ACL-a su skalabilnost i visoke performanse, ali ACL prepoznaje samo packet header što pruža samo delić informacija o saobraćaju. Zato korišćenje samo ACL filtriranja nema kapacitet da drži pretnje van mreže.

Proxy Firewall

Proxy Firewalli imaju ulogu posrednika – oni prihvataju sav saobraćaj koji ide u mrežu tako što oponašaju stvarnog primaoca saobraćaja u mreži. Nakon inspekcije, ako odluči da dozvoli pristup, proxy šalje informacije na odredišni računar. Odgovor odredišnog računara takođe se šalje proxyju koji zatim prepakuje informacije sa izvornom adresom proxy servera. Tokom ovog procesa, proxy prekida komunikaciju između dva računara tako da samo mašina u mreži komunicira sa spoljnim svetom.

Proxy Firewalli obavljaju kompletnu inspekciju saobraćaja i donose odluke o propuštanju (ili zabrani) saobraćaja na osnovu specifičnijih, granularnih informacija. Ovako detaljna kontrola pristupa je privlačna mrežnim administratorima, ali problem je što svaka aplikacija mora da ima svog proxyja na nivou aplikacije. Ovakve mreže takođe imaju problem smanjenih performansi saobraćaja i mnoga ograničenja u podršci za aplikacije, kao i problem sveukupne funkcionalnosti. To na kraju dovodi do problema sa skalabilnošću što znatno otežava uspešnu implementaciju.

Iz nabrojanih razloga, Proxy Firewalli nisu naišli na širu primenu. Čak i na vrhuncu popularnosti 90-ih godina prošlog veka, problemi sa performansama i skalabilnošću su značajno ograničavali njihovo usvajanje.

Stateful Inspection Firewall

Stateful inspection (inspekcija stanja) ili stateful filtriranje je treća generacija firewalla. Ovaj firewall obavlja 2 funkcije:

- Klasifikuje saobraćaj preko odredišnog porta (npr. p/80 = HTTP)

- Prati stanje saobraćaja prateći svaku interakciju u svakoj pojedinačnoj konekciji, sve dok se ta konekcija ne završi.

Ove osobine pružaju veću funkcionalnost nego kontrola pristupa jer imaju sposobnost da dozvole ili ne dozvole pristup ne samo na osnovu porta ili protokola, već i na osnovu istorije paketa u tablici stanja. Kada se paket primi, u tablici stanja se proverava da li je konekcija već uspostavljena ili da li je zahtev za dolaznim paketom napravio interni host. Ukoliko se nijedno od ta dva ne pronađe, paket se ocenjuje na osnovu pravila bezbednosne polise.

Iako je ovakav firewall skalabilan i transparentan za korisnike, dodatan nivo zaštite usložnjava infrastrukturu mrežne bezbednosti. Takođe, postoji i problem sa dinamičkim aplikacijama poput SIP i H.323.

Unified Threat Management (UTM)

UTM rešenja su nastala da bi se izvršila konsolidacija Stateful Inspection Firewalla, AV-a i IPS-a u jedan uređaj. Vremenom je definicija UTM-a proširena tako da on uključuje i mnoge druge funkcije mrežne bezbednosti.

Važno je reći da uspeh UTM-a zavisi od efektivnosti odluka koje se donose na bazi stateful inspection firewalla i koje prethode funkcijama koje obavlja UTM. To je zato što UTM komponente u jedinstvenom uređaju jako efektno obavljaju bezbednosne servise, ali kada ima puno bezbednosnih komponenti u mreži, za bezbednost je bitna pristupna tačka.

UTM pruža brojne bezbednosne funkcije u jednom proizvodu, ali je fundamentalna tehnologija kontrole pristupa nepromenjena.

Next-Generation Firewall (Firewall sledeće generacije)

Firewall sledeće generacije (NGFW) je stvoren kao odgovor na sve sofisticiranije aplikacije i malvere.

Sve dok su aplikacije koristile strogo definisane portove i protokole, klasičan firewall uređaj je bio dovoljan za zaštitu, odnosno za blokiranje saobraćaja na određenom portu i/ili protokolu. Ono što se u većini mreža propuštalo kroz firewall uređaje, bio je http (sufrovanje mrežom), odnosno port 80. Tvorci raznih aplikacija, ali i sajberkriminalci, brzo su shvatili da mogu korišćenjem http da „prođu“ moćnu i skupu zaštitu koju pružaju firewall uređaji, tako da će danas skoro sve aplikacije raditi bez problema korišćenjem samo http, a i porta 80 – Skype, p2p, torrent itd.

Klasični firewall uređaji ponudili su delimično rešenje kroz praćenje saobraćaja i skeniranje uz integraciju sa antimalware rešenjima, ali to nije pomoglo – sve do firewall uređaja nove generacije koju predvodi Palo Alto Networks (PAN).

Nir Zuk, "otac" Next Generation Firewalla i osnivač Palo Alto Networksa, imao je misiju da stvori Firewall koji bi opet mogao postati strateški najbitniji sigurnosni uređaj u mrežnoj infrastrukturi. U toj misiji je uspeo i svojim PAN Next Generation Firewall uređajima napravio je revoluciju u Firewall industirji.

Zašto PAN Next Generation Firewall pruža bolju zaštitu?

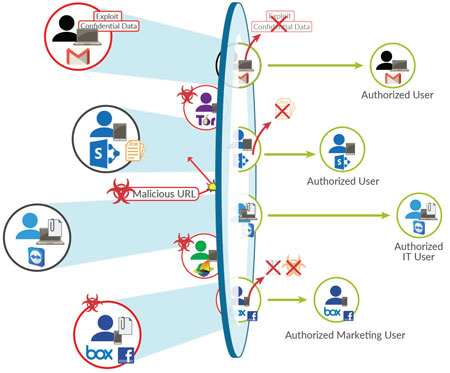

Pre svega, oni mogu da „vide“ i kontrolišu većinu poznatih i manje poznatih aplikacija čiji saobraćaj prolazi kroz mrežu – bez obzira na to koji port i protokol koriste ili ako koriste neku od taktika sakrivanja. PAN Firewall može čak i da identifikuje kriptovan saobraćaj SSL aplikacija.

Drugi ključni adut jeste identifikacija korisnika. Da, mogu da se integrišu sa AD-om (Active Directory), kao i mnoga druga rešenja, ali PAN uređaji idu korak dalje – mogu da prate logovanje korisnika, pristup Exchange serveru, proveru ko je prijavljen, ulogovan na radnu stanicu i tome slično. Sve to kako bi sa sigurnošću utvrdili koji korisnik se služi kojim uređajem i aplikacijom.

Treća karakteristika je precizna kontrola sadržaja, koja pruža zaštitu od širokog spektra pretnji, sprečava neautorizovan prenos fajlova/podataka i kontroliše kontraproduktivno Web surfovanje.

Pored toga, PAN Firewall može da kontroliše SSL i SSH (kriptovani) saobraćaj, upravlja i nepoznatim saobraćajem (koji nije vezan za njima poznatu aplikaciju ili protokol), skenira i štiti od zlonamernog koda sve aplikacije i sve portove/protokole, pri čemu omogućava lako i centralizovano upravljanje, lako sprovođenje polisa za sve korisnike, preko svih uređaja/lokacija, uz visoke performanse.

Za više informacija o Palo Alto Networks NGF kontaktirajte Net++ technology.