Novi detalji o malveru koji briše podatke i napada Evropu i Bliski Istok

Palo Altov Unit42 otkrio je nove detalje o načinu isporuke Shamoon 2 malvera.

Od novembra 2016. godine dogodila su se 3 razorna napada u okviru Shamoon 2 kampanje, a žrtve su bile kompanije u Saudijskoj Arabiji. U ovom tekstu donosimo vam detaljnije objašnjenje o metodu koji je korišćen da se isporuči Disttrack payload, koje je otkrio Unit42, Palo Altov tim za istraživanje pretnji.

Postoje dokazi da su napadači koristili kombinaciju legitimnih alata i većeg broja skripti kako bi isporučili Disttrack payload u imena hostova za koja su znali da postoje u mreži kompanija koje su bile mete.

Lista imena hostova je najverovatnije prikupljena direktno iz Active direktorijuma ili prilikom izviđanja aktivnosti u kompromitovanom okruženju. Izviđanje aktivnosti u mreži, zajedno sa krađom kredencijala koji su potrebni za hard-kodiranje Disttrack payloada sa legitimnim korisničkim imenima i lozinkama navodi na zaključak da su napadači dobili pristup mreži pre Shamoon 2 napada. Krađa kredencijala je integralni deo Shamoon 2 operacije, a oni su korišćeni za pristup sa udaljene lokacije i lateralnu kretnju.

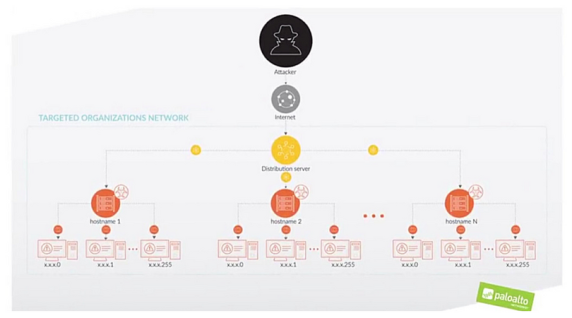

Napadači su najpre kompromitovali sistem koji su koristili kao server za distribuciju Disttracka na datoj mreži. Zatim su pomoću tog servera kompromitovali ostale sisteme u mreži tako što su pomoću imena hosta prekopirali i izvršili Disttrack malver. U svakom sistemu koji su napadači uspeli da kompromituju Disttrack malver je pokušao da se raširi na 256 dodatnih IP adresa u lokalnoj mreži.

Metod isporuke

Analizirajući fajlove iz trećeg talasa Shamoon 2 napada, pronađena je Zip arhiva koja sadrži fajlove koji su korišćeni za kompromitovanje ostalih sistema u ciljanoj mreži pomoću jednog, inicijalno kompromitovanog sistema koji je korišćen kao server za distribuciju Disttracka. Zip arhiva se šalje u server za distribuciju logovanjem u kompromitovani sistem pomoću RDP-a (Remote Desktop Protocol) za koje se koriste legitimni (prethodno ukradeni) kredencijali, a zatim se Zip arhiva preuzima sa udaljenog servera. Napadači preko jednog kompromitovanog sistema vrše distribuciju Disttrack malvera u druge sisteme u različite delove mreže, a tu Disttrack trojanac pokušava da se raširi na 256 drugih sistema u svakoj lokalnoj mreži.

Video prikaz širenja Disttrack malvera u Shamoon 2 napadu.

Sistem distribucije Disttracka

Pored gore pomenutih fajlova, napadači su u Disttrack napadima u distribucioni server ubacili i PowerShell skriptu. Ta PowerShell skripta je napravljena pomoću Metasploit „web_delivery“ modula i funkcioniše tako što preuzima i izvršava payload sa udaljenog servera na adresi 45.76.128[.]71, a pretpostavlja se da je korišćena za kreiranje meterpreter sesije u sistemu. Ova adresa (45.76.128[.]71) pripada istom IP opsegu klase C kao i adresa 45.76.128[.]165. Inače, ove adrese geografski pripadaju cloudu u Londonu.

Izvor: Unit42

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)