Nova taktika business email (BEC) prevare - izgradi poverenje pa traži novac

Kako bi povećali stopu uspešnosti napada, prevaranti sada koriste tehniku neformalne komunikacije.

Sajber kriminalci koji se bave biznis email prevarama (BEC) polako menjaju taktiku kako bi povećali stopu uspešnosti. Naime, sada im je taktika da najpre postepeno izgrade poverenje kod potencijalne žrtve, a tek onda da pošalju zahtev za prenos novca.

Nove tehnike BEC prevare

Kod BEC prevare žrtve se precizno targetiraju i napadači su detaljno upoznati sa procedurama obavljanja finansijskih transakcija u datom malom ili velikom preduzeću. Ovu tehniku žargonski nazivamo i „lov na kitove“, pošto su meta pripadnici top menadžmenta organizacije. Prevaranti se najčešće pretvaraju da su na pozicijama finansijskog ili generalnog direktora organizacije. Pre nego što pošalju email zaposlenom u finansijskom sektoru koji ima dozvolu da izvrši transfer velikih suma novca, prevaranti obavljaju detaljnu analizu funkcionisanja organizacije.

Kako bi povećali stopu uspešnosti napada, prevaranti sada koriste tehniku neformalne komunikacije koja počinje sa, npr. „Zdravo, da li si danas u kancelariji?“, a onda postepeno konstruišu priču u daljoj email korespondenciji kako bi se zbližili i zadobili poverenje žrtve. Ne otkrivaju informacije o računu niti bilo koje druge detalje u vezi sa transakcijom sve dok se ne uvere da će žrtva sarađivati.

Ako vas interesuje ova tema, pročitajte i sledeće tekstove:

Kako izgleda proces „obrađivanja“ žrtve?

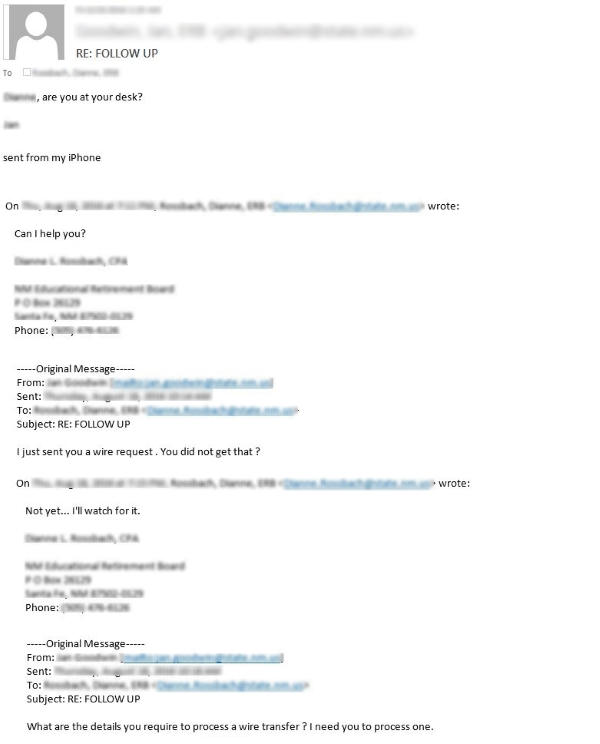

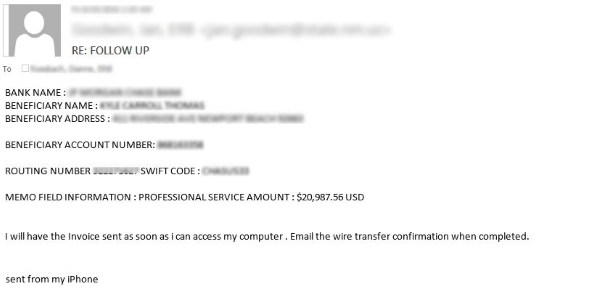

Slika 1. Napadač počinje pitanjem o tome gde se žrtva nalazi pre nego što postepeno uputi zahtev za prenos novca. (Izvor: Symantec Connect)

Konverzacija započinje porukom koja sadrži jedno pitanje: „Da li si u kancelariji?“ ili „Zamolio bih te da se javiš ukoliko si danas u kancelariji.“ Tek kad dobije odgovor prevarant nastavlja dalje. U zavisnosti od odgovora, prevarant zatim pita koje su informacije potrebne da se izvrši transfer novca.

Slika 2. Prevarant ispituje žrtvu kako bi shvatio interne procedure za prenos novca. (Izvor: Symantec Connect)

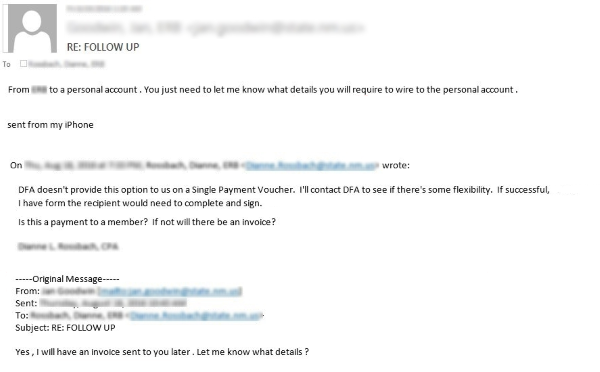

Prevarant zatim šalje još poruka kako bi shvatio kako se obavljaju plaćanja u organizaciji i obaveštava žrtvu da novac treba da se prebaci na privatni račun. Takođe, prevarant obećava da će poslati fakturu čim bude mogao i insistira da žrtva obavi prenos novca momentalno.

Slika 3. Prevarant dostavlja detalje računa. (Izvor: Symantec Connect)

Prevarant uverava žrtvu da će u najkraćem roku poslati fakturu, a zatim od nje zahteva da momentalno obavi transakciju i pošalje potvrdu da je ona izvršena. Prevarant prihvata da se transfer novca obavi na bilo koji raspoloživi način.

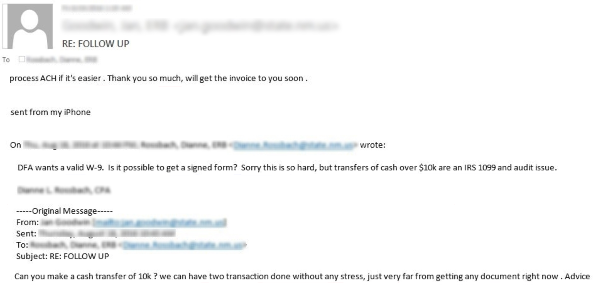

Slika 4. Prevarant insistira da se prenos novca izvrši na bilo koji način koji ne zahteva dostavljanje nikakvih dokumenata unapred. (Izvor: Symantec Connect)

U BEC prevarama sajber kriminalci obično traže veće sume novca. U ovom konkretnom slučaju, tražena suma je US$20,987.56, ali kada je žrtva odgovorila da za sume veće od 10,000 treba unapred dostaviti neke formulare, prevarant je predložio da se izvrše 2 transakcije od po 10.000 kako bi se to izbeglo. U nekim ranijim slučajevima, prevaranti su već u prvoj poruci zahtevali prenos novca. Danas, sve se više koriste razvijene tehnike socijalnog inženjeringa poput gore opisane. U junu ovde godine je zabeleženo da se u 20% BEC prevara koristi ovakva tehnika, a u oktobru u čak 60%.

Zaštita

- Budite sumnjičavi ukoliko se u emailu od vas traži da izvršite akciju koja nije u skladu sa uobičajenim procedurama.

- Kada odgovarate na poruku, nemojte koristiti opciju „reply“, nego ukucajte adresu pošiljaoca iz korporativnog adresara.

- Ne odgovarajte na sumnjive poruke i ne odajte osetljive informacije.

- Prijavite sumnjive i očigledno lažne email poruke nadležnima u organizaciji.

- Ukoliko mislite da ste žrtva BEC prevare, prijavite slučaj ministarstvu finansija i drugim nadležnim državnim službama.

Izvor: Symantec Connect