Coinhive postaje omiljeni alat sajber kriminalaca

Od inovativnog alata za rudarenje kripto valute, za kratko vreme postao tehnologija koju zloupotrebljavaju kreatori malvera.

Od kada se pojavio, Coinhive je prešao put od inovativnog alata koji vam omogućava da rudarite Monero kripto valutu pomoću browsera do tehnologije koju zloupotrebljavaju brojni kreatori malvera. Coinhive alat je JavaScript code library koji vlasnici sajta mogu ubaciti u svoj sajt. Kada korisnici posete sajt, Coinhive rudari Monero u korist vlasnika sajta koristeći resurse računara posetioca sajta.

Coinhive se pojavio 14. septembra, a autori ga reklamiraju kao alternativu za klasičan advertajzing. Oni tvrde da pomoću Coinhive vebmasteri mogu da uklone reklame sa svog sajta i da ubace Coinhive library koji će rudariti Monero koristeći mali delić memorije računara posetioca sajta dok je on prisutan na sajtu. Na taj način vlasnici sajta mogu da zarade novac da održe svoje poslovanje, a da ne opterećuju posetioce napornim reklamama. Ideja je jako originalna i ima potencijala. Međutim, sajt Pirate Bay je testirao Coinhive, ali je odustao posle negativne reakcije javnosti.

Autori malvera zloupotrebljavaju Coinhive tehnologiju

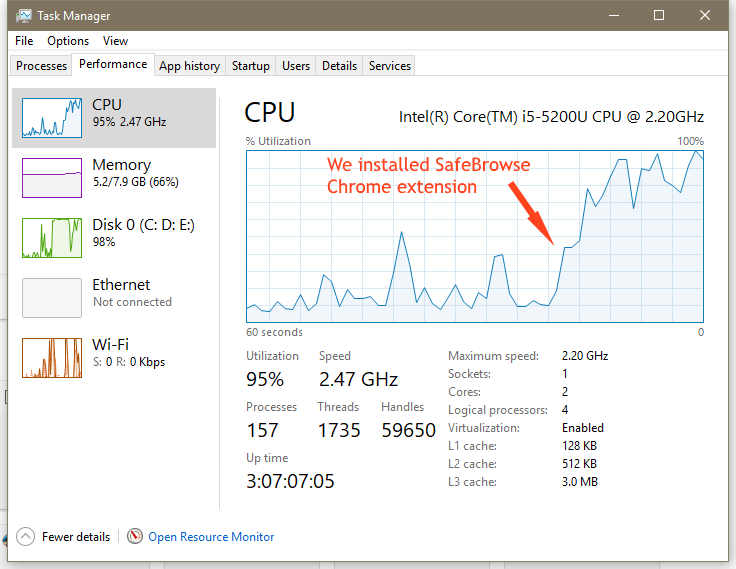

Gotovo da ne postoji dobra ideja koju maliciozni igrači neće pokušati da iskoriste u kriminalne svrhe. To je, nažalost, slučaj i sa Coinhiveom. Samo nekoliko dana nakon lansiranja, Coinhive se raširio po čitavoj malver zajednici. Najpre su hakeri ubacili Coinhive kod u popularnu ekstenziju za Chrome browser (SafeBrowse) tako da alat radi u pozadini i rudari Monero (u korist sajber kriminalaca) sve vreme dok je browser uključen.

Izvor slike bleepingcomputer

Zatim su Coinhive kod ubacili u određene domene (imitacije domena popularnih sajtova) nadajući se da će posetioci napraviti grešku u kucanju koja će ih, recimo, umesto na legitimni sajt twitter[.]com odvesti na sajt napadača twitter[.]com[.]com. I u ovom slučaju, računari posetilaca koji završe na pogrešnom sajtu će biti zloupotrebljeni za rudarenje Monera u korist hakera.

Napadačima je za zaradu dovoljno da posetilac provede nekoliko sekundi na lažnom sajtu. Vremenom, uz dovoljno lažnih domena, njihov vlasnik može odlično profitirati od korisnika koji pogrešno ukucaju adresu određenog sajta.

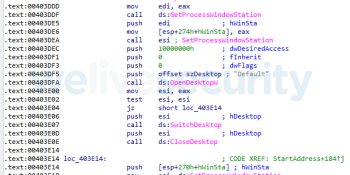

Takođe, otkriveno je i da su napadači hakovali određene sajtove i modifikovali izvorni kod tako što su tajno ubacili Coinhive kod. Zatim su ostvarivali zaradu rudarenjem Monera pomoću računara posetilaca hakovanih sajtova koji o tome, naravno, ništa nisu znali. U pitanju su bili određeni WordPress i Magento sajtovi.

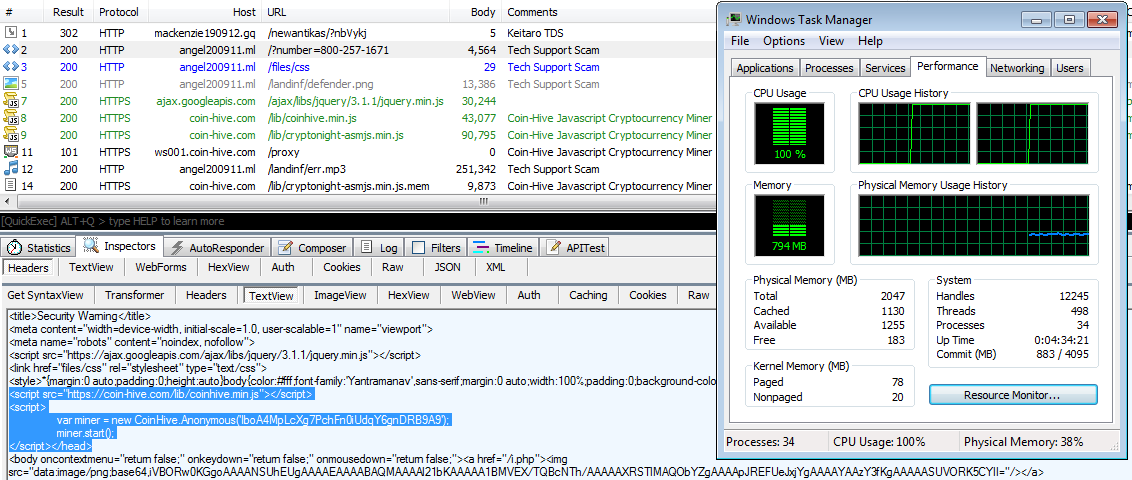

Istraživači su još otkrili da je EITest, jedna od najvećih grupa koja se bavi malvertajzingom, počela da koristi Coinhive skriptu. Maliciozni oglasi preusmeravaju korisnika na sajt koji sadrži prevaru sa tehničkom podrškom gde se pored standardnih lažnih obaveštenja o virusima nalazi i Coinhive skripta koja rudari Monero dok žrtva pokušava da shvati da li se nalazi na legitimnom ili lažnom sajtu.

Izvor slike bleepingcomputer

Najsvežiji slučaj da se Coinhive koristi sa malverom otkriven je kada je istraživač uvideo da se pojavilo lažno Java ažuriranje za sajt koje takođe rudari Monero.

Na osnovu ovih primera korišćenja Coinhive alata na nekoliko načina za maliciozne radnje, jasno je da su sajber kriminalci dobili novu „zlatnu koku“. Verovatno u skorijoj budućnosti možemo očekivati da će hakeri ubacivati Coinhive skripte u adware.

Lek za zloupotrebu Coinhive alata

Trenutno postoje najmanje dva „ad blokera“ koja su dodala podršku za blokiranje Coinhive JS library, a to su AdBlock Plus i AdGuard. Takođe, napravljene su ekstenzije za Chrome koje skeniraju browser i isključuju sve što liči na Coinhive skriptu - AntiMiner, No Coin i minerBlock.

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Ispitali smo sumnjivi email koji nam je prosledio čitalac [VIDEO] Ispitali smo sumnjivi email koji nam je prosledio čitalac [VIDEO]](/images/d/4/6/6/5/d466522af42f41da7ae91a641554ed00083d3133-1adobeprevara.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)